曝泰國最大移動運營商泄露83億條用戶數據記錄

昨日,安全研究人員Justin Paine在一篇文章中表明自己發現了一個公開的ElasticSearch數據庫,而該數據背后直指泰國一家移動網絡運營商分部AIS。目前AIS已將暴露在網絡上的數據庫脫機。

此次數據泄露事件波及數百萬名用戶,數據記錄達83億條,容量約為 4.7 TB,每 24 小時增加 2 億記錄。該數據庫無需密碼即可訪問,包括DNS查詢和Netflow數據。

這些數據泄露的后果就是,相關用戶的網絡行為都可以為他人甚至是不法分子,實時了解。

隨后,安全研究人員這個bug報告給了AIS和泰國國家計算機緊急應急小組ThaiCERT,之后AIS關閉數據庫,停止其他用戶任意訪問。

AIS 是泰國最大的GSM移動運營商,用戶約有4000萬。此次可公開訪問的數據庫由其子公司 Advanced Wireless Network (AWN)控制。

“這不是我們用戶的個人數據,我們沒有一個客戶受到影響,沒有財務損失。”在這數據泄露事件曝出后,公關負責人Saichon Sapmak-udom發布了這個聲明。相關負責人否認這次的用戶數據泄露,并表示只是一項改善網絡服務的測試。

83億數據泄露時間長達三周

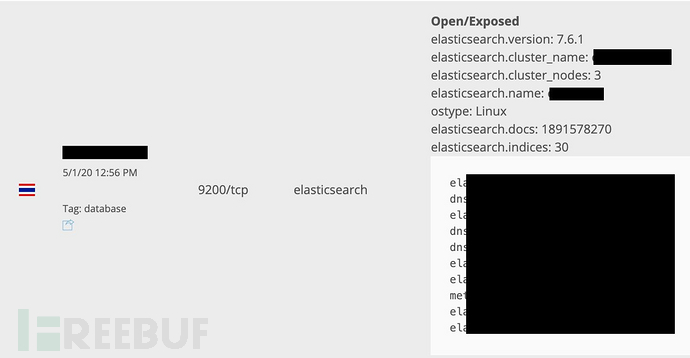

根據BinaryEdge中的可用數據,該數據庫于2020年5月1日首次允許公開訪問。2020年5月7日,約六天后,安全研究人員發現了該數據庫。

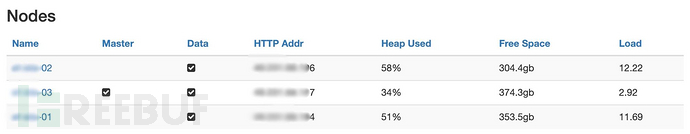

該數據庫無需身份驗證即可查看,包含部分三個ElasticSearch節點集群。

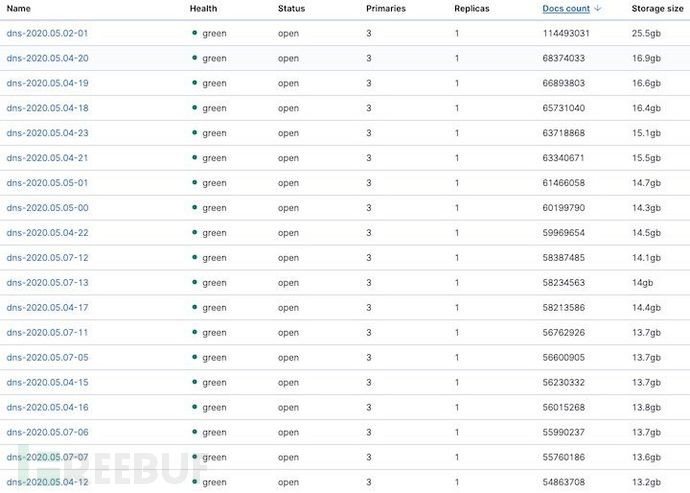

在泄露的三周時間內,數據量不斷增長,每24小時則添加約2億行新數據。截至2020年5月21日,數據庫中存儲了8,336,189,132個文檔。此數據包含NetFlow數據和DNS查詢日志。

DNS查詢流量僅記錄了大約8天(2020-04-30 20:00 UTC-2020-05-07 07:00 UTC),捕獲了3,376,062,859個DNS查詢日志。目前尚不清楚他們為何在這段短暫的時間后停止記錄DNS查詢。

其余大約50億行數據是NetFlow數據,NetFlow數據以每秒大約3200個事件的速度記錄。這類信息記錄了源IP向特定的目標IP發送了不同類型的流量,以及傳輸了多少數據。

在上圖中,這是對目標IP地址的HTTPS(TCP端口443)請求。可以在目標IP上進行反向DNS查找,以快速識別此人將使用哪個HTTPS網站。

數據利用的潛在危害

在安全研究人員的博客中可以看到,他選擇了一個流量低至中等的單個源IP地址驗證DNS查詢日志的重要性。對于這個IP地址,數據庫包含668個Netflow記錄。該數據庫還詳細列出了從這個IP獲取的流量類型,比如DNS流量、HTTP、HTTPS、SMTP等。

由此可見,僅根據DNS查詢,就可以確定相關用戶的詳細信息:

- 他們至少有1臺Android設備

- 他們要么擁有Samsung Android設備,要么擁有其他三星設備,例如連接互聯網的電視。

- 他們至少有1臺Windows設備

- 他們至少有1臺Apple設備

- 他們使用Google Chrome瀏覽器

- 他們使用Microsoft Office

- 他們使用ESET防病毒軟件

- 他們訪問了以下社交媒體網站:Facebook,Google,YouTube,TikTok,微信

這類數據意外泄露事件時常發生,因此也更值得企業和廠商的關注。

- 首先,ElasticSearch和Kibana需要有更安全和合理的默認設置,如果企業人員要將數據庫公布在網絡上,更需要謹慎。如果發現無需任何身份驗證即可公開訪問,則需要提醒和警告用戶。

- 其次,從用戶ISP中獲取NetFlow和sFlow數據會泄露個人信息,可以使用DoH或DoT來保護用戶的DNS通信在傳輸過程中的安全,讓用戶的ISP無法被看到、記錄、監視甚至有時出售DNS查詢流量。

事件時間線:

- 2020年5月7日,安全研究人員發現公開的ElasticSearch數據庫;

- 2020年5月13日 ,聯系數據庫所有者AIS;

- 2020年5月13日至21日,多次嘗試聯系未果;

- 2020年5月21日 ,將該問題提交給ThaiCERT;

- 2020年5月22日 ,停止數據庫訪問。