谷歌Project Zero團隊揭蘋果眾多新漏洞,聊天圖像暗藏危機

Apple Mail風波才剛剛過去,谷歌又炸出了蘋果一波新漏洞,這一操作是否又讓蘋果用戶的信心碎了一地?

昨日,谷歌安全團隊Project Zero披露一系列蘋果的安全漏洞,涉及iPhone、iPad、Mac用戶。該團隊利用“Fuzzing”測試發現蘋果基礎功能Image I/O框架中的6個漏洞,OpenEXR中的8個漏洞。

隨后谷歌團隊向蘋果報告了這些漏洞,6個Image I/O問題在1月和4月獲得了安全更新,而OpenEXR則已在v2.4.1中進行了修補。在iOS13版本后都已經更新和修復,用戶只需要將設備更新到最新版本即可。

說到Image I/O框架或許大家都還很陌生,簡單來說就是會影響到設備圖像使用的多媒體組件。當用戶打開手機相冊或者用微信傳輸圖像時,這一框架就派上用場了。這意味著用戶設備上的圖片讀寫存儲、社交工具中圖像傳輸等涉及圖像使用的基本都會用到這一基礎框架。

Image I/O框架支持大多數常見的圖像文件格式,如JPEG、JPEG2000、RAW、TIFF、BMP和PNG。當用戶需要用到圖片數據時,圖片源是最好的方式。圖片源提取了數據訪問任務并且節省了通過原始緩存數據中管理數據的需要。數據源可以包含多個圖片、縮略圖、每張圖片的屬性和圖片文件。

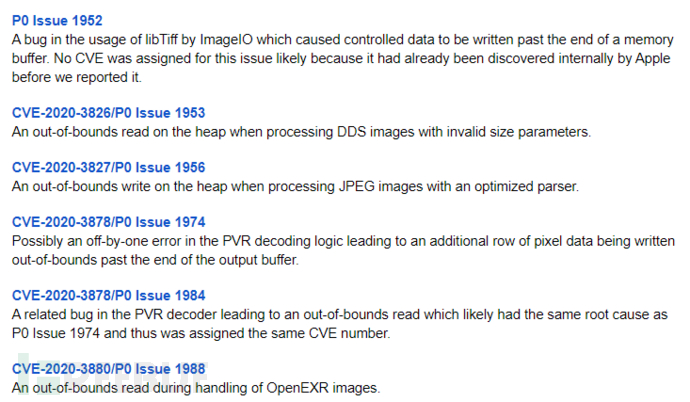

黑客如何利用這一框架進行攻擊?在Project Zero團隊的“Fuzzing”測試中,發現以下Image I/O中的6個漏洞:

該團隊通過調整圖片文件的部分參數,比如虛假的圖片高度、寬度等,就會導致Image I/O框架運行出錯。或者在“Fuzzing”過程中為Image I/O提供意外輸入,以檢測框架代碼中的異常和潛在的未來攻擊入口點。總之,通過異常的媒體文件,即可在目標設備運行無需用戶干預的“零點擊”代碼。

上圖顯示的Image I/O中的最后一個漏洞涉及OpenEXR圖像處理內存溢出問題,該團隊對開源的OpenEXR也進行了“Fuzzing”測試。

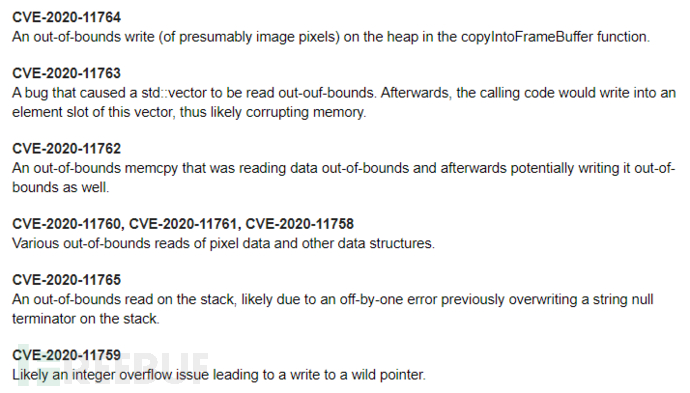

最后,該團隊在OpenEXR中發現了8個漏洞。OpenEXR是一個用于解析EXR圖像文件的開源庫,它作為第三方組件隨Image I/O一起發布,即蘋果向第三方公開的“高動態范圍(HDR)圖像文件格式”的框架。

兩個框架中的一系列漏洞會導致嚴重的用戶數據泄露。再進一步而言,黑客嘗試自動重啟服務授權漏洞利用,存在可執行“零點擊”遠程代碼的可能。

多媒體組件是最容易遭受黑客攻擊的一個操作系統。Project Zero揭露的這一系列漏洞都是基礎操作中容易遭到利用并產生嚴重后果的。

設備中的任何新型的多媒體文件,比如圖像、音頻、視頻等都會自動轉到本地OS庫中并自動解析文件內容和處理流程。因此,攻擊者一旦利用這些多媒體組件中的漏洞就可以無需用戶交互地執行遠程代碼,進而接管設備或者開展其他惡意操作。

而在如今的社會,圖像傳輸、視頻分享等都是人們的家常便飯。隱藏在這些SMS、電子郵件、社交媒體中的惡意代碼讓用戶的設備在網絡上“裸奔”,這應該是要引起廣泛關注的問題。

今有蘋果Image I/O漏洞竊取用戶圖像數據,昨有gif動圖接管微軟Teams賬戶,這不禁讓人反思,供應商在多媒體處理庫的安全風險防范是不是還不夠?