當心!iPhone和iPad存在零日漏洞,發送郵件即可入侵

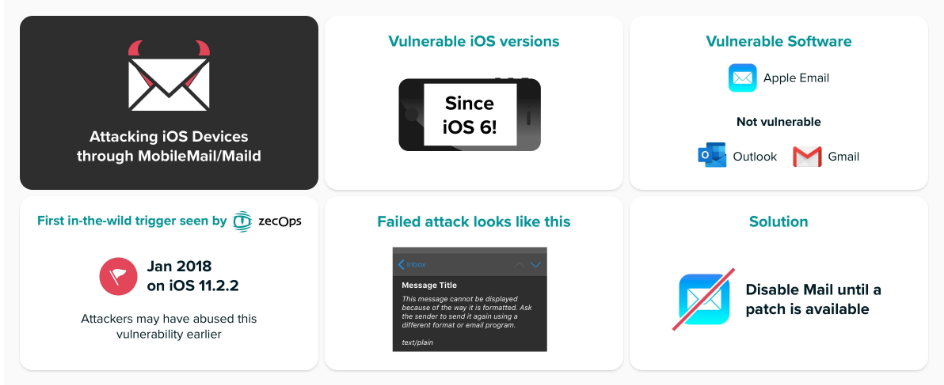

近日,安全研究人員發現iPhone和iPad自帶的默認郵件應用程序MobileMail 和Maild存在兩個正在被在野利用的嚴重漏洞,而且至少在兩年前就已經開始監視用戶了。

這兩個漏洞允許遠程攻擊者秘密獲取蘋果設備的控制權,只要向已經登錄郵件賬號的用戶設備發送電子郵件即可。這可能會使超過5億部iPhone容易受到黑客的攻擊。同時,iPad也存在這一問題。

舊金山的一家手機安全取證公司ZecOps在周三發布的一份報告中表示,在2019年末調查一起客戶網絡攻擊事件時,發現了該問題。ZecOps創始人Zuk Avraham表示,他發現證據顯示,這一漏洞至少在六起網絡入侵事件中被利用。

Zuk推特聲明

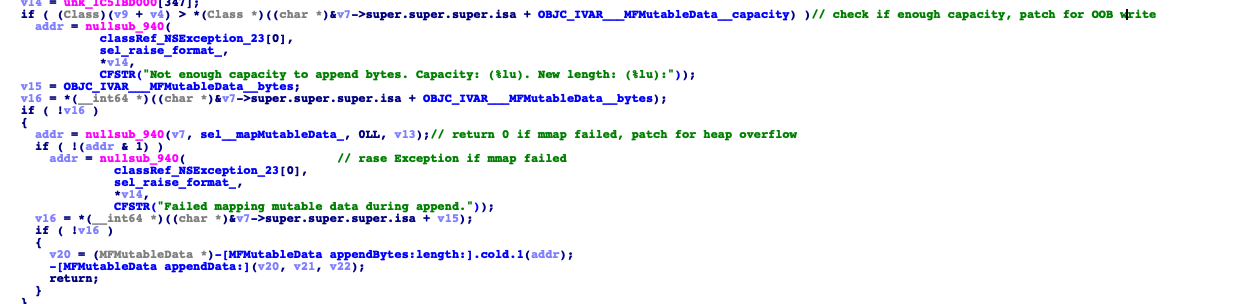

該漏洞是存在于蘋果自帶郵件應用程序中的MIME庫中的遠程代碼執行漏洞,首先是因為越界寫入錯誤,其次是堆溢出問題。

盡管兩個電子郵件都是在處理郵件時觸發的,但是第二個漏洞更為嚴重一些,因為其可以實現“零點擊”利用,無需任何用戶交互。

- iOS 13上的漏洞觸發:在后臺打開Mail應用程序時,iOS 13上的無輔助(零點擊)攻擊

- iOS 12上的漏洞觸發:攻擊需要單擊電子郵件,攻擊將在呈現內容之前觸發,用戶不會在電子郵件本身中發現任何異常

如果攻擊者控制郵件服務器,則可以觸發(即零點擊)iOS 12上的無輔助攻擊。

報告中還提及疑似遭受攻擊的目標:

- 來自北美財富500強企業的員工;

- 日本某航空公司的高管 ;

- 來自德國的貴賓;

- 來自沙特阿拉伯和以色列的MSSP;

- 歐洲記者;

- 懷疑:一家瑞士企業的高管。

八年零日漏洞在野利用

據研究員表明,兩個漏洞存在iPhone 和iPad多個版本中長達8年,可以追溯到iOS6,甚至影響了當前的iOS 13.4.1,常規版本尚且沒有補丁更新。

更讓人擔憂的是,多個攻擊者組織長期利用這些漏洞(至少在野零日攻擊中利用了2年最早可追溯到2018年1月)。

研究人員說:“目前公布的攻擊數據有限,但是至少有6個組織或者個體遭受攻擊,影響力還是很大的。盡管ZecOps沒有發現攻擊的幕后黑手,但是我們了解到至少有一個“雇傭組織”在銷售該漏洞利用,并將電子郵件地址作為唯一標識符。

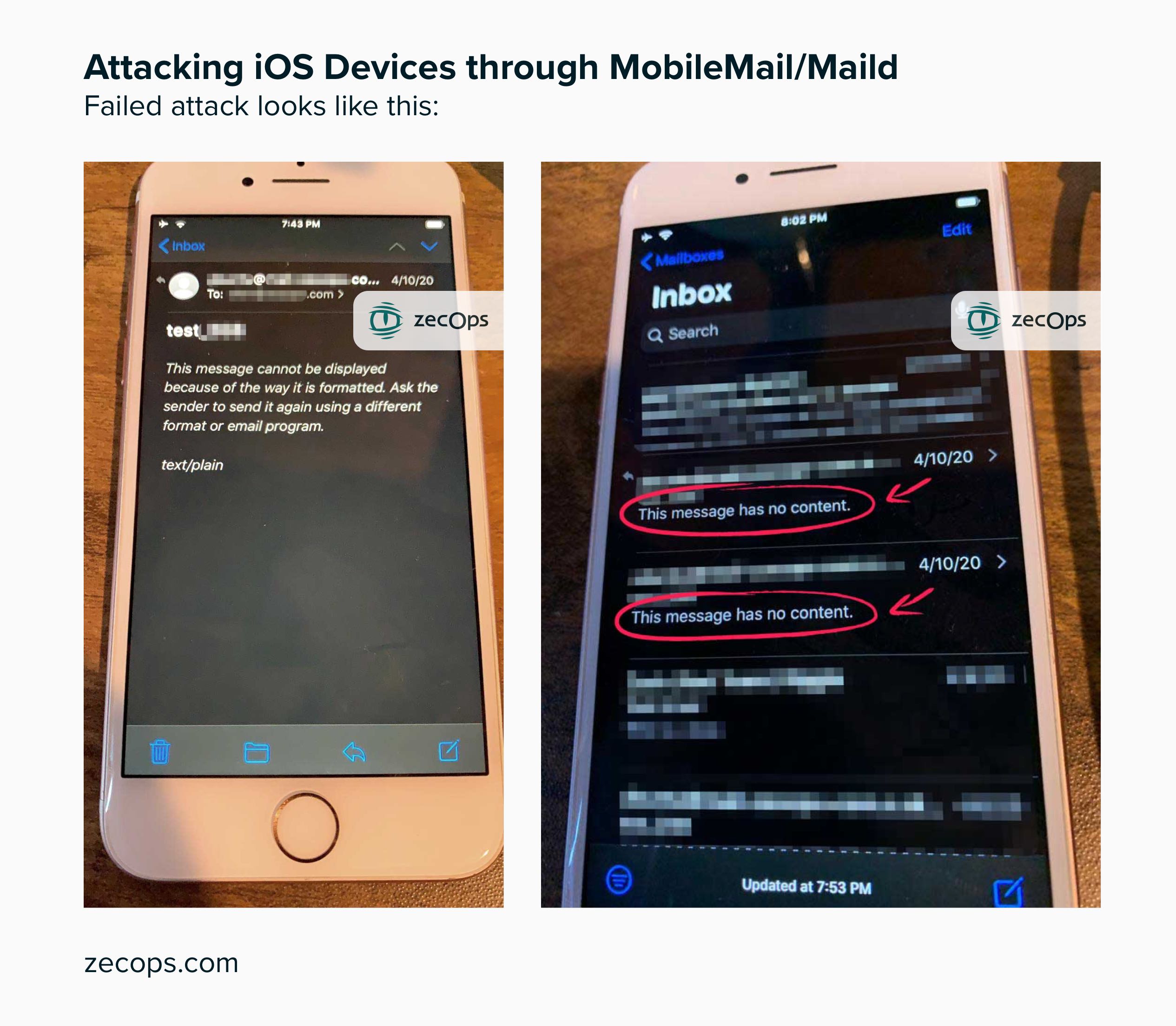

此外,對于蘋果用戶本身來說是很難意識到黑客的入侵的,因為他們在獲取用戶遠程操控之后,可以立即刪除惡意電子郵件。

盡管數據表示是用戶的iOS設備接收和處理電子郵件的,但是本應存儲在郵件服務器上的郵件卻消失了,因此可以推斷故意刪除是攻擊手段的一部分。

除了郵件使用速度的短暫下降以外,用戶沒法發現任何的異常行為。成功的漏洞利用是讓黑客在MobileMail 或者Maild 應用程序中執行惡意代碼,并竊取、修改或者刪除郵件。

然而,想要完全操控設備,黑客還需要一個助手,即單獨的內核漏洞(比如無法修補的Checkm8漏洞)。盡管目前研究人員還沒有發現黑客使用的惡意軟件細節,但是郵件的漏洞和內核漏洞結合使用來監控他們的目標用戶也不是沒有可能。

當心!目前尚無可用補丁

研究人員在兩個月前發現這次的在野利用攻擊,并將其報告給蘋果安全團隊。

截至發文,只有iOS13.4.5 beta版本在上周發布,包含了這兩個漏洞的安全補丁。

而數百外的iPhone 和iPad用戶還需等待下一次的軟件安全補丁更新。與此同時,強烈建議蘋果用戶不要使用設備內置的郵件應用程序。

披露時間表

- 2020年2月19日,根據ZecOps負責任的披露政策,向供應商報告了可疑事件,該事件允許立即發布在野觸發因素;

- 受影響的供應商與ZecOps之間的持續進行攻擊;

- 3月23日,ZecOps向受影響的供應商發送了OOB Write漏洞的POC復制信息;

- 3月25日,ZecOps共享了OOB Write的本地POC;

- 3月31日,ZecOps確認同一地區存在第二個漏洞,并且具有遠程觸發功能(遠程堆溢出),這兩個漏洞都是在野外觸發的;

- 3月31日,ZecOps與受影響的供應商共享了POC,以解決遠程堆溢出漏洞;

- 4月7日,ZecOps共享了一個自定義郵件服務器,只需在Mail中添加用戶名和密碼并下載電子郵件,即可輕松觸發iOS 13.4 / 13.4.1上的0單擊堆溢出漏洞;

- 4月15日至16日,供應商在公開測試版中修補了這兩個漏洞;

- 4月20日,研究人員重新分析了歷史數據,發現了VIP和目標人物在野外觸發的其他證據,并發送了一封電子郵件,通知供應商,我們將必須立即發布此威脅通報,這樣企業可以自我保護,因為攻擊者(因為已在Beta中進行了修補)很可能會越來越活躍;

- 4月22日,公開披露。