紅藍對抗場景下的二三事

背景

未知攻焉知防,警察想要抓小偷,就該先摸透小偷的想法,才能更快捷的抓到小偷畢竟小偷抓小偷更容易。網(wǎng)絡(luò)安全的攻與防,好比“矛”與“盾”,要想不被“矛”輕易刺穿,不僅需要了解“矛”的作戰(zhàn)方式,同時也要不斷強化“盾”的防御能力。謹以此文討論一下在紅藍對抗場景下幾個關(guān)鍵的技術(shù)點的二三事。

暴露面

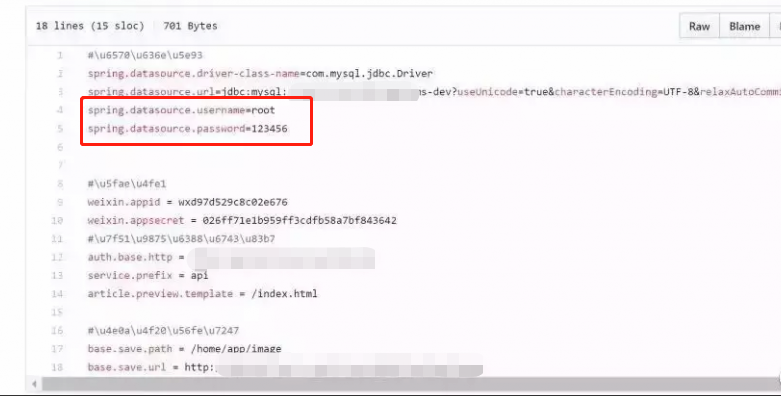

大多數(shù)定向攻擊場景里攻擊者都會針對受害者目標進行大量的信息收集,比較常用的方式比如通過網(wǎng)絡(luò)空間搜索引擎與各個互聯(lián)網(wǎng)技術(shù)論壇、開源站點等獲取到盡可能多的目標信息、包括不局限于一些開源的應(yīng)用、服務(wù)器開發(fā)的特殊端口、常用的用戶名格式、密碼、網(wǎng)絡(luò)拓撲、內(nèi)網(wǎng)網(wǎng)段、建站框架、數(shù)據(jù)庫類型、中間件版本、甚至是一些泄漏的VPN帳號等。比如很多內(nèi)部非技術(shù)類員工將一些VPN技術(shù)指南上傳了百度網(wǎng)盤還共享給了其他人,里面包含了帳號、VPN接入IP或者默認密碼等信息,被惡意攻擊者獲取到該信息可能會直接導(dǎo)致內(nèi)網(wǎng)的被攻破。又或者是一個業(yè)務(wù)系統(tǒng)的開發(fā)人員,將自己的開源項目直接上傳到了github后并沒有修改里面數(shù)據(jù)庫連接的配置文件,抑或是該項目存在一些命令執(zhí)行、任意文件下載等問題被攻擊者發(fā)現(xiàn),也會造成極大的風險。

針對防守方本身而已,首先需要做到就是對當前的網(wǎng)絡(luò)環(huán)境的安全狀態(tài)有一個比較合理的評估,結(jié)合對攻防的理解識別出網(wǎng)絡(luò)當中可能存在的風險,整理好當前的一些暴露面的信息。就算千叮嚀萬囑咐的要提高員工的信息安全意識,當然這個也是老生常淡要想完全避免這些情況的發(fā)生也幾乎不可能,想要徹底解決此類問題更是難上加難。更多的努力應(yīng)該是在梳理好內(nèi)網(wǎng)的資產(chǎn)后,結(jié)合當前的業(yè)務(wù)邏輯與網(wǎng)絡(luò)拓撲分析出可能存在的入口點,識別風險與威脅針對性的做一些防護措施,加強訪問控制、強制使用強密碼、周期性的更換密碼等方式都是一些合理且實用的方式。

入口點邊界

攻擊者的對象是一個點,防御的卻是一個面。對于大多數(shù)攻擊者來說滲透一個跨國大型的國有企業(yè)內(nèi)網(wǎng)要比攻破一個小而精的金融互聯(lián)網(wǎng)要容易一些,比較組織結(jié)構(gòu)復(fù)雜、互聯(lián)網(wǎng)資產(chǎn)更多容易出現(xiàn)更多的薄弱環(huán)節(jié);主要的業(yè)務(wù)系統(tǒng)官方網(wǎng)站應(yīng)用、CRM系統(tǒng)、業(yè)務(wù)系統(tǒng)往往有具備良好的安全防護,不同安全廠家的安全設(shè)備估計也是各種安排,常規(guī)攻擊手法容易被攔截在大門之外。對于大型的集團類的公司下屬的子公司、下屬單位、冷門的業(yè)務(wù)系統(tǒng)系統(tǒng)、測試系統(tǒng)往往難度會降低不少,捏柿子還是軟的好。但同時風險也有 有時候不容易連接到母公司核心內(nèi)網(wǎng)可能就做了一些無用功。所以至于入口點的邊界往往就不僅僅局限于當前網(wǎng)絡(luò)的邊界,這個網(wǎng)到底有多大也就只有業(yè)務(wù)人員自己知道了。

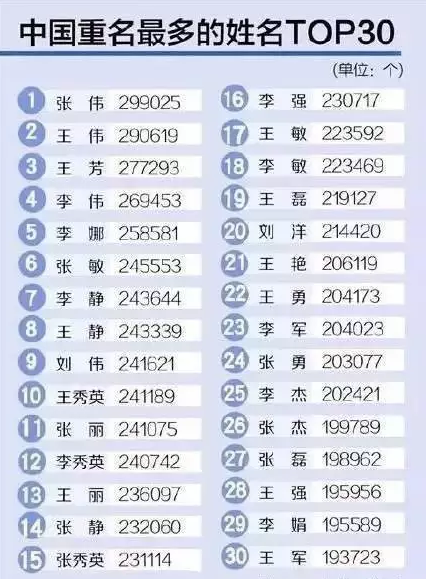

還有一些常見的入口點主要是一些網(wǎng)絡(luò)設(shè)備的風險,比如VPN、堡壘機、邊界路由器防火墻一類的,前幾年就有過國外某安全廠商的防火墻存在漏洞的問題。漏洞當然還是少數(shù),默認用戶、默認密碼之類的反而更加常見一些,特別是針對特定場景下面結(jié)合工號、用戶名、密碼、TOP500常用姓名的爆破尤為危險。

Web系統(tǒng)的弱口令也是常見的入口點之一,對公網(wǎng)的web系統(tǒng)如果存在一些知名的RCE的話估計早就被各種挖礦、黑鏈、勒索給盯上了,但是特別一些非常規(guī)的弱密碼的風險類型就很高了比如P@ssw0rd、姓名+數(shù)字、以及結(jié)合特定公司場景、業(yè)務(wù)場景生成的弱口令的情況。通過登錄用戶上傳webshell 獲取讀取敏感信息、注冊用戶信息甚至獲取到系統(tǒng)shell的情況,可能會造成更大的風險。

數(shù)據(jù)庫資產(chǎn)

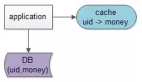

數(shù)據(jù)庫資產(chǎn)也是經(jīng)常收到攻擊者關(guān)注的方向之一,拿到了數(shù)據(jù)庫的權(quán)限后除了獲取到里面的數(shù)據(jù)信息之外也可以依次為跳板進行下一步的攻擊。數(shù)據(jù)庫表里面往往存儲有相關(guān)的用戶名、帳號等敏感信息而往往內(nèi)網(wǎng)里面很多資產(chǎn)在口令認可都能與之有關(guān)聯(lián)性。實在沒有思路,也能針對部分用戶實施針對性釣魚、社工也是一種突破手法。目前依然還是有不少企業(yè)將自己的數(shù)據(jù)庫映射到公網(wǎng),還不設(shè)置相應(yīng)的安全策略或者存在admin/123456 root/root一類的弱口令問題,基本上就是送分題一樣的存在了。攻擊者拿到一個高權(quán)限的mssql用戶開啟xp_cmdshell之后,一個突破口帶來的就是內(nèi)網(wǎng)漫游擴大戰(zhàn)果了;大多數(shù)用戶往往也不會更改數(shù)據(jù)的端口都是默認的1521、3306、1433等,攻擊者拿出掃描器就掃描這些數(shù)據(jù)庫端口正中下懷,改成一個特定的5位數(shù)的端口,常規(guī)業(yè)務(wù)也不會訪問就算掃描也掃描全全端口也才能發(fā)現(xiàn),無形之下增加了發(fā)現(xiàn)難度也同時縮短了發(fā)現(xiàn)攻擊者的時間,一舉二得豈不快哉。

本質(zhì)上來說數(shù)據(jù)庫資產(chǎn)應(yīng)該是重點關(guān)注的對象之一,除了加強密碼測試與安全測試之外,一個適合業(yè)務(wù)的訪問限制往往就是最后一道防線。在攻擊者通過其他方式獲取到認證口令之下,依然由于源IP的原因無法登錄認證查看到相應(yīng)的數(shù)據(jù),也不失為一種棄軍保帥的做法。

橫向移動

在攻擊者獲取到內(nèi)網(wǎng)的跳板機之后,下一步自然就是百尺竿頭更進一步。盡可能的擴大戰(zhàn)果。內(nèi)網(wǎng)資產(chǎn)收集往往具備有很多的網(wǎng)絡(luò)行為,常規(guī)的存活性掃描、端口掃描、SYN掃描、Banner掃描、甚至是C段 B段的掃描流量層面動靜還是有點大的。在跳板機上收集信息動靜會小不少本地查看一下ARP緩存、ifconfig看一下網(wǎng)關(guān)的地址等方式,雖然信息有限但是基本上不會被流量層面的安全設(shè)備發(fā)現(xiàn)。當然了掃描是有必要掃描的但是方法很多,動靜小點的方法也很多,這里就不展開討論。

有時候為了快速獲取權(quán)限拿下更多的服務(wù)器,動靜大點也無所謂了。內(nèi)網(wǎng)里常見的漏洞利用比如MS17-010、MS08-067、RDP爆破、SMB暴力破解、數(shù)據(jù)庫爆破、S2漏洞利用、weblogic RCE系列等方式都是不錯的選擇,由于甲方對內(nèi)網(wǎng)安全重視度不夠往往內(nèi)網(wǎng)服務(wù)器、主機很多安全補丁都是沒有打的,內(nèi)部的web系統(tǒng)也疏于修復(fù)高危漏洞、弱口令問題、一個帳號多個登錄的問題的情況是屢見不鮮,內(nèi)網(wǎng)往往還有一些特殊的應(yīng)用比如SVN、gitlab、zabbix、redis、企業(yè)wiki、OA系統(tǒng)等風險業(yè)務(wù)都可能是重大突破口。

通過mimikatz獲取到跳板機的用戶名密碼之后,對多個主機進行登錄抓住幾個漏網(wǎng)之魚也不是什么難事,說不定windows的賬戶還能登錄linux服務(wù)器甚至多個服務(wù)器主機,如果能獲取到一些堡壘機、虛擬化管理平臺的主機就更方便。

內(nèi)網(wǎng)穿透

大多數(shù)服務(wù)器都在內(nèi)網(wǎng)服務(wù)器或者DMZ區(qū)域,出口地址經(jīng)過NAT轉(zhuǎn)換后為公網(wǎng)提供服務(wù),為了深一步的滲透內(nèi)網(wǎng)和跨轉(zhuǎn)網(wǎng)段探測 同時增加一定的隱蔽性 一個合適的內(nèi)網(wǎng)傳統(tǒng)就很有必要了。通過自建CS、MSF平臺讓受控主機反彈shell連接回來本本質(zhì)上動靜還是有點大,即使使用一定的隧道或者編碼混淆、特殊協(xié)議傳遞的方法,因為服務(wù)器的外聯(lián)本身也是一種比較異常的行為容易被內(nèi)網(wǎng)流量層的安全設(shè)備發(fā)現(xiàn),而且Client端容易被主機層面的殺軟給識別,由于Client端里面包含CC端通信的IP、域名、端口等信息容易暴露目標甚至被溯源,同時CS、MSF等知名工具的具備一定的流量特征也會被識別。

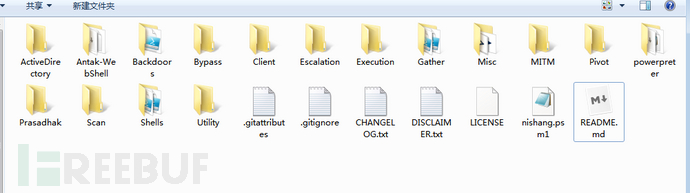

使用一些常見的隧道提供商或者使用一些流量轉(zhuǎn)發(fā)的平臺就比較重要了,例如當前常用的ngrok、frp、nps等此類工具特征流量往往都是基于TCP協(xié)議之上的,具備一定的隱蔽性同時殺毒軟件也不會將其定義為惡意軟件。系統(tǒng)進程的利用也是較為不錯的方法常見的如powershell、SSH流量轉(zhuǎn)發(fā)等方法,上次更新的kali2的時候偶然間發(fā)現(xiàn)kali2都集成了nishang、Powersploit等框架。

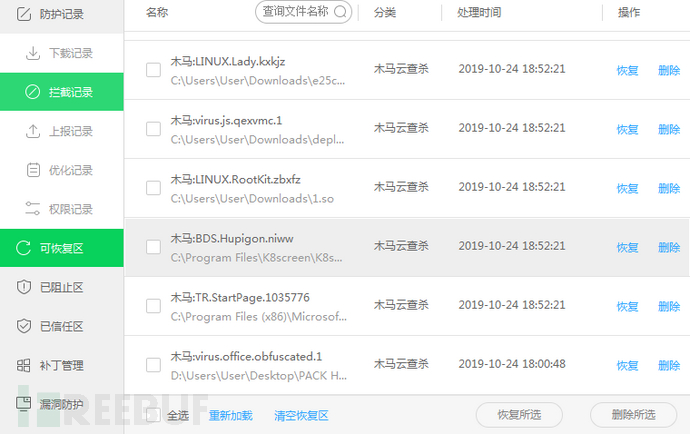

無文件攻擊的方法的確更隱蔽一些。倘若上傳一個lcx一類的工具本地的殺軟估計會立馬報警,躺在了病毒隔離區(qū)里面。Linux場景下,SSH自帶了此功能當然就更加隱蔽了基本上算是秋水了無痕,還有一些常見的隧道通信如HTTP、DNS、ICMP等都是不錯的選擇。

釣魚郵件

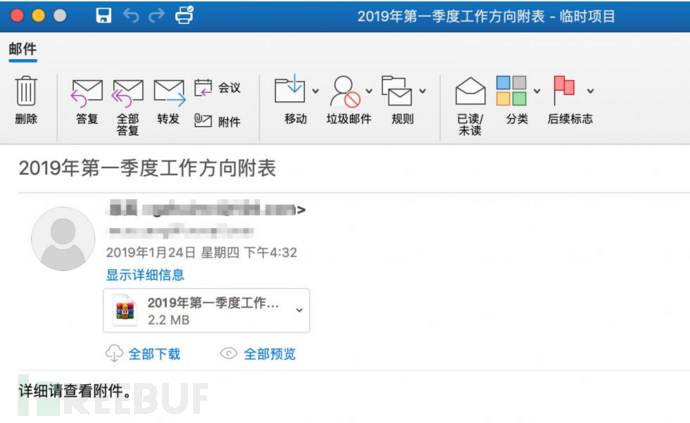

釣魚,釣大魚,釣鯨。與其把重心放在突破層層防御體系上面,直接對人發(fā)起攻擊也是事半功倍的方法。現(xiàn)在主流的釣魚已經(jīng)升級到釣鯨魚,針對特定對象構(gòu)建特定的郵件主題、 附件與文檔正文,針對的對象比如一些管理人員、職能類的HR等場景,這些人的郵件地址往往也可以從招聘網(wǎng)站、社交平臺獲得,結(jié)合特定場景與受害者的心理狀態(tài)構(gòu)建一個特殊的誘餌文件,軟件捆綁、Office CVE-2017-11882 CVE-2017-0199、Winrar CVE-2018-20250、office的混淆宏、偽造的PE文件、HTA、CHM、Link文件等多種方式,控制其電腦后植入遠控木馬,作為跳板進行內(nèi)網(wǎng)。

攻防對抗

攻防對抗的場景下和傳統(tǒng)的僵尸網(wǎng)絡(luò)、木馬、蠕蟲病毒類的檢測方法有相當大的差異性,主要表現(xiàn)在傳統(tǒng)的惡意程序更多的趨向于自動化攻擊,其攻擊特點表現(xiàn)在比較固定利用的漏洞、EXP都相差無幾且特征比較明顯,而且特征比較明顯沒有刻意的隱藏自己的行為,通常通過威脅情報、攻擊行為特征都能較好的識別,其風險等級都很高。攻防對抗的場景下的攻擊手法,較多的利用了一些人的弱點一些弱口令、異常帳號登錄、非法網(wǎng)絡(luò)接入、敏感信息泄漏更多的是在一些行為上的特點,所以在識別惡意行為的時候更多的需要關(guān)注一些可疑的報警類型。基于單個報警的模式在場景下并不是很實用而往往防御人員在識別低風險的報警的時候并不一定能發(fā)現(xiàn)其中的一些線索,這個時候就比較考驗防御人員在攻防場景下的造詣了。

在這種場景下構(gòu)建一定的攻擊場景,自動化的將一些低可疑的線索進行聚合進行梳理提升相關(guān)的報警級別來引起重視就是一種不錯的方案。之前很多人討論過關(guān)于AI算法模型的問題,本質(zhì)上所謂AI也是將人的經(jīng)驗賦能給代碼了而已,關(guān)鍵因素還是訓練數(shù)據(jù)從那里獲取之后的訓練以及特征工程的相關(guān)細節(jié),按照目前大多數(shù)的場景下面關(guān)鍵問題都還是在于特征工程和訓練數(shù)據(jù)的選取層面上,還沒有到達拼算法特性的優(yōu)劣上面。

由于對抗場景下的很多行為也不是真正意義上的悄無聲息,由于大多數(shù)攻擊者對受害者網(wǎng)絡(luò)里的業(yè)務(wù)邏輯并不是很熟悉,所以常常會出現(xiàn)很大層面的異常,這就埋下了被發(fā)現(xiàn)的隱患。被控制的跳板機、泄漏的VPN帳號、內(nèi)網(wǎng)橫向的目標方向等等都會呈現(xiàn)與平時業(yè)務(wù)邏輯不一樣的地方,通過對業(yè)務(wù)邏輯的一個基線學習在真實的攻防場景下某敏感資產(chǎn)出現(xiàn)了一些非正常行為就是有很大的可能性被控制了,偏離基線的水平越大可疑性就越高。

總結(jié)

于筆者鄙見,多線索的關(guān)聯(lián)分析+基于行為的異常行為在識別高級攻擊的場景下對比常規(guī)的單事件的報警與攻擊行為匹配上會有更多的識別效果。安全對抗的表面是攻擊技術(shù)與檢測防御的技術(shù)演進,本質(zhì)是人與人之間的投入、技術(shù)的博弈。之前有關(guān)注到部分文章提及到關(guān)于冰蝎、螞劍基于流量層面的檢測方案,仔細拜讀后覺得局限性還是比較大在針對部分初級白帽子不修改配置的前提下興許有檢出,若是針對性的做一些更改和特殊的字符拼接難度也不大,估計就會識別成正常流量了吧。

安全對抗的道路任重道遠,花里胡哨的姿勢越來越多;文章最后說二句,做防御方真的壓力好大一把辛酸淚,不但天天要膜拜各位滲透大佬的奇思妙想,抑或又是出了什么新漏洞新病毒,還得分析檢測識別思路與解決方案 感覺最近頭發(fā)也是越來越少了好惶恐,最好再說一句有意換工作的技術(shù)大佬,可私信本人。