警惕:黑客在數(shù)千個Microsoft SQL 服務(wù)器上安裝秘密后門

網(wǎng)絡(luò)安全研究人員近期發(fā)現(xiàn)了一項惡意活動,該活動針對運(yùn)行MS-SQL服務(wù)器的Windows計算機(jī),目的是在后門部署其他種類的惡意軟件。

包括多功能遠(yuǎn)程訪問工具(RAT)和挖礦木馬。Guardicore Labs的研究人員聲稱其以令人反感的“粗俗”作案手法——利用Vollar加密貨幣而出名。

命名為“ Vollgar ”,該攻擊利用密碼暴力手段破壞了暴露于Internet的較弱憑據(jù)的Microsoft SQL Server。

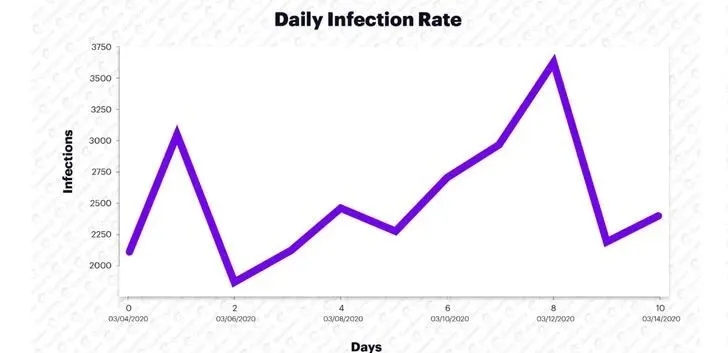

研究人員稱,攻擊者在過去幾周中成功地每天成功感染了近2,000-3,000臺數(shù)據(jù)庫服務(wù)器,潛在的受害者分別來自中國,印度,美國,韓國和美國的醫(yī)療保健,航空公司,IT、電信及高等教育部門。

值得慶幸的是,研究人員經(jīng)過研究后發(fā)布了一個腳本,讓系統(tǒng)管理員可以檢測Windows MS-SQL服務(wù)器是否已受到威脅。

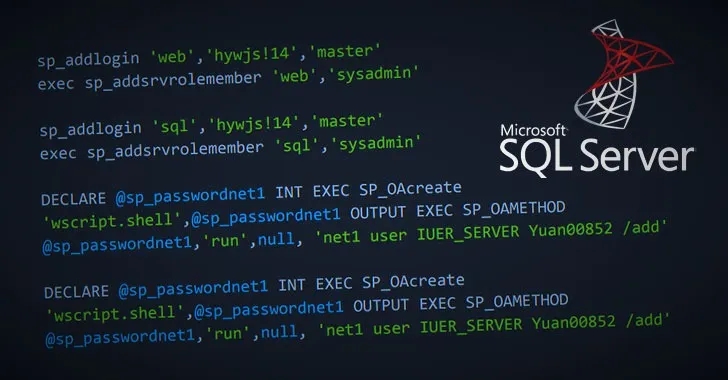

Vollgar的套路的第一步是在MS-SQL服務(wù)器上強(qiáng)行登錄,若是成功,它會執(zhí)行許多配置更改,以運(yùn)行惡意MS-SQL命令并下載惡意軟件二進(jìn)制文件。

“通過驗證,攻擊者是以WbemScripting.SWbemLocator,Microsoft.Jet.OLEDB.4.0和Windows等腳本為宿主對象模型(wshom)來支持WMI編制并執(zhí)行MS-SQL命令。最終目的是下載惡意軟件或二進(jìn)制文件。”

除了確保cmd.exe和ftp.exe可執(zhí)行文件具有必要的執(zhí)行權(quán)限外,Vollgar背后黑客還在MS-SQL數(shù)據(jù)庫獲得更高特權(quán)的操作,以創(chuàng)建新的后門。

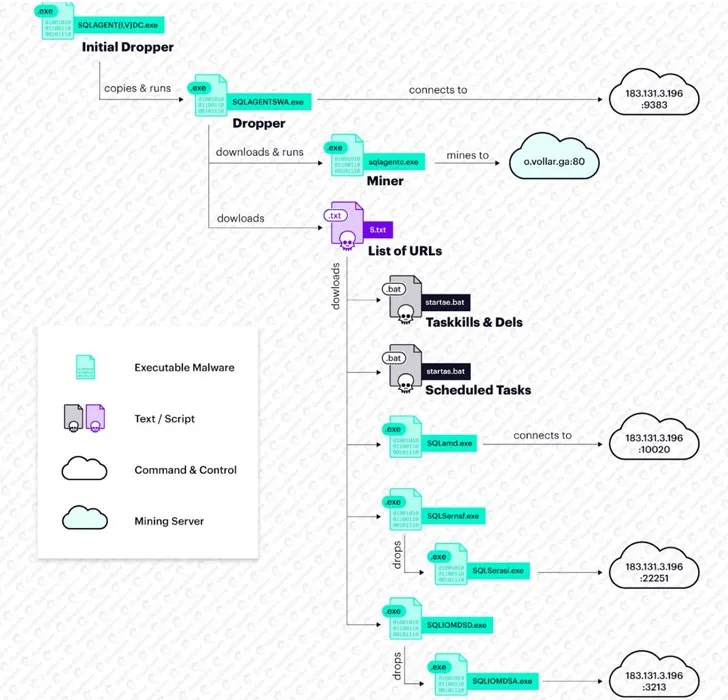

攻擊者在初始設(shè)置完成后,會繼續(xù)創(chuàng)建下載VBScript和一個FTP腳本,這些腳本將多次執(zhí)行,它們還會在本地文件系統(tǒng)上使用不同的位置來打障眼法。

最初的有效載名為SQLAGENTIDC.exe或SQLAGENTVDC.exe,黑客做的首先是取代一大串長串進(jìn)程,為了獲得最大的系統(tǒng)資源,它們會消除威脅其行動的競爭者黑客的數(shù)據(jù),最后直接根除競爭對手。

攻擊受損系統(tǒng)上托管的攻擊基礎(chǔ)架構(gòu)

Guardicore說,攻擊者將整個基礎(chǔ)設(shè)施都存在受感染的計算機(jī)上,舉例發(fā)現(xiàn)的是他們在中國發(fā)現(xiàn)的受害機(jī)——它們被控制服務(wù)器,然后迫傳播攻擊者命令,具有深思的是,多個的黑客組織都對它們進(jìn)行了攻擊。

- 網(wǎng)絡(luò)安全公司觀察到:“(在C&C服務(wù)器上的)文件中是MS-SQL攻擊工具,負(fù)責(zé)掃描IP范圍,對目標(biāo)數(shù)據(jù)庫進(jìn)行暴力破解并遠(yuǎn)程執(zhí)行命令。”

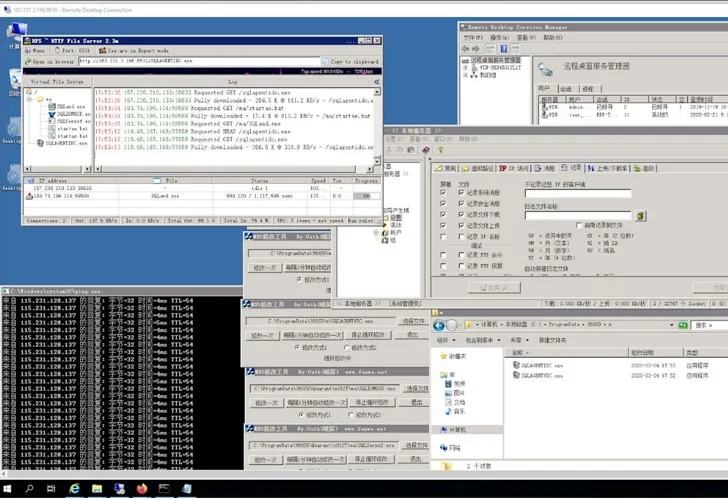

- “此外,我們發(fā)現(xiàn)了兩個帶有中文GUI的CNC程序,一個用于修改文件的哈希值的工具,一個便攜式HTTP文件服務(wù)器(HFS),Serv-U FTP服務(wù)器以及一個可執(zhí)行文件mstsc.exe(Microsoft終端服務(wù)客戶端),用于通過RDP與受害者建立聯(lián)系。”

一旦受感染的Windows客戶端對C2服務(wù)器執(zhí)行ping命令,后者就會收到有關(guān)該計算機(jī)的各種詳細(xì)信息,例如其公共IP,位置,操作系統(tǒng)版本,計算機(jī)名稱和CPU型號。

Guardicore說,安裝在中國服務(wù)器上的兩個C2程序是兩個不同的供應(yīng)商開發(fā)受害者,它們被遠(yuǎn)程控制的過程有相似之處——下載文件,安裝新的Windows服務(wù),鍵盤記錄,屏幕捕獲,激活攝像頭和麥克風(fēng)。最后甚至?xí)话l(fā)起DDoS攻擊。

使用強(qiáng)密碼來避免暴力攻擊

據(jù)發(fā)現(xiàn),約五十萬臺運(yùn)行MS-SQL數(shù)據(jù)庫服務(wù)的計算機(jī)被暴露,這表明攻擊者一直在盯著保護(hù)措施不佳的數(shù)據(jù)庫服務(wù)器,以竊取敏感信息。所以說,必須使用強(qiáng)大的數(shù)據(jù)憑證保護(hù),以避免Internet的MS-SQL服務(wù)器被暴露。

Guardicore研究人員總結(jié):“除獲取受害者CPU功能外,使這些數(shù)據(jù)庫服務(wù)器吸引了攻擊者的原因在于它們擁有大量數(shù)據(jù)。” 因為這些服務(wù)器用于存儲個人信息,例如用戶名,密碼,信用卡號等,只需簡單的暴力就被攻擊者再次進(jìn)行破解!