勒索軟件運營商的新手段,公開“羞辱”未支付贖金的受害者并公開文件

DoppelPaymer勒索軟件的運營商啟動了一個站點,他們將使用該站點用來羞辱那些不支付贖金的受害者,并發布在加密受害者計算機之前盜取的所有文件。

這是由Maze 勒索軟件啟動的一種新的勒索方法,在加密文件之前先竊取文件,然后利用它們作為使受害者支付贖金的手段之一。

如果受害者沒有支付贖金,則勒索軟件運營商會在公共“新聞”站點上釋放被盜文件,讓受害者面臨數據泄露帶來的威脅:政府罰款、訴訟以及網絡攻擊。

Maze 采取這種策略后不久,其他勒索軟件家族(包括Sodinokibi,Nemty和 DoppelPaymer)也開始了這種做法。

DopplePaymer啟動了公共泄漏站點

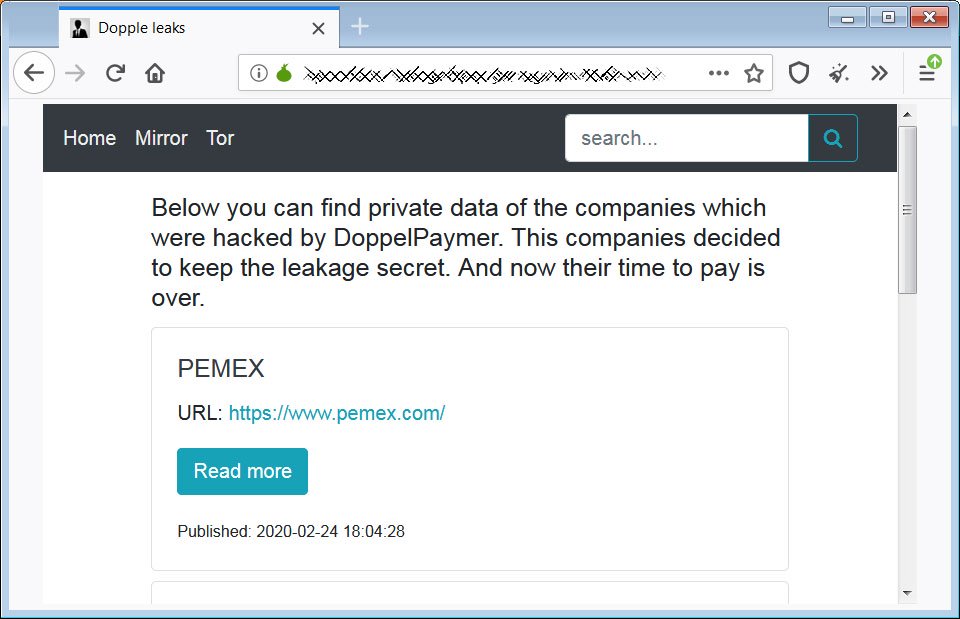

如今,DoppelPaymer勒索軟件的運營商緊隨Maze的腳步,推出了一個名為“ Dopple Leaks”的網站,該網站將用于泄露文件并羞辱無償付款的受害者。

DoppelPaymer是一個針對企業的勒索軟件,危害企業網絡并最終獲得管理憑據的訪問權限,然后在網絡上部署勒索軟件以加密所有設備。由于這些攻擊會加密數百甚至數千個設備,因此它們往往會對運營商產生巨大影響,也因此,攻擊者會要數目巨大的贖金。

勒索軟件運營商表示,他們創建此網站(Dopple Leaks)是對受害者的一個警示,如果他們不付款,他們的數據和姓名都會被公開。

據了解,該新站點處于“測試模式”,目前主要用于羞辱受害者并發布一些從受害者那里竊取的文件。

DoppelPaymer網站上的Pemex信息

目前,這個頁面上列出了四家DoppelPaymer聲稱已加密并且未支付贖金的公司。

除Pemex以外,其他3家公司的描述以及DoppelPaymer運營商所需贖金如下:

- 一家總部位于美國以外地區的商戶帳戶公司,贖金總額為15個比特幣(約合15萬美元)。

- 一家法國云托管和企業電信公司,贖金為35個比特幣(約合33萬美元)

- 一家位于南非的物流與供應鏈公司于2020年1月20日被加密,贖金為50個比特幣(約合50萬美元)。

而墨西哥國有石油公司Pemex是在2019年11月10日遭到DoppelPaymer的襲擊。攻擊者要求568個比特幣(當時490萬美元)作為解密器金額。

在所有站點中,DoppelPaymer僅從Pemex竊取了大量“仍未分類”的文件而在其他三家公司,他們只偷了一些文件,因為“沒有什么有趣的事”或“這不是我們的目標”。

他們說,既然已經創建了該站點,就會計劃進行更多的數據泄漏。

將勒索軟件攻擊視為數據泄露

勒索軟件攻擊必須像數據泄露一樣對待。

多年來,勒索軟件攻擊者一直在瀏覽并竊取受害者的文件,然后再加密計算機并威脅會公開這些文件。

但直到最近,勒索軟件運營商才做了這件事——公開受害者文件。

既然他們已經這樣做了,并且越來越多的勒索軟件運營商已經加入進來,那么企業需要對這些攻擊事件保持透明公開,并將這些攻擊視為數據泄露。因為不僅是公司數據被盜,而且供應商和客戶數據以及員工的個人信息也被盜取了。

如今,透明度比以往任何時候都更為重要,而隱藏這些攻擊事件反而使企業的員工面臨長期風險,因為其數據非常可能被用來身份盜竊和欺詐。