沙箱的無能為力之處

沙箱是安全棧重要組成部分,但企業(yè)的整個策略不能依靠沙箱來檢測所有威脅。

從事網絡安全工作就好像在罪惡之城當警察,每天對戰(zhàn)頂著WannaCry、Petya和 “紅色十月” 等花名的不知名惡棍,而且惡棍們的戰(zhàn)術、技術和裝備還在不斷更新。一輪掃黑除惡下來,以為天下太平了,沒幾天這些老對手又強勢歸來……

比如說,2014年發(fā)現的Emotet銀行木馬,最近就改頭換面重現江湖了。該新版本是帶.doc后綴的XML文檔,利用大多數沙箱要求真實文件類型的特性規(guī)避檢測。即便真實文件類型是XML,終端上還是在Word中打開。

一旦在Word中打開,XML文件中的宏就會觸發(fā)一段PowerShell腳本,第二階段的URL,下載Emotet載荷。Emotet會枚舉系統上安裝的應用程序并檢查磁盤空間以確定自身是否處于沙箱環(huán)境。如果判斷自身身處沙箱環(huán)境,載荷就會停止執(zhí)行。而且,Emotet還有長期睡眠和延遲機制以阻礙動態(tài)分析技術,讓沙箱無法檢測惡意行為。很聰明的做法!

最近的其他威脅也采用了類似的技術規(guī)避沙箱檢測。Bebloh是2009年檢測到的通用銀行木馬,最近以針對日本用戶的變種重新冒頭。該版本通過帶宏的Excel郵件附件傳播,用戶點擊后會觸發(fā)后臺命令shell。有趣的是,該變種每次執(zhí)行時都會檢測系統的地區(qū)和國家設置。

只要地區(qū)設置不是日本,宏就會阻止Bebloh執(zhí)行并退出Excel應用。而一旦命令shell被激活,Bebloh即開始執(zhí)行一個PowerShell腳本從URL獲取遠程內容,該遠程內容是長得像RAR文件的又一個PowerShell腳本文件,內嵌base64編碼的加密DLL。解密該DLL的密鑰依據操作系統文化設置的國家代碼產生。解密出來的DLL被另一個進程用PowerShell注入內存,其入口點被調用來啟動該惡意軟件。

最終結果就是,整個沙箱環(huán)境的地區(qū)設置必須設成JP(日本的國家代碼),才可以檢測到該感染鏈。Bebloh還會檢查系統運行時間和物理系統特征,只要判斷是在沙箱環(huán)境就會停止執(zhí)行。

網絡釣魚也是沙箱無能為力的一個領域,因為檢測有賴于文件展現出惡意行為。黑客簡單地利用包含惡意鏈接的PDF文件就可以規(guī)避檢測。帶統一資源標識符(URI)的文檔被沙箱檢出的概率很低,生存時間(TTL)短暫的域幾乎不會給事后分析或威脅情報服務器留下什么證據。

Emotet、Bebloh和PDF網絡釣魚之所以令人擔憂,是因為這些威脅都使用了非常復雜,甚至可以說是精巧的技術,來規(guī)避沙箱環(huán)境的檢測。沙箱歷來被當成行之有效的Web威脅防護方法,可以在惡意內容觸及用戶設備之前加以隔離。在過去,這種方法便已足夠。被檢測出來,然后被放到沙箱環(huán)境中,與網絡隔離開來并進行分析,以供未來緩解所用。直到現在,這種策略一直效果良好。

然而,沙箱技術依賴檢測。只要威脅能夠掩飾自己,關停自身,或者以某種方式規(guī)避檢測,就能自由感染用戶的設備,最終侵入到公司網絡和關鍵業(yè)務系統。在檢測-響應式網絡安全策略中,只要威脅繞過大門,一切都完了。

網絡威脅戰(zhàn)術與技術的持續(xù)進化屢見不鮮。惡意軟件與其他基于Web的威脅一直在發(fā)展進化,對抗傳統網絡安全解決方案。道高一尺魔高一丈的感覺揮之不去。似乎安全行業(yè)的每一個進步,黑客都能馬上拿出相應的對策,網絡安全戰(zhàn)線呈現持續(xù)拉鋸狀態(tài)。

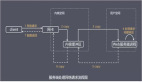

除了完全基于檢測的網絡安全策略,我們還可以考慮網絡分隔和Web隔離。這兩個備選解決方案簡單地去除了用戶主機與公共互聯網之間的任何連接。網絡分隔方法往往需要用戶使用兩臺計算機,連接公司網絡的計算機就不能訪問公共互聯網。Web隔離方法允許Web瀏覽操作,但將獲取和執(zhí)行命令的操作從終端移到了現場或云端的遠程隔離服務器上。

沙箱依然是安全棧的重要組成部分,但企業(yè)的整個策略不能完全依賴沙箱檢出每一個威脅。非法進入是必然的,總有能避過檢測的威脅;安全策略是限制威脅,讓威脅觸及不到用戶,讓用戶甚至不知道自己經歷了什么。

【本文是51CTO專欄作者“李少鵬”的原創(chuàng)文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】