如何理解DNS 緩存投毒

DNS 欺騙是 DNS 服務器記錄更改導致惡意重定向流量的結果。DNS 欺騙可以通過直接攻擊 DNS 服務器(我們將在這里討論)或通過任何形式的專門針對 DNS 流量的中間人攻擊來執行。

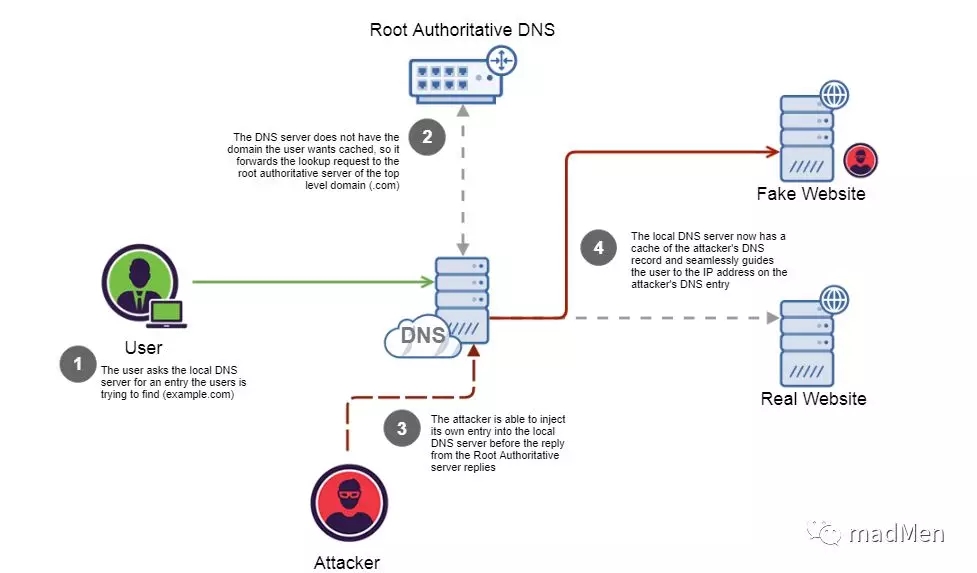

DNS 緩存欺騙以一種利用 DNS 通信結構的方式明確地工作。當 DNS 服務器嘗試在域上執行查找時,它會將請求轉發到根權威 DNS,并迭代地沿著 DNS 服務器鏈向下查詢,直到它到達域上的權威 DNS 服務器。由于本地 DNS 服務器不知道哪個服務器負責哪個域,并且不知道到每個權威服務器的完整路由,因此只要回復與查詢匹配并且格式正確,它就會從任何地方接受對其查詢的回復。攻擊者可以通過在回復本地 DNS 服務器時擊敗實際的權威 DNS 服務器來利用此設計,如果這樣做,本地 DNS 服務器將使用攻擊者的 DNS 記錄而不是實際的權威答案。由于 DNS 的性質,本地 DNS 服務器無法確定哪個回復是真實的,哪個是假的。

由于 DNS 服務器將在內部緩存查詢,因此每次請求域時,他們不必浪費時間查詢權威服務器,從而加劇了這種攻擊。這帶來了另一個問題,因為如果攻擊者可以擊敗權威DNS 服務器進行回復,那么攻擊者記錄將被本地 DNS 服務器緩存,這意味著任何使用本地DNS服務器的用戶都將獲得攻擊者記錄,可能會重定向所有使用該本地 DNS 服務器的用戶都可以訪問攻擊者的網站。

DNS 緩存投毒的例子

生日攻擊的盲目響應偽造

DNS 協議交換不驗證對遞歸迭代查詢的響應。驗證查詢只會檢查 16 位事務 ID 以及響應數據包的源 IP 地址和目標端口。在 2008 年之前,所有 DNS 使用固定端口53 解析.因此,除了事務 ID 之外,欺騙 DNS 回復所需的所有信息都是可預測的。用這種弱點攻擊 DNS 被稱為“生日悖論”,平均需要 256 次來猜測事務 ID。為了使攻擊成功,偽造的 DNS 回復必須在合法權威響應之前到達目標解析器。如果合法響應首先到達,它將由解析器緩存,并且直到其生存時間(TTL)到期,解析器將不會要求權威服務器解析相同的域名,從而防止攻擊者中毒映射該域,直到 TTL 到期。

Kaminsky 漏洞

在 2008 年 在 Black Hat 上有人揭示了生日攻擊的拓展,其中基本的盲猜技術保持不變。該攻擊利用了 DNS 響應的基本特性,因為 DNS 響應可以是直接應答(請求的直接 IP 地址)或引用(對給定區域具有權威性的服務器)。生日攻擊偽造了一個為給定域記錄注入錯誤條目的答案。 Kaminsky 漏洞使用引用來繞過先前條目上的 TTL 對整個域進行錯誤輸入。基本思想是攻擊者選擇他們希望攻擊的域,然后向目標解析器查詢尚未被解析器緩存的子域(定位不存在的子域是一個很好的選擇,記錄是沒有被 DNS 解析器緩存)。由于子域不在緩存中,因此目標解析器向該域的權威服務器發送查詢。正是在這一點上,攻擊者用大量偽造的響應來淹沒解析器,每個偽造的響應都有不同的偽造事務 ID 號。如果攻擊者成功注入偽造響應,則解析器將為權威服務器緩存錯誤映射。對受感染域的目標解析器的未來 DNS 查詢將導致所有請求被轉發到攻擊者控制器權威解析器,使攻擊者能夠提供惡意響應,而無需為每個新 DNS 記錄注入假條目。

竊聽

許多增強 DNS 安全性的新提議包括源端口隨機化,0x20 XOR 編碼,WSEC-DNS,這些都取決于用于身份驗證的組件的不對稱可訪問性。 換句話說,它們通過隱匿而不是通過身份驗證和加密的機密性來提供安全性。他們的唯一目標是如上所述防止盲目攻擊 使用這些安全方法仍然使 DNS 容易遭受受損服務器和網絡竊聽者的輕微攻擊,以打破默默無聞并執行如上所述的相同攻擊,這次沒有盲目猜測。 即使在交換環境中,也可以使用 ARP 中毒和類似技術強制所有數據包進入惡意計算機,并且可以擊破這種混淆技術。

DNS 緩存投毒緩解

DNSSEC

防止 DNS 緩存被投毒的最佳方法是實現加密和身份驗證的安全方法。DNS 作為一種過時的協議以及整個互聯網的支柱,令人驚訝的是仍然是一種未加密的協議,沒有對它收到的條目和響應進行任何形式的驗證。

當然,解決方案是提供一種稱為 DNS Secure 或 DNSSEC的驗證和身份驗證方法。該協議創建了與 DNS 記錄一起存儲的唯一加密簽名。然后 DNS 解析器使用簽名來驗證 DNS 響應,確保記錄未被篡改。此外,它還提供了從 TLD 到域權威區域的信任鏈,確保了 DNS 解析的整個過程是安全的。

盡管有這些明顯的好處,但 DNSSEC 的采用速度很慢,許多不那么受歡迎的 TLD 仍然沒有利用 DNSSEC 來保證安全。主要問題是 DNSSEC 設置復雜,需要升級設備來處理新協議,另外由于歷史上大多數 DNS 欺騙攻擊的罕見和不可知性,DNSSEC 的實現不被視為優先級,通常只執行一次應用就達到其生命周期的終點。

原文:[DNS Cache Poisoning]( https://medium.com/iocscan/dns-cache-poisoning-bea939b5afaf)

譯者:neal1991

welcome to star my articles-translator, providing you advanced articles translation. Any suggestion, please issue or contact me

LICENSE: MIT