越來越多的黑客使用RDP建立網絡隧道來繞過安全保護措施

據國外安全機構報告稱,越來越多的黑客利用遠程桌面協議(RDP)使用網絡隧道和基于主機的端口轉發來繞過網絡保護進行攻擊。

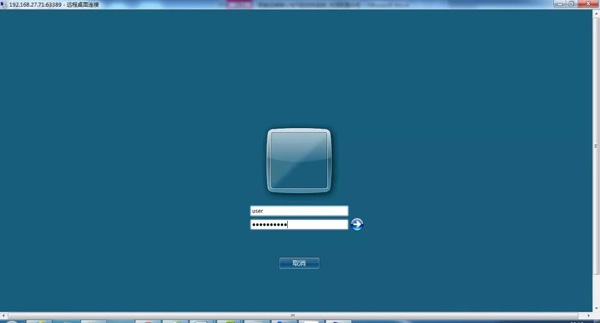

眾所周知,RDP是Microsoft Windows組件, 遠程桌面協議(RDP, Remote Desktop Protocol)是一個多通道(multi-channel)的協議,讓用戶(客戶端或稱“本地電腦”)連上提供微軟終端機服務的電腦(服務器端或稱“遠程電腦”)。大部分的Windows都有客戶端都提供遠程桌面所需軟件。其他操作系統也有相應的客戶端軟件,如Linux、FreeBSD、MacOS X。服務端電腦方面,通過則監聽TCP3389端口的數據,以建立遠程連接。然而,技術本身是無善惡的,黑客一直將該技術用于邪惡的目的,并且這種趨勢繼續保持上升,另外利用RDP進行攻擊,又不同于其他后門容易發現發現。

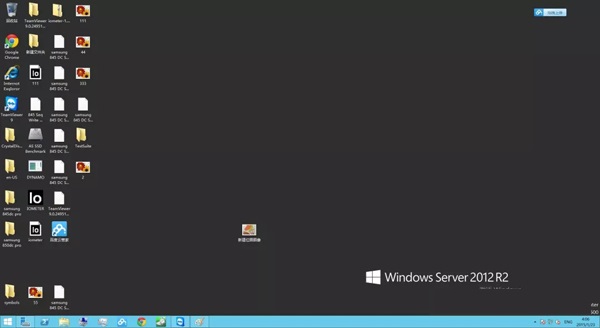

與非圖形后門相比,黑客更喜歡RDP的穩定性和功能性優勢,黑客使用本機Windows RDP實用程序,在受到破壞的環境中跨系統進行橫向攻擊。 使用RDP遠程訪問的功能進行攻擊,需要不同的攻擊向量用于初始攻擊(如網絡釣魚)。此外,為了攻擊受防火墻和NAT規則保護的非暴露在互聯網的系統,黑客越來越多地使用網絡隧道和基于主機的端口轉發進行攻擊。允許攻擊者與被防火墻阻止的遠程服務器建立連接,并濫用該連接作為傳輸機制,通過防火墻“隧道”偵聽本地服務,從而使遠程服務器可以訪問。

PuTTY Link或Plink是用于隧道RDP會話的一個實用程序,允許攻擊者與其他系統建立安全shell(SSH)網絡連接。由于許多IT環境要么不對協議進行檢查,要么不阻止從其網絡出站的SSH通信,攻擊者可以使用該工具創建加密隧道并與命令和控制(C&C)服務器建立RDP連接。

黑客利用RDP會話在環境中還可以橫向移動,進行橫向攻擊,觀察到攻擊者可以使用本機Windows網絡外殼(netsh)命令結合使用RDP端口轉發進行網絡發現。如,黑客可以配置跳轉框以偵聽任意端口,以便從先前控制的系統發送流量,流量將通過跳轉框直接轉發到分段網絡上的任何系統,使用任何指定的端口,包括默認的RDP端口TCP 3389。 基于主機和基于網絡的預防和檢測機制應該為組織提供減輕此類RDP攻擊所需的手段。

其中,在不需要使用遠程桌面服務時將其禁用,啟用基于主機的防火墻規則以拒絕入站RDP連接,以及防止在工作站上使用RDP與本地帳戶有助于提高安全性。可以通過查看注冊表項、事件日志和其他信息有助于檢測此類攻擊。 網絡層面,管理員應強制使用白名單策略進行管理服務器啟動RDP連接,防止特權帳戶用于RDP,查看防火墻規則以識別端口轉發漏洞,檢查網絡流量的內容,以及設置Snort規則用于識別其網絡流量中的RDP隧道。

雖然,RDP使IT環境能夠為用戶提供簡便自由和互操作性。但隨著越來越多的黑客使用RDP跨系統進行網絡橫向移動攻擊,組織的安全團隊正面臨著是如何破解合法使用和惡意RDP流量的挑戰。應提高安全意識,采取基于主機和網絡的適當預防和檢測方法來進行主動監控。

我們知道利用RDP攻擊只是進入系統的途徑之一,而后續的攻擊或許會結合惡意加密病毒、惡意挖礦、竊取數據等等惡意手段,對系統與網絡進行攻擊。如昨天寫的“GandCrab勒索病毒軟件和Ursnif病毒通過MS Word宏傳播”則是對勒索病毒展開的,結合最近國內國際發生的網絡安全事件,故在臨近年關,每一個組織與單位甚至個人,都應該提高安全意識,做好安全防護工作,開開心心過春節。