萬豪國際泄露事件后續(xù)——簡單調(diào)查分析與建議

一、事件描述

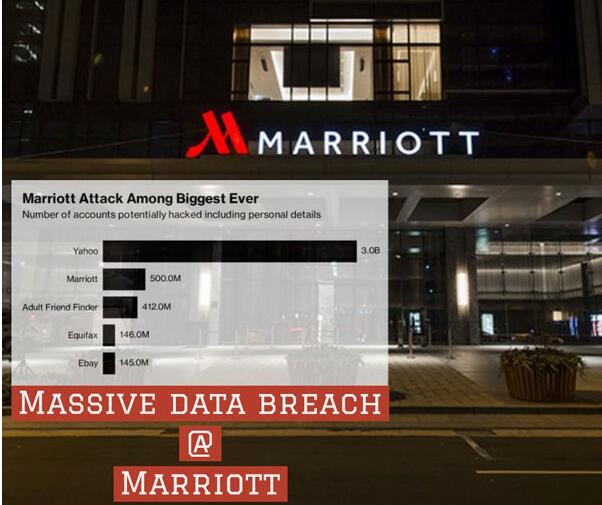

事情發(fā)生的太突然,美國媒體也毫不留情的報道,說到嚴重性,yahoo泄露的30億用戶數(shù)據(jù),也就是黑客拿來撞撞庫而已,電子郵件詐騙(成功概率比較低)。這次公告的泄密內(nèi)容包含:姓名、郵寄地址、手機號(詐騙)、email、護照號(偽造)、SPG俱樂部賬號、出生日期、到達和離去的時間(查出軌)、支付卡信息、cvv號(請注意國外信用卡都是沒有密碼的,知道cvv通過偽造卡就可以直接刷的)。這全球5億賬號價值很高。還有一點,公告當(dāng)中還強調(diào)支付卡號、cvv是用AES-128做的加密、需要兩項密鑰才能打開,但是他沒有提及流動的數(shù)據(jù)如何加密的。

就像漏洞一樣,我們已經(jīng)把這次數(shù)據(jù)泄露安全事件定級為最高等級。所以我們有必要分析一下,數(shù)據(jù)是如何被泄密以及針對ToB企業(yè)如何防范泄密。

二、IT基礎(chǔ)架構(gòu)調(diào)查

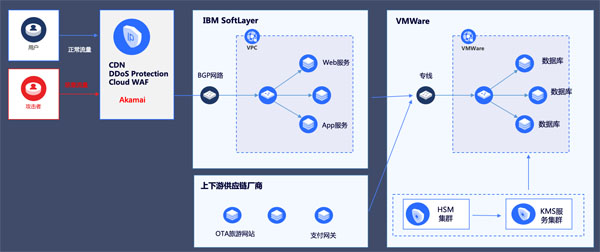

由于目前還沒有更多的技術(shù)細節(jié)曝光,我們先假定由外部黑客入侵導(dǎo)致數(shù)據(jù)泄露的場景做應(yīng)急響應(yīng)分析。在做具體安全事件調(diào)查之前,我們要先了解一下萬豪的IT基礎(chǔ)架構(gòu)。通過簡單的測試和vmware官網(wǎng)宣傳資料(萬豪客戶案例),我們了解到了以下信息:

1. 網(wǎng)絡(luò)與安全

Akamai至少使用了以下產(chǎn)品:

- CDN

- DDoS Protection

- CloudWAF (主站輸入xss簡單測試,被攔截)

2. IT基礎(chǔ)架構(gòu)

私有云-VMWare:

- VMware NSX 簡化私有云網(wǎng)絡(luò)管理,實現(xiàn)更高級別的安全性(估計開了分布式防火墻、安全組、ACL等安全措施)

- VMware Horizon Air 虛擬桌面和應(yīng)用程序

- VMware AirWatch EMM管理套件,主要是針對萬豪手機App做加速安全管理等。

- VMware Cloud Foundation / VMware vSphere Hypervisor IaaS虛擬化管理

公有云-IBM softlayer:

- Infrastructure-as-a-Service,提供彈性伸縮的計算、網(wǎng)路等資源調(diào)度。

- 托管DevOps服務(wù),軟件開發(fā)上線在公有云上

- Big Insights IBM分析軟件

混合云管理:

- 通過VPN、或者CASB(Cloud Access Security Brokers)等登陸管理。

3. 軟件架構(gòu)

- PMS酒店管理系統(tǒng):opera

- CRS:中央預(yù)訂系統(tǒng),自己開發(fā)

- 辦公電腦殺毒軟件SEP(Symantec)

4. 數(shù)據(jù)安全

- KMS

- HSM(根據(jù)公告描述,應(yīng)該使用了硬件加密機或者軟件加密系統(tǒng))

- 數(shù)

- 據(jù)庫審計(發(fā)現(xiàn)異常告警)

5. 整體架構(gòu)圖

三、如何防范數(shù)據(jù)泄露?

通過上面的分析大家基本上了解萬豪的IT基礎(chǔ)架構(gòu)、防入侵架構(gòu)和基本的數(shù)據(jù)安全。但是為什么還被入侵呢?

我們有了DLP、KMS/HSM、數(shù)據(jù)庫審計,怎么到頭來數(shù)據(jù)還是被入侵泄露呢?個人理解原因有以下幾個方面:

- 公司沒對信息安全建設(shè)特別是數(shù)據(jù)安全重視程度,提升到應(yīng)有的高度,因為數(shù)據(jù)泄露會影響公司的公信力,股票會大跌。

- 做信息安全切記不是為了過合規(guī)而做合規(guī),PCI-DSS確實要求存儲的金融數(shù)據(jù)(信用卡)要加密。(注意:靜態(tài)加密)

- 入侵檢測沒有專業(yè)的公司或者有專業(yè)的軟件(態(tài)勢感知系統(tǒng)-數(shù)據(jù)安全部分)處理。酒店行業(yè)目前還沒看到有什么專家改變行業(yè)的安全現(xiàn)狀。

從現(xiàn)有的資料分析,我們發(fā)現(xiàn)一個嚴重的問題,落盤的數(shù)據(jù),靜態(tài)加密已經(jīng)做的很好了。但是大家有沒有考慮過業(yè)務(wù)系統(tǒng)在數(shù)據(jù)處理的時候是要解密敏感數(shù)據(jù),所以數(shù)據(jù)在流動的過程中,很有可能被黑客竊取。

我們防御的整體思路如下:

1. 尋找敏感數(shù)據(jù)

- 自定義,由用戶的業(yè)務(wù)人員對數(shù)據(jù)進行分級

- 利用AI技術(shù)對現(xiàn)有數(shù)據(jù)掃描做分類,最簡單分為涉密、不涉密兩類

2. 數(shù)據(jù)訪問關(guān)聯(lián)到人

- 任何一個可以接觸到敏感數(shù)據(jù)的人都要監(jiān)控起來

- 對全網(wǎng)做30天的數(shù)據(jù)訪問做風(fēng)險評估,看看數(shù)據(jù)是如何使用,并且數(shù)字化。

3. 做好業(yè)務(wù)API調(diào)用審計

- 不僅僅是只在數(shù)據(jù)庫審計那邊做API調(diào)用審計,針對所有API做審查,因為這些接口很有可能是流動者解密后的敏感數(shù)據(jù)

4. 數(shù)據(jù)安全態(tài)勢感知

- 對所有基礎(chǔ)安全數(shù)據(jù)做關(guān)聯(lián)分析,包括黑客入侵檢測設(shè)備告警:HIDS、NIDS、EDR、NTA、威脅情報、沙箱等,數(shù)據(jù)安全相關(guān)的告警:KMS API調(diào)用、數(shù)據(jù)庫審計日志、業(yè)務(wù)系統(tǒng)API調(diào)用日志,以及在數(shù)據(jù)基礎(chǔ)建設(shè)和做的機器學(xué)習(xí)分析告警結(jié)果,都要綜合關(guān)聯(lián)才有可能發(fā)現(xiàn)黑客入侵并且盜用敏感數(shù)據(jù)的蛛絲馬跡。

如何很不幸,你在暗網(wǎng)看到了自己的數(shù)據(jù)被銷售,那需要做的就是及時快速的分析,做到GDPR要求的72小時數(shù)據(jù)泄露披露。把損失降到最小。