BlackHat 2018 | 混合信號無線芯片面臨邊信道攻擊威脅

前言

在采用混合設計的無線芯片中,CPU會發(fā)生信號泄漏,被基于模擬電路的射頻發(fā)射模塊捕獲而一起廣播出來,這就為邊信道攻擊提供了可趁之機。

在本次Black Hat 2018大會上,來自Eurecom的安全團隊發(fā)表了對于混合信號無線芯片與邊信道攻擊的研究成果。

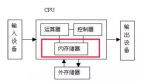

隨著芯片制造商不斷推進先進工藝的部署,微電子器件的尺寸變得越來越小,同時為了確保產(chǎn)品的最終成本處于合理的范圍,無線芯片通常都會采用混合信號設計。其中模擬和數(shù)字電路處于同一裸片上,離得很近。舉個例子,采用數(shù)字邏輯的微控制器很有可能與基于模擬邏輯的射頻發(fā)射模塊肩靠肩集成到一起。

問題描述

混合信號電路設計對于縮減芯片尺寸的好處是巨大的,但由于數(shù)字和模擬部分的物理分隔和信號屏蔽不到位,射頻發(fā)送模塊會捕獲到一些CPU操作信號,信號會被變頻、放大并作為常規(guī)無線輸出的一部分進行廣播。Eurecom研究人員正是抓住了這一點,在10米的距離內捕獲到了芯片的無線信號,并設法從信號中提取了密鑰。

研究人員解釋說:“芯片在處理數(shù)據(jù)時數(shù)字電路會產(chǎn)生信號噪聲,這些信號噪聲可被敏感的模擬無線元件捕獲并發(fā)送出去,最終導致關鍵信息的泄漏。邊信道攻擊改變了混合信號芯片面臨的威脅態(tài)勢,讓采用混合信號芯片的用戶岌岌可危”。

信號泄漏并不是由于廠商的設計失誤造成的,應歸結為混合信號芯片設計中與生俱來的難點。在概念驗證測試中,研究人員的測試對象是一款藍牙適配器,然而除了這款芯片之外,高通和NORDIC的芯片也不能幸免。

測試方法

研究人員在進行測試時,僅用了目標芯片和軟件定義無線電(SDR)設備,用于收集無線信號,兩者之間間隔10米置于消聲測試室中。

雖然這種方式很像電磁(EM)邊信道攻擊,但后者只能在很近的距離內實現(xiàn)(毫米級,在極少數(shù)案例中最多幾米)。但針對混合信號芯片的邊信道攻擊支持的距離更遠,我們只需通過SDR來監(jiān)聽信號,即可使用現(xiàn)有的多種邊信道分析技術來獲取密鑰。

應對措施

研究人員也提出了應對的方法。

- 一是通過新的“隱藏”方法來實現(xiàn)加密,要改變設計使得計算過程中的敏感值不會泄露到可被監(jiān)聽的信道中。

- 二是選擇是系統(tǒng)級封裝(SiP)技術將多個裸片集成在一個封裝內,采用不同的半導體技術,最終避免基地耦合而導致電路間的互相干擾。

總結

要保持其他條件不變解決核心問題非常困難,而且加上保護機制后雖然會讓惡意攻擊變得更加困難,但仍無法杜絕。因此,在可預見的未來里,針對混合信號芯片的邊信道攻擊還會經(jīng)常步入人們的視野。因此,網(wǎng)絡安全工作者應當將其納入需要應對的威脅列表里。