如何減輕挖礦攻擊給企業安全帶來的威脅

比特幣和其他加密貨幣越來越受歡迎,引發了安全專家的好奇和擔憂。人們發現越來越多的挖礦病毒,這些病毒通常通過僵尸網絡安裝。作為公司,有必要知道這其中的風險和如何防范。

我們聯系了Cato Networks的安全研究人員。 Cato提供了一個基于云的SD-WAN,包括FireWall即服務(FWaaS)。其研究團隊Cato Research Labs負責維護該公司的Cloud IPS,并且最近發布了一個挖掘池地址列表,您可以把它們添加到防火墻黑名單。

Cato研究實驗室認為,挖礦病毒對公司組織來說是中等威脅。但不太可能導致基礎設施直接中斷或敏感數據丟失。

但可能會導致設備成本增加。

理解區塊鏈

挖礦是驗證加密貨幣交易并將加密塊添加到區塊鏈的過程。礦工們在解決hash后能建立一個有效的區塊。挖掘的塊越多,獲得的區塊就越多。

如今挖礦過程可能需要幾年的時間。為了解決這個問題,礦工們使用定制的硬件來加速挖掘過程,并形成“采礦池”,計算機集合在一起計算哈希。

貢獻給采礦池的計算資源越多,挖掘出新區塊的幾率就越大,獲得的獎勵越多。正因如此,很多礦工開始使用企業網絡或者云。

參與采礦池需要電腦運行原生或基于JavaScript的采礦軟件(見圖1)。兩者都將使用Stratum協議,使用TCP或HTTP / S(HTTP / S上的WebSockets)在挖掘池中的計算機之間分配計算任務。

圖1:運行基于JavaScript的挖掘軟件的網站。通常網站不會要求許可。

本地挖掘軟件通常使用持久的TCP連接,通過TCP運行Stratum;基于JavaScript的軟件通常依賴于時間較短的連接,并通過HTTP / S運行Stratum。

挖礦對企業的影響

長時間運行“高負載”的CPU會增加電力成本,也可能縮短筆記本電腦中的處理器或電池的壽命。

另外,有些挖礦軟件通過僵尸網絡傳播,因此出現挖礦病毒就表明計算機可能已經被入侵。

如何防止加密挖掘

Cato Research Labs建議在公司的網絡上阻止加密挖掘。可以通過破壞與采礦池的加入來達成目的。

許多防火墻中的深度包檢測(DPI)引擎可以用來檢測和阻止Stratum over TCP。或者,您可以屏蔽公開礦池的地址和域名。

方法1:用DPI阻止未加密的階層會話

DPI引擎可以通過阻止TCP上的Stratum來破壞區塊鏈通信。 Stratum使用發布/訂閱體系結構,其中服務器將消息(發布)發送給訂閱的客戶機。阻止訂閱或發布過程將阻止Stratum在網絡上運行。

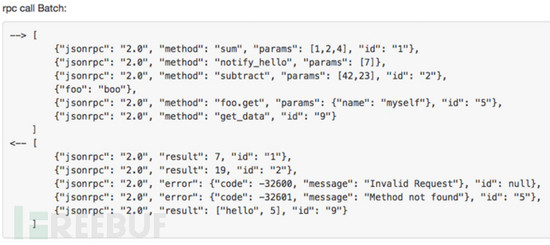

我們可以用JSON配置DPI規則。層有效負載是簡單的,可讀的JSON-RPC消息(見圖2)。

Stratum通過JSON-RPC使用請求/響應:

圖2:JSON-RPC批處理調用的細節(參考: http://www.jsonrpc.org/specification )

加入池的訂閱請求將具有以下實體:id,method和params(參見圖3)。配置DPI規則查找這些參數,阻止未加密TCP上的Stratum。

{“id”:1,“method”:“mining.subscribe”,“params”:[]}

加入池時,在訂閱請求消息中使用三個參數。

方法2:屏蔽公開挖掘池地址

但是,一些采礦池創建安全的通道。對于經常通過HTTPS運行Stratum的基于JavaScript的應用程序尤其如此。

在這種情況下,檢測分層對于不能大規模解密TLS流量的DPI引擎非常困難。(根據記錄,Cato IPS可以大規模解密TLS會話)。因此公司企業應該屏蔽公共區塊鏈池的IP地址和域名。

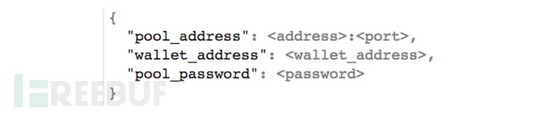

要確定要阻止的IP地址,需要查看加入挖掘池所需的配置信息。采礦軟件要求礦工填寫以下細節:

適當的池地址(域或IP)

一個錢包地址來接收股權

加入池的密碼

配置信息通常通過JSON或通過命令行參數傳遞(參見圖3)。

圖3:提供必要的礦工池配置的JSON文件

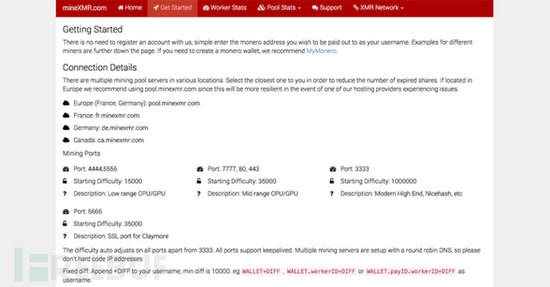

組織可以配置防火墻規則以使用黑名單并阻止相關地址。理論上,這樣的清單應該是容易創建的,因為必要的信息是公開的。大多數采礦池通過互聯網發布其詳細信息,以吸引礦工到他們的網絡(見圖4)。

圖4:mineXMR.com的“入門”頁面演示了挖掘池的公開地址

盡管進行了廣泛的研究,但卡托研究實驗室找不到可靠的采礦池地址。沒有這樣的清單,收集目標挖掘池地址阻塞將是非常耗時的。

IT專業人員將被迫手動輸入公共地址,這可能會改變或增加,需要不斷的維護和更新。

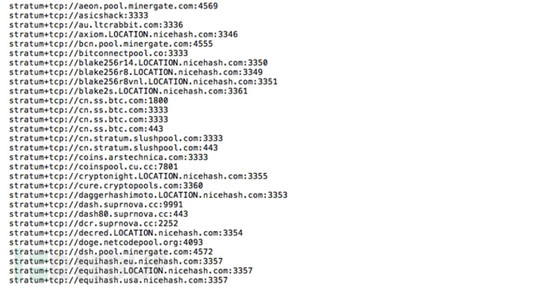

Cato Research Labs發布挖掘池地址列表

為了解決這個問題,Cato研究實驗室生成了自己的采礦池地址清單,供社區使用。使用谷歌識別網站,Cato研究人員能夠提取許多礦池的池地址。

圖5:由Cato Research Labs編譯的挖掘池地址的部分列表

卡托研究人員寫了一些代碼,利用這些結果來開發一個采礦池地址。如今這個列表標識了數百個池地址(見圖5),并且應該適用于大多數DPI規則引擎。看到這里的完整列表。

最后的思考

如果在網絡上發現挖礦病毒,Cato研究實驗室強烈建議調查惡意軟件感染并清理主機,降低風險。

卡托研究實驗室提供了一個地址清單,阻止訪問公共區塊鏈池。但總是會有新的池或地址,這就是為什么Cato研究實驗室強烈建議使用DPI引擎構建規則。