瀏覽器被關閉后挖礦腳本竟然還在運行?

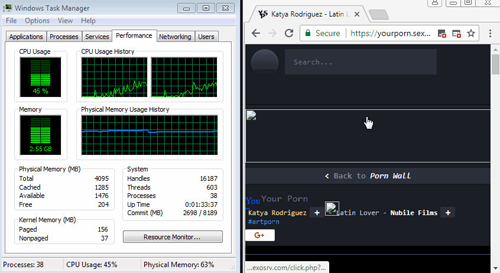

目前安全研究人員發現一種隱藏在網站中的新型挖礦腳本。這個腳本使用一個微小窗口隱藏在用戶電腦系統任務欄下方,訪問電腦硬件來進行挖掘。更為恐怖的是即使瀏覽器被關閉后這個挖礦腳本仍然運行。主要研究Malwarebytes的Jerome Segura發現,這種隱藏式操作的幕后黑手利用了一種被稱為“pop-under”的策略,這一技巧可以讓其產生一個與主瀏覽器分離的新窗口。

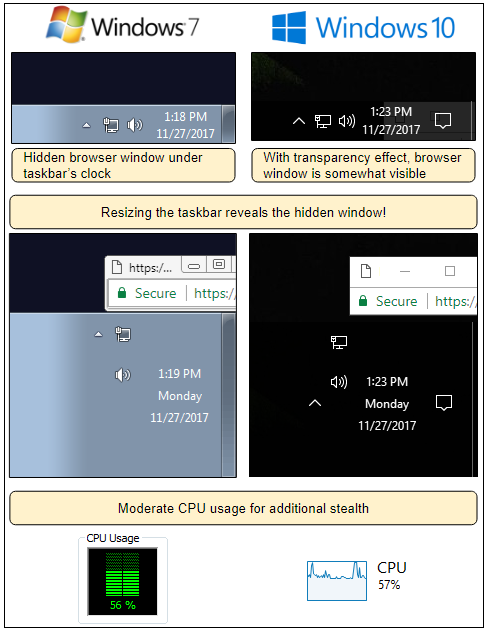

網站運營商將彈出窗口隱藏在Windows任務欄下

使用JavaScript代 碼,還可以讓網站所有者在用戶的屏幕上設置這個窗口的大小和坐標(位置)。據Segura所說,一個成人門戶網站使用了下面的公式來動態計算這個新窗口的位置。

對于大多數用戶來說,這一操作會顯示一個小窗口,隱藏在Windows任務欄下。然后,網絡犯罪者會在這個隱藏的窗口中加載一個JavaScript文件。這個文件是Coinhive隱身瀏覽器挖礦的一個定制版本,這個腳本可以利用用戶的CPU資源來為網絡犯罪者挖掘Monero加密貨幣。

挖礦窗口很難被識別,但很容易清除掉

除非用戶將啟用了透明操作系統界面,或者自己主動在任務管理器中查找流氓進程,否則他們將沒有機會發現這個隱藏的窗口。此外,與大多數其他隱藏性的惡意代碼不同的是,該腳本并沒有利用用戶的全部CPU資源,而是將其活動限制在更低的值上,以期不會導致用戶計算機運行速度的減慢。根據Segura的說法,如果用戶發現計算機存在異常,他們可以使用Windows任務管理器來關掉與此窗口相關的流氓瀏覽器進程,或者調整Windows任務欄的大小,并迫使隱藏的窗口變得可見。

目前為止,僅在一個網站上發現這種挖礦腳本

在撰寫本文時,該腳本似乎只適用于Chrome瀏覽器,并且只在一個yourporn[.]sexy色情網站上被發現。Malwarebytes在本月早些時候發布的一份報告中提到,它的安全產品每天都要阻止800萬次的加密劫持服務。大多數安全產品和廣告攔截瀏覽器插件都支持阻止隱身瀏覽器的挖礦操作。自9月中旬以來,我們已經跟蹤了大多數主要的加密劫持事件,在推出Coinhive服務之后,這種類型的攻擊變得再次流行起來。在2010年初,當挖掘Bitcoin仍然有利可圖時,美國當局介入,并關閉了一項與此類似叫做Tidbit的服務。