Palo Alto Networks威脅簡(jiǎn)報(bào):即刻安裝補(bǔ)丁程序,以免受到 Android Toast 覆蓋的攻擊

2017年9月13日,Palo Alto Networks Unit 42 研究人員發(fā)布了關(guān)于影響 Google Android 平臺(tái)的新型高嚴(yán)重性漏洞的詳細(xì)信息。2017 年 9 月 Android 安全公告中提供了用于修復(fù)該漏洞的補(bǔ)丁。這種新型漏洞不會(huì)影響最新版本 Android 8.0 Oreo,但會(huì)影響所有之前的 Android 版本。某些惡意軟件會(huì)通過本文列出的一些途徑進(jìn)行漏洞利用,但 Palo Alto Networks Unit 42 目前并未發(fā)現(xiàn)針對(duì)這一特定漏洞進(jìn)行的任何攻擊。由于 Android 8.0 版本相對(duì)較新,這意味著幾乎所有 Android 用戶都應(yīng)立即采取行動(dòng),安裝針對(duì)此漏洞的更新。

我們的研究人員發(fā)現(xiàn)利用該漏洞能夠更容易發(fā)起“覆蓋攻擊”,這是一種針對(duì) Android 平臺(tái)的已知攻擊類型。此類攻擊最有可能用于在用戶的 Android 設(shè)備上安裝惡意軟件,還可用于使惡意軟件完全控制設(shè)備。在最壞的情況下,該漏洞可導(dǎo)致手機(jī)無法使用(即“變磚”)或安裝任意惡意軟件,包括但不限于勒索軟件或信息竊取程序。簡(jiǎn)單說來,該漏洞可用于控制、鎖定被攻擊設(shè)備并在之后竊取信息。

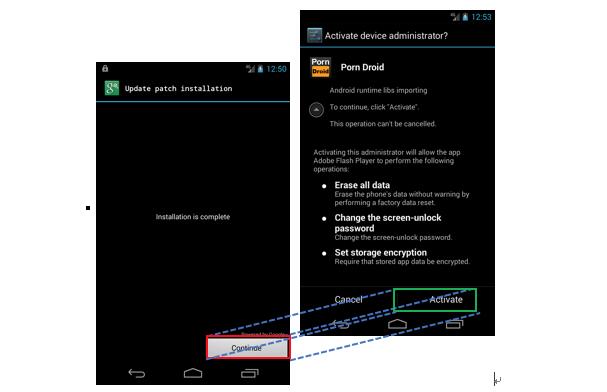

在“覆蓋攻擊”中,攻擊者的應(yīng)用會(huì)在設(shè)備上運(yùn)行的其他窗口和應(yīng)用上繪制(或者說“覆蓋”)一個(gè)窗口。如果得逞,則攻擊者將會(huì)誘騙用戶,使其將自己點(diǎn)擊的入侵窗口當(dāng)作正常窗口。在圖 1 的示例中,攻擊者讓用戶以為自己是在通過單擊來安裝補(bǔ)丁,但實(shí)際上用戶單擊后會(huì)授予 Porn Droid 惡意軟件對(duì)設(shè)備的完全管理員權(quán)限。

偽造的補(bǔ)丁安裝程序下所覆蓋的惡意軟件正在請(qǐng)求獲取管理權(quán)限

您可以看到這種攻擊是如何誘騙用戶無意中在設(shè)備上安裝惡意軟件的。它還可用于授予惡意軟件對(duì)設(shè)備的完全管理權(quán)限。

覆蓋攻擊也可通過在設(shè)備上顯示無法關(guān)閉的窗口,從而創(chuàng)造拒絕服務(wù)條件。這正是攻擊者在移動(dòng)設(shè)備上發(fā)起勒索軟件攻擊所使用的方式。

當(dāng)然,覆蓋攻擊可在一次攻擊中實(shí)現(xiàn)以下三個(gè)目的:

1. 誘騙用戶在設(shè)備上安裝惡意軟件。

2. 誘騙用戶授予惡意軟件對(duì)設(shè)備的完全管理權(quán)限。

3. 使用覆蓋攻擊鎖定設(shè)備并以此索要贖金。

覆蓋攻擊并不是新生事物,此前就已經(jīng)引起過人們的關(guān)注。但在此之前,根據(jù) IEEE 安全與隱私期刊中的最新研究結(jié)果,所有人都認(rèn)為試圖發(fā)起覆蓋攻擊的惡意應(yīng)用要想成功,必須克服兩大障礙:

1. 必須在安裝時(shí)明確要求用戶授予其 “draw on top” 權(quán)限。

2. 必須通過 Google Play 進(jìn)行安裝。

這些都是重要的緩解因素,正因如此,覆蓋攻擊并沒有被視為嚴(yán)重威脅。

但是,我們新的 Unit 42 研究顯示,有一種途徑可以繞過這些緩解因素發(fā)起覆蓋攻擊。我們的研究人員發(fā)現(xiàn),如果惡意應(yīng)用利用這個(gè)新漏洞,那么它只需安裝在設(shè)備上即可發(fā)起覆蓋攻擊。特別是,這意味著來自網(wǎng)站和除 Google Play 之外的其他應(yīng)用商店的惡意應(yīng)用均可發(fā)起覆蓋攻擊。值得注意的是,來自網(wǎng)站和除 Google Play 之外的其他應(yīng)用商店的應(yīng)用是全球 Android 惡意軟件的重要來源。

其中一個(gè)特定漏洞可影響名為 “Toast”(吐司)的 Android 功能。“Toast” 是一種在屏幕上“彈出”(就像烤吐司一樣)的通知窗口。“Toast” 通常用于在其他應(yīng)用之上顯示消息和通知。

與 Android 中的其他窗口類型不同,Toast 不需要相同的權(quán)限,因此適用于以前的覆蓋攻擊的緩解因素在此并不適用。此外,我們的研究人員也已概述了如何創(chuàng)建覆蓋整個(gè)屏幕的 Toast 窗口,因此使用 Toast 創(chuàng)建與常規(guī)應(yīng)用窗口功能相同的窗口是可能的。

根據(jù)這項(xiàng)最新研究,覆蓋攻擊的風(fēng)險(xiǎn)便具有更高的嚴(yán)重性。幸運(yùn)的是,最新版本的 Android 從一開始即可免受這些攻擊的影響。但是,大多數(shù)使用舊版本 Android 的用戶卻容易受到攻擊。這意味著對(duì)于所有使用 8.0 之前版本的 Android 用戶來說,更新設(shè)備至關(guān)重要。您可以從移動(dòng)運(yùn)營商和手機(jī)制造商處了解關(guān)于補(bǔ)丁和更新可用性的信息。

當(dāng)然,防范惡意應(yīng)用最好的途徑之一就是僅從 Google Play 安裝 Android 應(yīng)用,因?yàn)?Android 安全團(tuán)隊(duì)始終積極篩選惡意應(yīng)用并從一開始就將其排除在商店之外。