西湖論劍:勒索軟件的攻與防

10月16日,在2016云棲大會之西湖論劍安全峰會之安全行業應用專場上,Fortinet 亞太區首席安全專家Jack Chan向與會者分享了Fortinet視角的勒索軟件攻與防,并現場演示了勒索軟件的觸發與檢測。

從CryptoWall到Locky,勒索軟件從去年開始可謂名聲大噪。全球范圍內,不論企業規模大小,甚至是個人用戶,都紛紛中招,其中不乏眾多耳熟能詳的知名企業。勒索軟件的肆虐,給企業和個人都帶來了不少的麻煩,因此各種解決方案也應運而生不絕于耳,但是效果卻大相徑庭。Jack Chan在本屆云棲大會的分論壇上便向用戶做了一場關于勒索軟件攻防的主題演講。

首先,勒索軟件是一種禁止終端正常運行的惡意軟件,其使用的技術并不先進,全部都是傳統惡意軟件運用的技術,但是需要受害者通過付款等利益輸送方式才能讓設備正常工作。

勒索軟件有兩種類型:

加鎖型勒索軟件: 禁止設備運行

• 騷擾頁面持續展示,不讓設備正常使用

• 禁止啟動操作

加密型勒索軟件: 加密用戶文件

• 加密文檔、郵件等等文件

• 如果沒有備份的話,設備將不能恢復

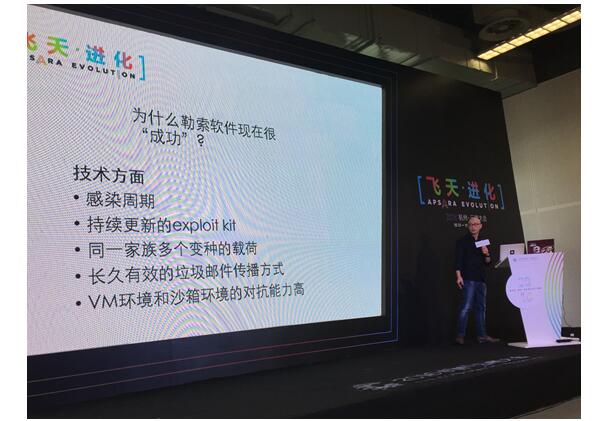

由于電腦中存放的信息與日常生活和工作十分緊密,一旦中招勒索軟件,對受害者帶來的損失可能很大,這是勒索軟件能夠“成功”的原因,另一個原因是勒索軟件變種極多,更新十分快速,可以有效對抗檢出率不佳的反病毒軟件,并且還具備簡單對抗虛擬環境和沙箱環境的能力。

針對勒索軟件流程的簡單解析:

• 提取系統信息 (用來識別已經付款的用戶設備)

• 識別系統語言

• 獲取公有IP地址 : 比如在某些國家或地區不感染

• 從CnC服務器獲取Payload (不一定需要)

• 添加一條自動運行的注冊表項

• 刪除影子文件

• 關閉啟動修復

• 聯系 CnC 服務器. 獲取公鑰

• 基于文件類型和目錄加密文件

• 顯示解密方法給受害者 (勒索信息)

在演講過程中,Jack還現場演示了一個勒索軟件在PC中被觸發之后的效果,包括感染,加密文件,勒索信息彈出,指示下載TOR瀏覽器,找到收款信息,以及如何付款等等。

在勒索軟件中招過程展示結束后,自然就到了如何防御的環節。Jack將防御過程分為了單機下一代防火墻防御,以及與沙箱技術結合的高級防御兩部分。

首先是僅使用下一代防火墻的防御。在FortiGate下一代防火墻上,精準識別出勒索軟件使用的exploit kit,并且其載荷嘗試攻擊了某Flash漏洞,而回連的URL被識別為惡意網站,訪問的大量外部IP均為某僵尸網絡。

第二個展示加入了沙箱進行配合,目的是為了檢測無簽名的勒索軟件是否能夠通過沙箱技術進行有效發現。在沙箱運行報告中我們發現,有嘗試CnC連接,隱藏創建的文件夾,注冊表寫入,執行后刪除等多個不正常行為,在1分鐘內就反饋出此文件為惡意軟件的結果。

在最后,Jack講到,在以快打快的攻防對抗中,防御方必須具備極佳的防御、檢測和響應能力,而且必須要快速,Fortinet以FortiSandbox沙箱技術為核心的自動化高級威脅防御體系能夠有效應對勒索軟件的攻擊,并可以幾乎全自動地執行防御、檢測和響應閉環,為企業資產安全保駕護航。