Rails動態模板路徑的風險

前言

從安全開發的角度來看,Ruby on Rails是一套很友善的框架。它從框架層避免了很多過去網站長出現的安全問題。例如使用ORM避免大部分的SQL injection問題,有內建的authenticity_token讓開發者不必特別煩惱CSRF,從機制面規定了開發者使用Strong Parameter來避免Mass Assignment,預設轉化危險字符避免XSS等。

就我們從過去的滲透測試的經驗來看,Rails網站雖然還是能找到問題,但相對問題較少,而且很少單純因為Rails寫法問題拿到系統權限。而今天要分享的,是一次滲透測試中比較特別的例子。因為開發者使用了動態模板路徑(Dynamic Render Paths)的寫法(注解1),最后造成了嚴重的結果。

動態模板路徑,OWASP的介紹是這樣的:

OWASP是這樣說,如果你的模板路徑是動態產生的,而且使用者可以控制那個模板路徑。那么使用者就可以讀取任意模板,包括管理界面模板。這樣的描述感覺還好,但就我們的發現,這其實是嚴重的直接存取物件問題(Insecure Direct Object References),甚至有機會造成遠程代碼執行(Remote Code Execution)。怎么說呢?我們直接看下去。

基本細節

一個動態模版路徑的寫法如下:

- # app/controllers/welcome_controller.rb

- class WelcomeController < ApplicationController

- def index

- page = params[:page] || 'index'

- render page

- end

- end

而index的模版內容是這樣:

- <span class="c">#app/views/welcome/index.html.erb

- This is INDEX page.</span>

另外建一個demo模版做示意:

- # app/views/welcome/demo.html.erb

- This is DEMO page.

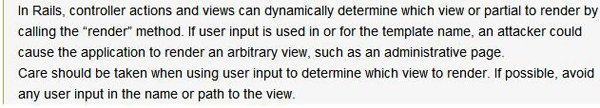

實際測試,如果我們連到WelcomeController的index action,不帶任何參數會讀取index模版。

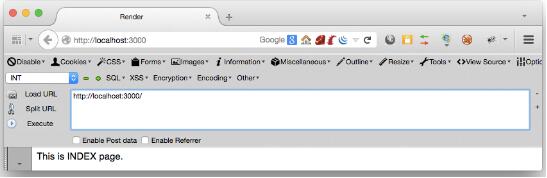

如果帶參數page=demo,會讀取到demo模版。

所以,如果我們知道管理界面的模版路徑,送出路徑參數就可以讀取到管理界面。這就是OWASP所描述的風險,攻擊者得以讀取任意模版。

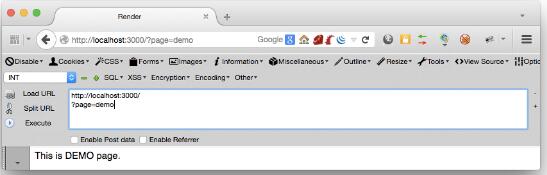

然而,當我們嘗試送出系統絕對路徑例如/etc/passwd(注解2),網頁竟然顯示/etc/passwd的內容!這就是之前所述的直接存取物件問題,可以遍歷目錄瀏覽檔案。

進階攻擊

通常在Rails環境下能夠讀取任意檔案,攻擊者會優先尋找secret_token,目的是變造惡意session cookie利用Marshal serialize的問題做RCE。然而在本案例系統使用了Rails 4.1后的版本,Rails 4.1預設使用了JSON-based的serializer防止了之前的RCE問題,所以并沒有辦法輕松利用。

為了取得系統操作權,我們嘗試尋找其他可利用的地方。在這邊我們發現了該站系統production.log中存在AWS的上傳紀錄。如下:

- # log/production.log

- INFO -- : [AWS S3 200 0.041347 0 retries] put_object(:acl=>:public_read,:bucket_name=>"xxx

于是我們可以利用上傳檔案的Content-Type內容,將Embedded Ruby語句<%

- #{params[:devcore]}

%>添加到production.log檔案里面。于是log的內容變成了下面這樣:

- # log/production.log

- INFO -- : [AWS S3 200 0.041347 0 retries] put_object(:acl=>:public_read,:bucket_name=>"xxxx",:content_length=>12405,:content_type=>"image/png",:data=>#<File:/Users/shaolin/project/playground/rails/render/public/uploads/tmp/test_upload.png (12405 bytes)>,:key=>"upload_001")

- INFO -- : [AWS S3 200 0.040211 0 retries] put_object(:acl=>:public_read,:bucket_name=>"xxx

接著,我們就可以利用前面的弱點讀取production.log檔案,再帶一個devcore參數作為指令,如圖,成功取得系統權限:

風險原因

一般來說Rails開發并不太會這樣寫,但稍微搜尋一下Github還是能發現這種寫法存在一些項目中。我想主要原因多半是開發者想要偷懶,然后也可能想說動態模板路徑頂多就被看到面板的html,無傷大雅。誰知道就因為這樣導致整個代碼內容被讀取。

若有一個action要動態顯示不同模版的需求,為了避免上述的問題,就辛苦點先用case…when去判斷吧。這跟不要用字串組SQL語句避免SQL injection一樣,這種外面傳進來的參數都要謹慎處理的觀念要內化在開發中。

除了開發者基本上不應該這樣開發外,Rails本身也有一點點問題,當render路徑沒有擴展名,無法判斷什么格式時,就會直接采用預設的template handler。

- # lib/action_view/template/resolver.rb

- def extract_handler_and_format_and_variant(path, default_formats)

- pieces = File.basename(path).split(".")

- pieces.shift

- extension = pieces.pop

- unless extension

- message = "The file #{path} did not specify a template handler. The default is currently ERB, " \

- "but will change to RAW in the future."

- ActiveSupport::Deprecation.warn message

- end

- handler = Template.handler_for_extension(extension)

- format, variant = pieces.last.split(EXTENSIONS[:variants], 2) if pieces.last

- format &&= Template::Types[format]

- [handler, format, variant]

- end

而這里預設的handler是ERB(見register_default_template_handler),所以有本篇后面提到的進階攻擊,可以被利用來RCE。

- # lib/action_view/template/handlers.rb

- def self.extended(base)

- base.register_default_template_handler :erb, ERB.new

- base.register_template_handler :builder, Builder.new

- base.register_template_handler :raw, Raw.new

- base.register_template_handler :ruby, :source.to_proc

- end

慶幸的是,目前Rails已經把預設的template handler從ERB改成RAW,不會輕易把要render的檔案當成ERB執行了。詳細的內容請參考這個commit。

結論

Ruby on Rails能讓開發者較輕松的開發出安全的應用程序,然而,若開發者不注意,還是有可能寫出嚴重的漏洞。本文的動態樣板路徑就是這樣一個例子,它不只是OWASP所描述的可以存取任意模版而已,它可以遍歷檔案,甚至因為rails預設的template handler是ERB,造成遠程代碼執行讓攻擊者取得服務器操作權。

這個例子又再次驗證,框架可以幫助大家快速開發,增加安全度。但唯有良好的安全意識,才是應用程序安全的基石。