Web應(yīng)用何時(shí)成了金融行業(yè)的安全噩夢(mèng)?

原創(chuàng)【51CTO現(xiàn)場報(bào)道】2016年7月25日,第十一屆(ISC)²亞太信息安全峰會(huì)在泰國曼谷召開。大會(huì)第一天的熱點(diǎn)主題之一可以總結(jié)為:

“安全從業(yè)者們聚眾討論Web開發(fā)者”。

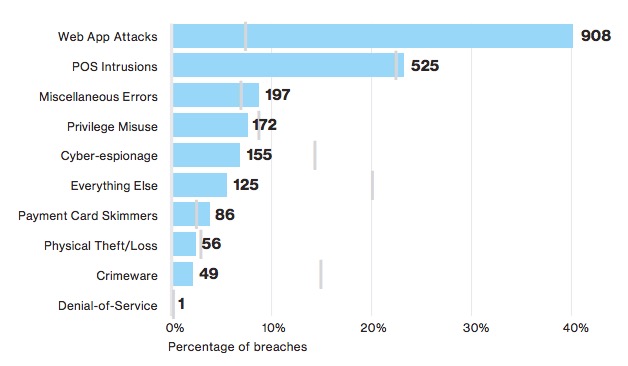

Verizon的2016 DBIR安全報(bào)告指出,在2015年造成數(shù)據(jù)泄露的2260次安全事件中,由Web應(yīng)用攻擊造成的比例顯著上升:

尤其是在金融領(lǐng)域確認(rèn)造成數(shù)據(jù)泄露的795件安全事故當(dāng)中,有82%都是由于Web應(yīng)用所致(這一比例在2014年為31%)。雖然該報(bào)告將該變化的主要原因歸結(jié)于Dridex僵尸網(wǎng)絡(luò)的陷落,然而報(bào)告也指出Web應(yīng)用已經(jīng)成為攻擊者們的主要目標(biāo)之一(尤其集中在金融和零售領(lǐng)域)。

Web應(yīng)用為何會(huì)越來越多的被攻擊者們盯上?

云安全聯(lián)盟(CSA)亞太區(qū)市場戰(zhàn)略總監(jiān)Anthony Lim認(rèn)為該趨勢(shì)與云計(jì)算的普及密切相關(guān)。由于云計(jì)算的普及,各種數(shù)據(jù)都進(jìn)入了公網(wǎng),從而無法對(duì)其進(jìn)行有效的控制。越來越多的數(shù)據(jù)——尤其是個(gè)人隱私以及涉及金錢交易的數(shù)據(jù)——通過HTTP傳輸,因此越來越多的重要數(shù)據(jù)有可能通過HTTP泄露。

大部分攻擊者的策略是廣撒網(wǎng)式的嘗試。在最新的SDN上他們會(huì)嘗試找漏洞(比如針對(duì)Controller的攻擊,即使沒有成功入侵,也可能會(huì)導(dǎo)致Controller掛掉而帶來嚴(yán)重的影響),在老掉牙的操作系統(tǒng)上(比如Windows XP、老版本的Android等)他們也會(huì)嘗試找漏洞。相比操作系統(tǒng)層面,Web應(yīng)用更加容易被暴露在攻擊者面前,因?yàn)樗鼰o法受到防火墻的保護(hù)(Anthony Lim表示現(xiàn)在市面上的“應(yīng)用防火墻”跟傳統(tǒng)意義上的防火墻并不能算是同一個(gè)概念)。

大部分Web應(yīng)用都是脆弱的

在Anthony Lim看來,大部分企業(yè)/組織并沒有建立起足夠堅(jiān)固的軟件安全策略。首先,今天的軟件越來越龐大,動(dòng)輒上千行代碼,要檢查其中的漏洞原本就越來越困難。其次,大部分開發(fā)者并沒有接受過安全方面的訓(xùn)練,很多在線上運(yùn)行的網(wǎng)站甚至連debug功能都沒關(guān)掉,成了很多攻擊者們獲取系統(tǒng)信息的渠道。最后,隨著“唯快不破”的理念趨于流行,開發(fā)者更加沒時(shí)間檢查自己的代碼了。

“看看從2004年到2013年的OWASP Top 10,很多都是那時(shí)候就有的錯(cuò)誤,今天的開發(fā)者還在不停的踩坑。”Anthony Lim舉例說,“比如2004年的‘錯(cuò)誤處理方法不規(guī)范’,在2007年還在重復(fù);‘注入漏洞’,九年來一直名列前茅;還有未驗(yàn)證的輸入、未驗(yàn)證的轉(zhuǎn)發(fā)等等,這些都是反復(fù)出現(xiàn)的。”

Web應(yīng)用的“持續(xù)安全防護(hù)”

Anthony Lim認(rèn)為“Web應(yīng)用必須能夠自己保護(hù)自己”,防火墻的思路是靠不住的,必須從寫代碼的開發(fā)者入手。現(xiàn)在業(yè)內(nèi)人士已經(jīng)做了很多努力,比如證書方面有CSA STAR,規(guī)范方面有專門針對(duì)云計(jì)算應(yīng)用安全的ISO 27017,教育培訓(xùn)方面有CSA和(ISC)²聯(lián)合推出的CSSLP,還有各種安全規(guī)范指南和白皮書等等(如Security in the Skies白皮書)。不過他也坦然說,這些安全規(guī)范指南之類的基本上不會(huì)有人自覺遵守,需要有更加強(qiáng)制性的手段才能實(shí)現(xiàn)好的效果。

Qualys產(chǎn)品VP Jason Kent則在主題演講上提出了“用保護(hù)服務(wù)器的思路保護(hù)Web應(yīng)用”的觀點(diǎn),他認(rèn)為我們現(xiàn)在在基礎(chǔ)架構(gòu)的持續(xù)防護(hù)方面要做的相對(duì)成熟,因此可以從中借鑒。優(yōu)秀的基礎(chǔ)架構(gòu)防護(hù)基本上可以總結(jié)為如下四點(diǎn):

- 對(duì)所有的服務(wù)器建立完整的檔案目錄(inventory),定期維護(hù)。

- 持續(xù)的掃描所有的服務(wù)器。持續(xù)掃描有三個(gè)目標(biāo):針對(duì)每天新出現(xiàn)的已知漏洞進(jìn)行比對(duì);檢查今天新開通的服務(wù)是否成為了攻擊點(diǎn);檢查是否有用于測試的臨時(shí)端口或服務(wù)忘記關(guān)閉。

- 明確的補(bǔ)丁策略。誰負(fù)責(zé)維護(hù)系統(tǒng)?誰負(fù)責(zé)維護(hù)應(yīng)用堆棧?補(bǔ)丁的更新流程是怎樣的?如何做打補(bǔ)丁的歷史記錄?這些策略都需要明確。

- 定期檢查補(bǔ)丁情況。將及時(shí)應(yīng)用的補(bǔ)丁和未能及時(shí)應(yīng)用的補(bǔ)丁記錄在案。

Web應(yīng)用運(yùn)行在服務(wù)器OS層面之上,在Web應(yīng)用和OS層面之間還有一層Web服務(wù)器,而Web應(yīng)用和Web服務(wù)器都可能成為攻擊者的目標(biāo)。一套Web應(yīng)用從開發(fā)到上線會(huì)經(jīng)歷四個(gè)環(huán)境:開發(fā)環(huán)境(Development)、測試環(huán)境(Testing)、預(yù)備環(huán)境(Staging)和生產(chǎn)環(huán)境(Production)。攻擊者的目標(biāo)是生產(chǎn)環(huán)境,而保護(hù)工作必須將四個(gè)環(huán)境都涵蓋在內(nèi)。如果能夠在開發(fā)環(huán)境移除潛在的問題,這是最有效率的,總之是越早越好。根據(jù)“IBM | Ponemon Cost of Data Breach 2016”報(bào)告提供的數(shù)據(jù),在生產(chǎn)環(huán)境發(fā)現(xiàn)問題所帶來的損失平均來說是在測試環(huán)境的14倍。

操作系統(tǒng)級(jí)別的漏洞大約需要30/60天完成補(bǔ)丁的應(yīng)用和應(yīng)用后的測試。應(yīng)用層面的漏洞則需要90/120天來完成從開發(fā)環(huán)境到生產(chǎn)環(huán)境的周期。要想及時(shí)發(fā)現(xiàn)漏洞,有兩個(gè)關(guān)鍵的事情要做好,那就是資源檔案目錄和持續(xù)測試。

- 應(yīng)用的檔案目錄:你的系統(tǒng)中一共有多少個(gè)應(yīng)用?應(yīng)用由誰開發(fā)?開發(fā)環(huán)境、測試環(huán)境、預(yù)備環(huán)境和生產(chǎn)環(huán)境各自在什么位置?資產(chǎn)檔案保存在哪里?應(yīng)用的所有者是誰?這不僅包括你自己開發(fā)的應(yīng)用,還應(yīng)該把你租用的外部應(yīng)用考慮在內(nèi),比如以SaaS方式提供的客戶管理、人力管理或者票據(jù)報(bào)銷管理等服務(wù)。

- 持續(xù)的掃描測試,捉漏洞。目標(biāo)是100%全面覆蓋式的掃描。當(dāng)然,這意味著必須實(shí)現(xiàn)自動(dòng)化掃描。

- 在正確的位置進(jìn)行修復(fù)。如上所述,在生產(chǎn)環(huán)境的Web應(yīng)用或Web服務(wù)器中發(fā)現(xiàn)的代碼漏洞,比如XSS,要從開發(fā)環(huán)境開始修復(fù)。如果是在Web服務(wù)器中出現(xiàn)XSS,意味著開發(fā)工作需要暫停,直到Web服務(wù)器完成補(bǔ)丁修復(fù)。原來的Web應(yīng)用代碼在升級(jí)后的Web服務(wù)器上可能無法正常工作,需要對(duì)代碼進(jìn)行相應(yīng)的調(diào)整。

- 定期檢查補(bǔ)丁情況。將及時(shí)應(yīng)用的補(bǔ)丁和未能及時(shí)應(yīng)用的補(bǔ)丁記錄在案。

賽門鐵克亞太和日本區(qū)CTO Michael Counsel也強(qiáng)調(diào)了持續(xù)安全防護(hù)的重要性,他認(rèn)為我們需要用“流程即服務(wù)”的方式來實(shí)現(xiàn)這一目標(biāo),而不是通過把軟件藏在家里的on-premise方式來保護(hù),因?yàn)閛n-premise越來越無法滿足今天業(yè)務(wù)的需要了。

大會(huì)第一天其他關(guān)注點(diǎn)

安全人才現(xiàn)狀:(ISC)² CEO David Shearer表示安全人才有趨于短缺的趨勢(shì),需要吸引更多年輕人加入。女性從業(yè)者在安全領(lǐng)域的比例有所上升,尤其是在政府相關(guān)業(yè)務(wù)中更加明顯。

贊助商展示:本次各贊助商展示的demo,大部分都是基于Web界面提供操作入口的產(chǎn)品。On-premise部署仍然是主流,然而多少都有以在線方式提供服務(wù)的嘗試(區(qū)別只在于是打算自己提供服務(wù)還是找合作的第三方提供服務(wù))。方向主要涉及設(shè)備管理(IBM MaaS360),Web掃描(HP WebInspect、Qualys),APT防護(hù)(FireEye),源代碼安全檢測(HP Fortify),SSH密鑰管理以及加密會(huì)話審計(jì)(SSH Communications Security)等。