IOS越獄惡意軟件:WiFi破解大師

Xcode事件把IOS系統(tǒng)終端安全再次推向了風口浪尖,AppStore已然如此那作為越獄系統(tǒng)應用商店的Cydia中的APP又會是如何呢?太極越獄重大安全后門暫且按下不表,此次以越獄應用“WiFi破解大師”為例進行分析。

應用簡介

“WiFi破解大師”是一個查看wifi密碼小工具,自己連上某個wifi,朋友第一次來不知道密碼怎么辦?通過wifi密碼查看功能來查看當前連接的wifi密碼是什么吧,讓朋友也能一起上網。(摘自BigBoss源應用簡介)。

異常

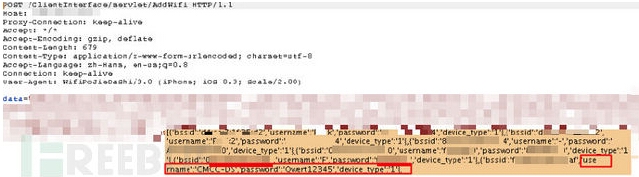

近日查看路由器的攔截日志(自制路由器)發(fā)現(xiàn)“WiFiPoJieDaShi”有數據上傳行為,于是乎抓包看下:

APP向服務端發(fā)包

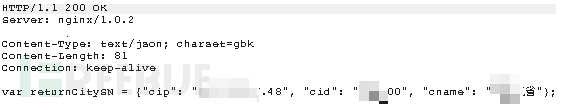

泄露信息:用戶外網IP,所屬省份及城市

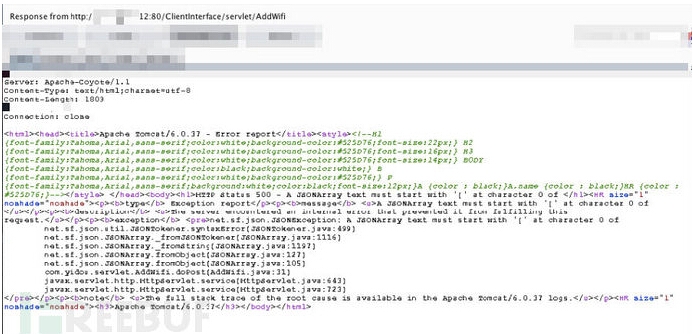

服務端頁面

明明是個WiFI密碼查看應用可偏偏向服務端回傳用戶的WiFi連接信息,這是絕不能忍的!

逆向越獄應用

工具簡介:

class-dump顧名思義是用來dump目標class信息的工具,它利用的是OC的runtime特性將存儲在Mach-O文件中的@protocol & @interface提取出來并生成.h文件。

class-dump相對于其它逆向工具的優(yōu)勢就在于它能導出任意程序的@interface信息,并整理成開發(fā)者常用的閱讀方式。

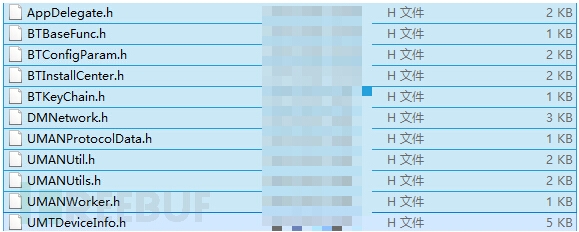

利用class-dump導出頭文件列表如下(部分):

經排查發(fā)現(xiàn)可疑文件: DMNetwork.h

#import "NSObject.h"@class NSDictionary, NSString; __attribute__((visibility("hidden")))@interface DMNetwork : NSObject{ struct __WiFiNetwork *_network; NSString *_SSID; NSString *_encryptionModel; NSString *_BSSID; NSString *_username; NSString *_password; NSString *_vendor; NSDictionary *_record; float _RSSI; int _channel; int _APMode; int _bars; BOOL _isAppleHotspot; BOOL _isCurrentNetwork; BOOL _isAdHoc; BOOL _isHidden; BOOL _isAssociating; BOOL _requiresUsername; BOOL _requiresPassword; BOOL _isAdhoc;}@property(readonly, nonatomic) struct __WiFiNetwork *_networkRef; @property(nonatomic) BOOL requiresPassword; @property(nonatomic) BOOL requiresUsername; @property(nonatomic) BOOL isAssociating; @property(nonatomic) BOOL isHidden; @property(nonatomic) BOOL isAdHoc; @property(nonatomic) BOOL isCurrentNetwork; @property(nonatomic) BOOL isAppleHotspot; @property(nonatomic) int bars; @property(nonatomic) int APMode; @property(nonatomic) int channel; @property(copy, nonatomic) NSDictionary *record; @property(copy, nonatomic) NSString *vendor; @property(copy, nonatomic) NSString *password; @property(copy, nonatomic) NSString *username; @property(copy, nonatomic) NSString *BSSID; @property(copy, nonatomic) NSString *encryptionModel; @property(nonatomic) float RSSI; @property(copy, nonatomic) NSString *SSID; - (void)populateData;- (id)description;- (void)dealloc;- (id)initWithNetwork:(struct __WiFiNetwork *)arg1;@end

從這段代碼可以看出該惡意軟件收集了:SSID,加密模式,BSSID,用戶名,密碼,WiFi信道,AP模式,是否蘋果熱點,是否當前網絡,是否隱藏等等…

APP分析小結

至此已經還原并證實了惡意軟件收集用戶WiFi信息的過程及方法,那我們開始“文明”溯源(不對服務端進行攻擊),看看作者到底是誰。

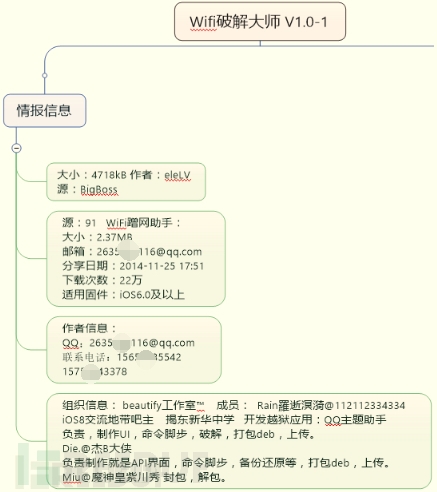

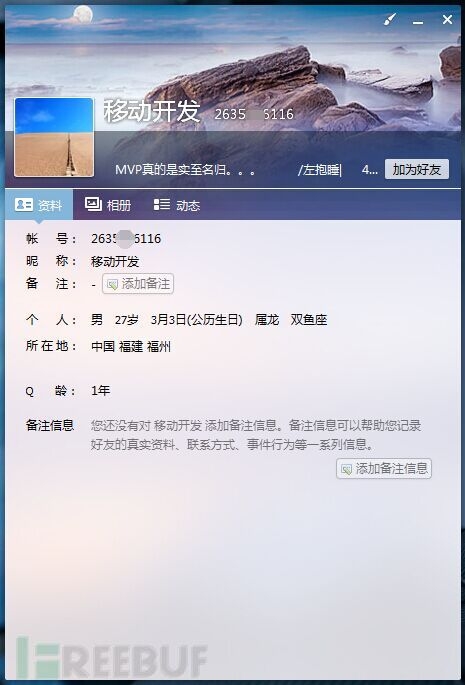

情報分析

作者的警惕性還是很高的,簡單聊了一會發(fā)現(xiàn)作者對WiFi破解大師一直避而不談。

危害

由于“文明”溯源的原因未對服務端進行測試,不過從APP獲取信息的方式,手法及下載量上來看服務端數據庫應該存儲著容量相當可觀的數據量,一旦這些信息被惡意利用將會造成一定的安全隱患,試想:

場景一:

企業(yè)對DMZ區(qū)、員工終端及網絡邊界做了很好的安全防御,可一旦員工安裝了該軟件便相當于給攻擊者敞開了一扇直搗黃龍的大門(類似京東園區(qū)wifi滲透)。

場景二:

該軟件搜集用戶的外網IP及位置信息,一旦用戶的寬帶接入設備或路由器存在漏洞將會給用戶帶來嚴重的安全隱患。

場景三:

這些WiFi密碼也是極具價值的“社工”信息。

結論

本次分析僅淺嘗輒止,以證明WiFi破解大師存在惡意收集用戶信息的行為,建議使用IOS系統(tǒng)的用戶如非必需盡量不要越獄設備,一旦越獄請謹慎安裝插件,研究人員可使用測試機進行測試以避免信息泄露。