迷霧重重:XcodeGhost是惡意病毒還是“無害的實驗”?

隨著XcodeGhost事件的持續發酵,安全圈在這個周末顯得尤為熱鬧,各路消息、分析、猜測甚至“陰謀論”紛至沓來。技術調查、涉事廠商名單、補救措施,甚至對事件始作俑者展開了人肉搜索。而19日凌晨XcodeGhost作者的道歉聲明更是將事件推向高潮,大多數技術圈人士不約而同發出了責問:盡管你開源了,但真是“無害的實驗”?號稱影響了超過1億用戶(保守估計)的后門鬼魅,一句“苦逼iOS開發者的意外發現”就可以推脫?

盡管作者的“澄清”微博將整起事件輕描淡寫,結尾還不忘祝周末愉快,祝福雖好,但這個周末注定會有技術人們愉快不起來(例如盤古移動團隊的兄弟們可是一宿未眠啊)。隨著時間的推進,事件最終會走向何方,我們暫且不得而知。但通過對XcodeGhost事件整體的梳理后,我們卻不難從中看到此次事件的影響力之大,波及面之廣,以及待解的謎團是如此之多。

事件回顧

Xcode是蘋果APP開發工具,XcodeGhost作者將惡意代碼植入到Xcode安裝包中并發布到了網上。不同的開發者出于一些原因沒有從官網下載Xcode而是下載了含有惡意代碼Xcode,于是編譯出的APP包含惡意代碼并最終走入了用戶手中。

經多方研究發現,感染的APP會在程序開啟和關閉時自動上傳使用者的數據,若攻擊者有心對此加以利用也可以輕松控制用戶的設備,進行釣魚攻擊以及中間人攻擊。

· 騰訊應急響應中心(TSRC)最先發現了這一問題,并在9月11日及時發布了微信更新。隨著CNCERT發布預警公告,這個魅影逐漸顯露出來。

· 9月16日,TSRC發現AppStore上的TOP5000應用有76款被感染;9月17日,國外安全公司Palo Alto發布第一版分析報告,隨后阿里移動安全也發布了分析報告。

· 9月19日凌晨4:40,自稱XcodeGhost作者現身微博,發文稱XcodeGhost是“源于自己的實驗,沒有任何威脅性行為”,收集的是app信息:“APP版本、APP名稱、本地語言、iOS版本、設備類型、國家碼等設備信息”并公布了源代碼。

惡意影響堪稱iOS應用史上之最大

目前,根據盤古團隊最新發布的數據顯示,已檢測到超過800個不同版本的應用感染了XcodeGhost病毒。

之前公布的受影響APP(部分),括號內為版本號:

微信(6.2.5)、網易云音樂(2.8.3)、滴滴出行(4.0.0.6-4.0.0.0)、滴滴打車(3.9.7.1 – 3.9.7)、鐵路12306(4.5)、51卡保險箱(5.0.1)、中信銀行動卡空間(3.3.12)、中國聯通手機營業廳(3.2)、高德地圖(7.3.8)、簡書(2.9.1)、開眼(1.8.0)、Lifesmart(1.0.44)、網易公開課(4.2.8)、喜馬拉雅(4.3.8)、口袋記賬(1.6.0)、豆瓣閱讀、CamScanner、CamCard、SegmentFault(2.8)、炒股公開課、股市熱點、新三板、滴滴司機、OPlayer(2.1.05)......

盤古目前仍在檢測更多的應用, 緊急加班開發了一款病毒檢測工具, 下載地址 x.pangu.io。蘋果用戶可以根據安裝提示自行下載檢測工具,迅速找到受影響APP。

究竟是誰揮刀斬蘋果

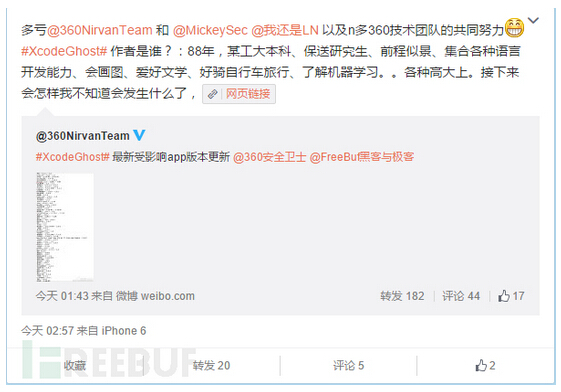

在作者發言“澄清”之前一個多小時前,微博上曝出了XcodeGhost作者的個人信息(截圖來自微博用戶、360安全團隊@矮窮齪-陸羽):

后來便是作者姍姍來遲的澄清:

“愿謠言止于真相,所謂的‘XcodeGhost’,以前是一次錯誤的實驗,以后只是徹底死亡的代碼而已。

需要強調的是,XcodeGhost不會影響任何App的使用,更不會獲取隱私數據,僅僅是一段已經死亡的代碼。”

當然,360安全團隊迅速提出質疑,“你的解釋很無力,一切都太蓄意,時間也對不上,隱藏自己,變換身份的行為也充分反駁了你的解…”。

接下來,騰訊安全團隊也稱:通過百度搜索“xcode”出來的頁面,除了指向蘋果AppStore的那幾個鏈接,其余的都是通過各種id(除了 coderfun,還有使用了很多id,如lmznet、jrl568等)在各種開發社區、人氣社區、下載站發帖,最終全鏈到了不同id的百度云盤上。為了驗證,團隊小伙伴們下載了近20個各版本的xcode安裝包,發現居然無一例外的都被植入了惡意的CoreServices.framework,可見投放這些帖子的黑客對SEO也有相當的了解。

安全圈知名專家tombkeeper不僅發布了XcodeGhost作者的消息全文,還評價道:

“事鬧大了,就會變成公安部督辦案件,就幾乎一定能破案,幾乎一定能找到人。這時候無論自首還是跑路都比發‘澄清’有意義得多。”

鬼影:XcodeGhost的原型?

其實早在今年三月,外媒披露的報道中已經提及Xcode后門:

根據斯諾登近期爆料的文件顯示,CIA在美國桑迪亞(Sandia)國家實驗室開發了一款流氓版Xcode。這個版本的Xcode會在蘋果開發者的電腦中植入后門,竊取他們的個人開發密鑰。

巧合的是,流傳的資料顯示作者正是從今年三月份開始將Ghost傳到網上。因此有網友戲稱:XcodeGhost作者是CIA(hou zi)派(qing)來(lai)的(de)間(jiu)諜(bing)嗎(ma)?

而與此觀點相對應的,ZD至頂網安全頻道評論稱,“擔憂是必要的,但還不至于引起恐慌”。文中以目前的公開信息來看,分析出:個人用戶并不用擔心隱私數據被泄露。多家安全機構分析顯示,受感染的APP上報的信息僅是一些設備信息。

“當然,一個不能被驗明正身的所謂澄清聲明也不足以為信,最終結論還有待相關組織和機構的調查。”

孤軍作戰還是團隊蓄謀?

黎明破曉后是電閃雷鳴-XcodeGhost事件之謎 一文中,安全專家RAyH4c對XcodeGhost作者的聲明質疑道:

“這個聲明有條有理,公關味之濃到嗆鼻,還配上了源代碼為自己澄清,我想說如果這件事是哥們你一個人做的,那你確實是天才,因為你以一己之力讓全世界用戶量最大的app感染上了你的病毒,你將載入史冊。你覺得這樣的劇情,背后沒有團隊,大伙信么?

Palo Alto Networks的報告給出了XcodeGhost的三個版本的分析,三個域名,同時還指出了盜取apple id的app木馬也感染了這個病毒。那么我想問一下,另外兩個版本的實驗在哪,做了些什么事?!那些app本身就是個木馬,還感染了病毒,真是耐人尋味。”

對蘋果用戶的安全建議

盤古團隊成員告訴FreeBuf:目前形勢依然嚴峻,他們還在加緊新版本檢測工具的開發。對于惡意代碼樣本分析網上已經出現得很全了,不過又出現了變種。盡管“XcodeGhost作者”已經將代碼開源,但是如果有人針對受感染的App進行中間人劫持等攻擊手段,還是可以執行的。

因此,蘋果用戶萬萬不可掉以輕心。假設這是一場“實驗”,那也已經步入了危險的境地。

首先,更換Apple ID密碼。然后,檢測到受影響的App如果有新版本發布,就盡量更新到最新,然后再次掃描。如果還有問題,則建議卸載,等待官方更新。

目前,蘋果公司還未對此作出回應,但是已有不少受影響APP被從App Store下架。

蘋果公司一直以自家封閉的iOS系統安全性和嚴格準入的APP Store市場引以為傲,Xcode后門不僅使iOS安全面臨種種質疑,也讓蘋果被尷尬地打臉。今年陸續被曝出的iOS系統高危漏洞,此次后門事件的雪上加霜,也許人們該意識到——蘋果并不是“永遠安全的手機系統”。

另一種聲音:“后門事件”炒的有點過火了

不過網絡上也出現了另一種聲音,有網友稱:“如果XcodeGhost作者所說的屬實(只收集APP信息),一個不具備威脅性質的代碼怎么就算個后門了,又被扣上一個用戶隱私被威脅的帽子。你自己看看PC時代上面有多少數據正在被無聲的上傳中,更何況手機時代。要知道,安全發展已經停滯發展很久了。這就是一個無厘頭的烏龍。尤其看到這句我就想笑:‘惡意程序的主要來源:百度網盤、迅雷等第三方平臺。’”

注:根據騰訊的分析報告,在受感染的APP啟動、后臺、恢復、結束時上報信息至黑客控制的服務器;黑客可以下發偽協議命令在受感染的iPhone中執行,在受感染的iPhone中彈出內容由服務器控制的對話框窗口。這兩點足以說明該程序具有竊密性質,因此FreeBuf對上述說法存保留意見。