【博文推薦】云計算安全解決方案白皮書(三)

| 本博文出自51CTO博客之星Jack zhai的博客,有任何問題請進入博主頁面互動討論! |

三、云計算安全解決方案的設計思路

云計算架構的顯著特點是數據和業務的集中處理,加上VM的動態遷移,各個的業務VM就混在一起,要將這些VM之間完全隔離是十分困難的。業務VM之間是需要互通的,如虛擬桌面需要與服務器連通,網站服務器要與數據庫服務器通信,中間件服務器要提供服務支持等等。雖然可以通過虛擬交換機上的訪問控制,讓VM之間邏輯隔離開來,互通時到外邊的三層網關上做流量過濾,但這會成倍地增加循環流量,讓虛擬交換機不堪重負。

局部難以解決的問題,我們可以開拓眼界,把它放到更大的領域中,問題或許就變得簡單了。因此,我們方案思路是先做安全的預處理,將重大的隔離問題放在整體網絡安全規劃中解決,先整體,再局部,將安全問題逐步分解。至于云的內部,能做到實時地動態監控,對VM之間的不安全流量報警,及時處理即可。

1、網絡安全規劃------云朵方案

虛擬化網絡只是延展了網絡邊界,并沒有改變網絡的路由交換模式,傳統的安全域規劃同樣是非常必要的。為了彌補在一個虛擬化池內部,做到兩個信息系統之間強隔離的困難,我們在網絡安全總體規劃時,建議安全需求較大的兩個信息系統就不要部署在一個虛擬化池中。比如等級保護二級系統與三級系統不要部署在一個虛擬化池中,可以部署在不同的虛擬化池里,每個虛擬化池都形成了一個“云朵”,這個設計思路就稱為“云朵”方案。

云朵方案的設計思想如下:

- 分別按照安全需求建立不同的虛擬池,如二級的辦公業務池、三級的核心業務池;每個虛擬池如同一個傳統安全域,有自己的云朵管理平臺;(也可以在一個虛擬化池內,設立不同的服務區,同一區內的業務VM不能遷移到其他區域里,這樣就形成物理服務器的不同區域)

- 建立統一的安全運維管理中心,通過與各個云朵管理平臺的互通,了解云朵內部的運行狀態;

- 核心互聯域與外網互聯域與“3+1”安全域功能基本一致;

- 用戶接入域分為兩個:一是傳統的物理終端接入域,一是虛擬終端接入域。

采用云朵方案的設計思路,將安全問題分為兩個方面:一是云朵之間的安全,因為域邊界位置明確,采用傳統邊界安全設計思路即可;二是云朵內的安全,是我們接下來的設計的重點。此時云朵內的各個業務系統安全需求接近,可訪問的用戶群大多一樣,相互之間的隔離需求相對較弱。實現安全監控與審計,就可以滿足業務系統的安全需求了。

2、云朵內安全方案:兩頭加固,中間導流控制

一個云朵就是一個虛擬化資源池,就是一個獨立的安全域,包括服務器資源池、存儲資源池,也包括安全資源池,還包括作為支撐虛擬資源池連接的虛擬網絡。對于用戶來講,可以看見的只是云朵的門戶而已。

#p#

云朵內的安全包括三部分:

- 用戶端與門戶:門戶是訪問云朵的大門,用戶端是訪問的起點。用戶端到門戶可以通過多種網絡路徑,專網、互聯網、移動網絡等。其最大的特點,就是終端與訪問網絡的安全狀態是不可控的。但在用戶端與門戶,可以做一些“門檻式”的安全加固措施,為云朵內的安全提供一些“初級攻擊者的流量清洗與未授權行為的阻斷”。

- 用戶端:專用的辦公電腦可以安裝指定的安全措施,如終端安全管理,強制終端的環境是安全可控的。但個人電腦、手機等智能終端,嚴格限制用戶安裝軟件的方法就不太現實了,采用“容器”式終端軟件運行模式,或者是虛擬終端模式,能夠讓用戶訪問服務時,盡量少地受終端上其他不安全軟件的影響;

- 云朵的門戶:作為進入云計算服務的大門,流量很大,不適合做細粒度的安全措施,但部署網絡層的控制與流量清洗是可以的:

- 身份鑒別與授權管理:確保訪問者有合法的授權;

- Anti_DDOS:清洗以阻斷帶寬為目的DDOS攻擊流量,保證門戶的暢通;

- 惡意代碼檢測:針對文件型的惡意代碼進行APT檢測,一般采用并聯方法,不影響業務性能;對于已知的,采用特征檢測方法,對于未知的,采用“沙箱”技術,釋放文件,通過行為判斷是否為惡意代碼,可以檢測未知的木馬、病毒、蠕蟲等(建立已經檢測文件的特征庫,減少在線檢測的數量)。發現惡意代碼,立即報警,通知安全管理中心,針對具體的訪問連接進行進一步處理。

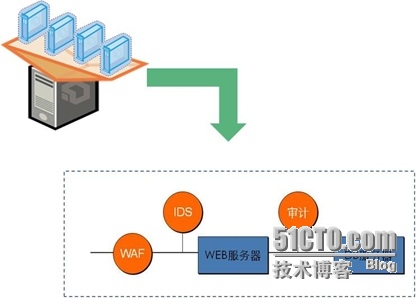

- 虛擬機:業務系統“看到”的是服務器,就是VM,由于系統升級兼容等問題,OS與DB的很多漏洞無法及時打補丁,所以針對性的安全加固是必須的:

- 安全基線增強:VM服務于特定的應用,對于不需要的服務端口、不需要的賬戶、不需要的第三方軟件等應該關閉,對于不能修改的系統文件應該安全保護;

- 反控制加固:服務器安全底線是不做“肉雞”,因此,建立進程的黑白紅策略,禁止賬戶權限隨意更改,禁止木馬進程啟動,保護注冊表,保護系統文件不被替換等策略,都是必須的;若每個VM都做到這樣的“自律”,入侵者即使有幸入侵到你的云內部,也會寸步難行,無所建樹的;

- 敏感信息防護:入侵者多以獲取系統管理員權限為攻擊目標,我們建立強制性訪問控制策略(系統權限與敏感信息訪問權限分開管理),把系統管理員的敏感信息訪問權限降低,這樣即使入侵者獲得管理員權限,仍然不能看到敏感信息的目錄或文件。等保三級的信息系統就需要支持強制性訪問控制的安全加固。

- 網絡區域:云朵內的網絡不僅有物理網絡,而且有虛擬網絡。如何讓每個用戶的訪問流量先流經相應的安全措施,再進入VM?再明確一點,就是讓用戶流量不再按照原來的IP方式路由轉發,而是按照我們定義的安全策略重新安全路徑。這就是我們云朵內安全解決方案的核心支持平臺:云導流(流引導與控制)

總結起來:云朵內部的安全是兩頭加固,中間導流的模式。門戶的加固提高了入侵者的攻擊門檻,服務器的安全加固提高了入侵者攻擊的技術難度,中間網絡層通過流量引導,將傳統的安全措施部署進來,進一步提高訪問控制、安全檢測、行為審計的能力。

3、流引導與控制------先定義流

顧名思義,流引導是以流為控制的核心,流是什么?流就是跟某個信息系統相關的所有網絡流量。因為業務系統提供服務都是通過網絡進行的,所以可以說服務器網卡上的所有流量就是我們需要控制的流。其內容無非一下幾個方面:

- 用戶訪問業務服務器的流量;

- 服務器與其他數據庫、中間件服務器通信的流量;

- 系統與其他系統數據共享的流量,如數據交換、數據備份等;

- 業務系統運維管理的流量

- 服務器系統運維管理的流量;

- 日志輸出的流量;

- 系統維持各種網絡協議、系統管理的通信流量。

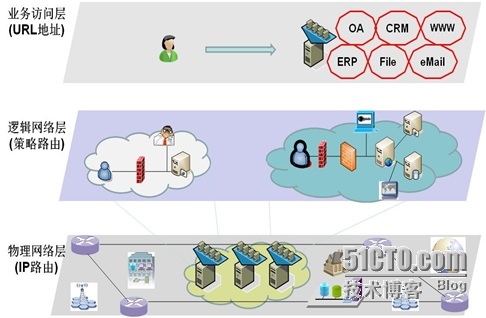

流在網絡里分為外部用戶通過門戶進入的“南北流量”,有虛擬機之間的“東西流量”;由于VM的遷移,流量在那個交換機上是不確定的,可以說,在網絡層上看,流是交織在一起的。我們希望通過流量的引導,讓每個業務系統還原出邏輯的網絡拓撲,可以部署了安全措施的網絡拓撲。

用流的概念讓每個信息系統從“復雜”的網絡里脫離出來,每個信息系統的流是分離的,安全管理人員看到的是一個邏輯網絡層,展示的是每個信息系統的邏輯網絡拓撲圖。有了這個邏輯網絡層,我們就可以按照業務系統自身的安全需求定義其安全屬性。

定義了流,如何引導流呢?

TCP/IP協議規定了數據包是按目的IP進行路由轉發的,每個網絡設備(交換機、路由器等)都有自己的路由表,保證數據包從自己設備轉發出去時是正確的下一跳。這就好比練車場上,本來車是可以隨便走的,但畫上行道線,車就要按照定義好的行車線,先過紅綠燈,再到立交橋…因此,流的引導與控制就是對數據包重新路由的一個過程。這樣我們可以讓安全措施不再跟著VM去遷移,可以固定在某給位置,而是讓信息流繞個彎,流經相應的安全設備。