“威脅情報與情景感知”:信息安全之外防與內控

RSA歸來話感受

RSA過去有一段時間了,但是給我留下的沖擊仍然很大。作為第一次參加RSA的國內廠商,WebRAY能得以有機會在全球最大的信息安全展會上展示自己,這讓我感到自豪,同時也非常感謝中關村管委會給我們的大力支持。而同時,這也是一次全面學習國際信息安全發展趨勢的大好機會。隨著時間的過去,許多類似于砸盒子的噱頭慢慢淡去,而真正給我留下印象的是兩個關鍵詞:“威脅情報”和“情景感知”。

高級的定向攻擊使“防范”為中心的策略已經過時。安全是對抗,不可能完全防范。做安全的思路應該從防止安全入侵這種不可能的任務轉到了防止損失這一關鍵任務上,防范措施必不可少,但是基于預警、響應的時間差更關鍵。從未來看,企業安全將會發生一個大的轉變:即以“信息和人”為中心的安全策略,結合全面的內部監控和安全情報共享。全方位的內部監控和安全情報是保護信息安全的主要手段。實際的安全工作中,很多用戶知道要嚴防死守外部侵襲,但往往忽略了內部威脅對系統造成的破壞,實際上大多數安全威脅都來自內部。外部的防御與內部的控制(內部異常行為的發現與處置)都很重要。

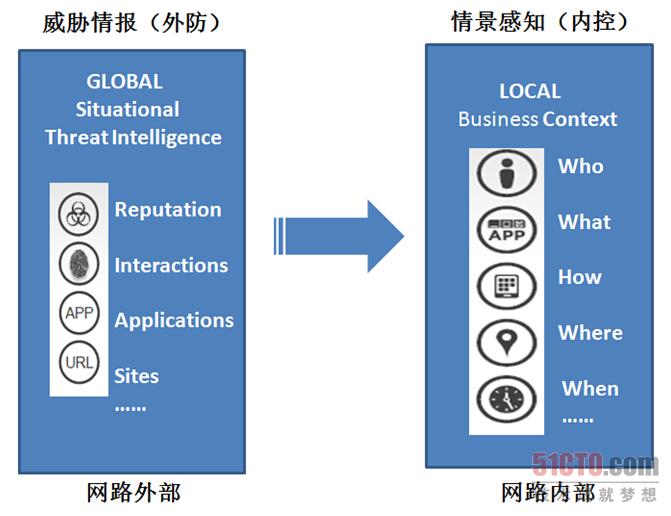

針對外部的攻擊(即外防),主要通過獲取威脅情報,依靠專業的安全分析團隊,分析之后形成情報的處置決策,并通過網絡安全設備或終端上的安全軟件來執行決策(Action),達到針對高級攻擊的防范。

內部異常行為的監控(即內控):內部的異常行為造成的破壞是安全事故最大的來源,外部攻擊者發起APT攻擊,其中的部分環節Delivery、Exploitation、Installation、Command and Control (C2)、Actions on Objectives都需要通過“內部行走”才能接觸到敏感數據達到盜取或破壞的目的;同時企業內部的威脅源包括可能準備離職有惡意的內部人員、內部人員的長期慢速的信息泄露、內部攻擊也可能具備內部訪問權限的合作伙伴或者第三方發起。如果通過制定不同的情景,通過獲取樣本,建立正常行為模型,然后分析內部網絡流量或終端服務器上的行為,并發現異常,情景感知(Context-Aware)是安全監測的很重要觸發點。

外防:威脅情報

大家談到APT的監測與防御時,其實最難的是“P”,攻擊者可以花足夠長的時間來進行“低速”攻擊,傳統的監測手段不可能發現,同時要做審計的話需要足夠長時間的數據,這個數據到底多大又是個問題。沒有集體共享的威脅和攻擊的情報,單個組織將無法保衛自己。Gartner也預測為大量企業提供可視化的威脅和攻擊情報的安全服務商將更受市場的歡迎。安全情報以“空間”換“時間”,用協作來應對APT攻擊的“P”。

針對外部的攻擊,通過獲取威脅情報,依靠專業的安全分析團隊,分析之后形成情報的處置決策(action),并通過網絡安全設備或終端上的安全軟件來執行決策。整個過程可以通過機器的自動化執行。

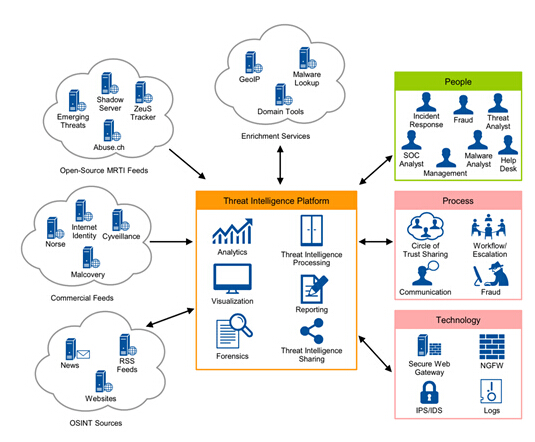

威脅情報一般包括信譽情報(“壞”的IP地址、URL、域名等,比如C2服務器相關信息)、攻擊情報(攻擊源、攻擊工具、利用的漏洞、該采取的方式等)等。我們經常可以從CERT、安全服務廠商、防病毒廠商、政府機構和安全組織那里看到安全預警通告、漏洞通告、威脅通告等等,這些都屬于典型的安全威脅情報。 而隨著新型威脅的不斷增長,也出現了新的安全威脅情報,例如僵尸網絡地址情報(Zeus/SpyEye Tracker)、0day漏洞信息、惡意URL地址情報,等等。這些情報對于防守方進行防御十分有幫助,但是卻不是單一的一個防守方自身能夠獲取和維護 得了的。因此,現在出現了安全威脅情報市場,有專門的人士、公司和組織建立一套安全威脅情報分析系統,獲得這些情報,并將這些情報賣給作為防守方的企業和組織。安全威脅情報市場現在是一個很大的新興安全細分市場。

國外安全威脅情報的來源,簡單總結如下(含開源及商業)

• OSINT

• Dell SecureWorks

• RSA NetWitness Live/Verisign iDefense

• Symantec Deepsight

• McAfee Threat Intelligence

• SANS

• CVEs, CWEs, OSVDB (Vulns)

• iSight Partners

• ThreatStream

• OpenDNS

• MAPP

• IBM QRadar

• Palo Alto Wildfire

• Crowdstrike

• AlienVault OTX

• RecordedFuture

• Team Cymru

• ISACs / US-CERT

• FireEye/Mandiant

• Vorstack

• CyberUnited

• Norse IPViking/Darklist

內控:情景感知

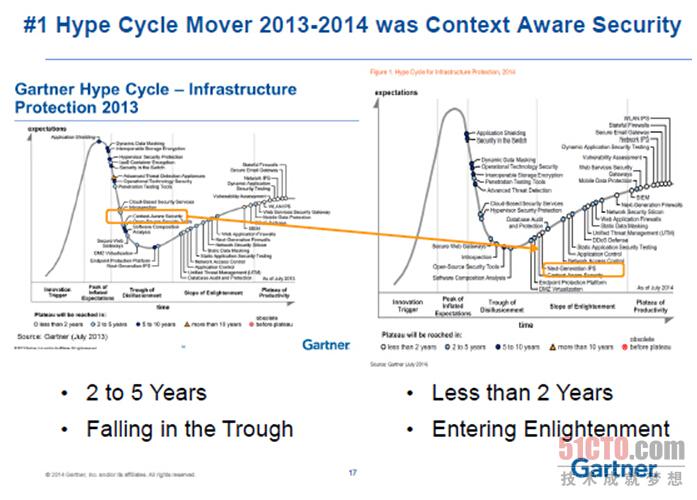

對比2013年和2014年的Gartner技術成熟度曲線可看出,情境感知(Context-Aware-Security)從谷底區到穩步攀升期的一個快速轉變。

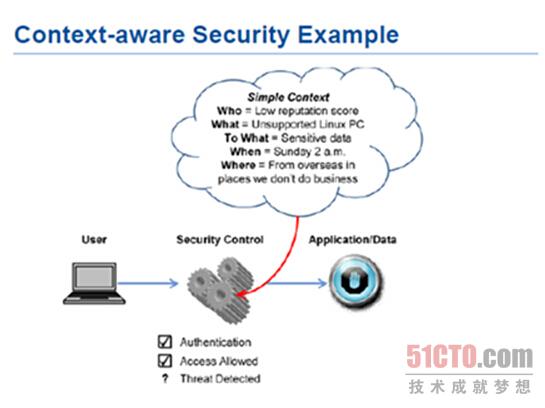

情境主要指“主體”到“客體”的訪問行為情景。主體是人或應用,客體是應用或數據。情景在這里包含的因素有Who、What、To-What、When、Where等。情境分析首先關注審計客體和審計動作,以What和How為主要關聯對象。

簡單的情境可包括:

Who,低信譽的用戶(比如已經中毒的用戶,發現存在攻擊行為的用戶)

What,來自IT不支持的Linux 客戶端的訪問(客戶端都是Win7,突然來了個Linux來訪問自然不正常)

To What,對敏感數據的訪問(是否訪問的是敏感數據)

When,周日凌晨的訪問(這明顯不是工作時間,訪問也明顯異常)

Where,來自沒有業務的海外(這也很明顯異常)。

常見的異常情景比如:登錄異常行為包括:異常時間、異常IP、多IP登錄、頻繁登錄失敗等行為。業務違規行為:包括惡意業務訂購、業務只查詢不辦理、高頻業務訪問、業務繞行等等。共享賬號:一個賬號短時間換IP,一個IP登了多個賬號等。

斯諾登就是一典型的insider threats案例,按照安全設計理念,他是能被發現的,比如斯諾登經常要同事的帳號訪問系統,比如斯諾登可能比一般員工更多的訪問了核心服務器,比如斯諾登可能短時間內打包了很多的敏感數據等,這些行為都可以通過情景感知來發現異常。

下表列舉了認證登錄情景中主要關心的一些要素點:

安全分析是核心能力

大數據時代數據的采集、存儲、分析、呈現等等,很少有一家能完全做的了,通吃也真沒必要也沒能力,從細分看,做采集的可能有集成商或服務商來完成實施工作,做存儲的有擅長Hadoop的來做,做分析層的需要有懂業務、了解安全的服務團隊做的插件或APP來完成,數據的呈現又是專門的團隊來做。

數據是金子,對安全行業依然如此。數據分析師需要了解業務、了解安全、了解算法等等各項技能。比如關聯分析:用于在海量審計信息中找出異構異源事件信息之間的關系,通過組合判斷多個異構事件判斷操作行為性質,發掘隱藏的相關性,發現可能存在的違規行為。比如數據挖掘:基于適當的算法來對數據集進行聚類分類,能夠區分異常行為和正常行為。就上圖而言,中間的分析層,業內做的好的很少,這個也是數據分析師能充分發揮作用的地方。

我們的實踐

事實上,一種理念的盛行往往是對已經存在的實踐的總結和提升。無論是威脅情報也好,情景感知也好,事實上其核心技術在業界早有實踐,只是沒有如此清晰并且成趨勢的被總結和表述出來。WebRAY在從事Web安全的實踐過程中就已經在我們的系列安全產品中融入了安全情報體系。

WebRAY在“烽火臺”網站監控預警平臺體系中內置了全球的IP信譽庫,并且每天更新200萬條信息。監控平臺會把IP信譽體系更新到各個授權防護節點,并且以可視化形態展現web訪問者的信譽,從而為用戶提供決策依據,將攻擊扼殺在萌芽之中。

而從另一個方面, Web應用防護系統,又是非常寶貴的情報收集源頭。通過我們遍布全國的4000多臺WAF設備,將攻擊情況定期匯總到“烽火臺”系統,并通過我們的安全團隊進行識別和挖掘,從而形成新的額IP信譽庫, 更新到烽火臺,并同步到全部的WAF系統上。

當然我們也希望有一天可以把我們的威脅情報轉化成直接的信息資產有價的提供給其他安全企業、管理機構、和最終用戶。我認為,威脅情報的直接商品化是必然的趨勢。