【博文推薦】基于Windows 2012R2 AD RADIUS無線認證

| 本文出自 51CTO“大向技術分享” 博客,博文地址:http://hubuxcg.blog.51cto.com/2559426/1636719 |

環境介紹:

AD一臺,包含CA證書服務

RADIUS成員服務器一臺

AP多臺

客戶電腦多臺

前提:AD上安裝并配置企業域根證書服務,過程略,可以參考下文件:http://ericfu.blog.51cto.com/416760/1624791

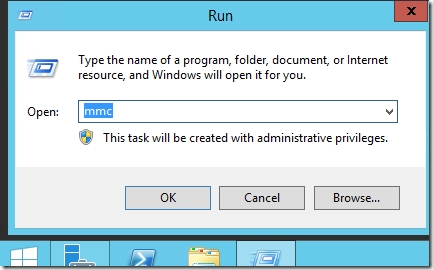

1、將RADIUS服務器加入域,并以域賬號登錄,開始、運行MMC

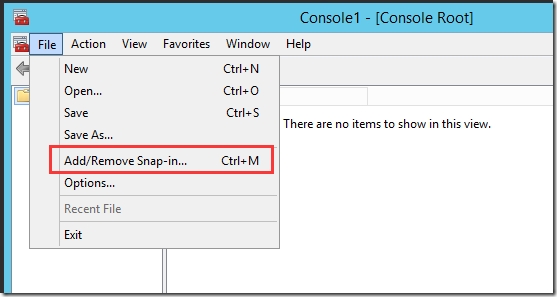

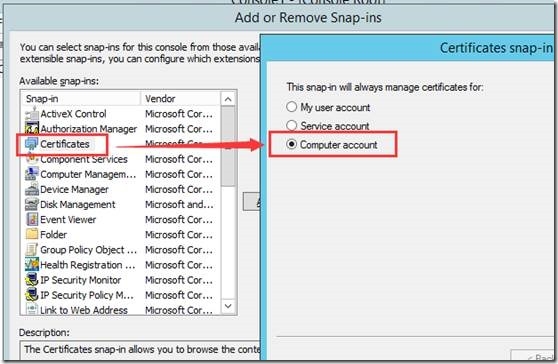

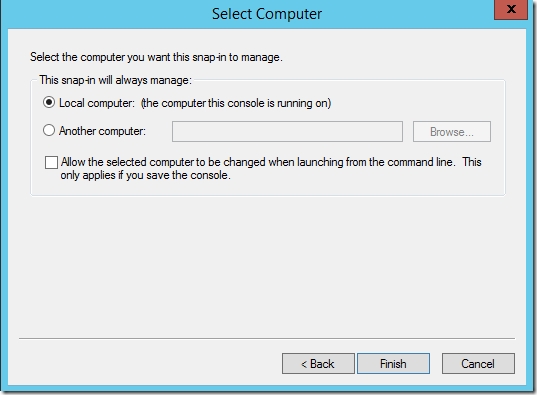

2、添加本機證書管理工具

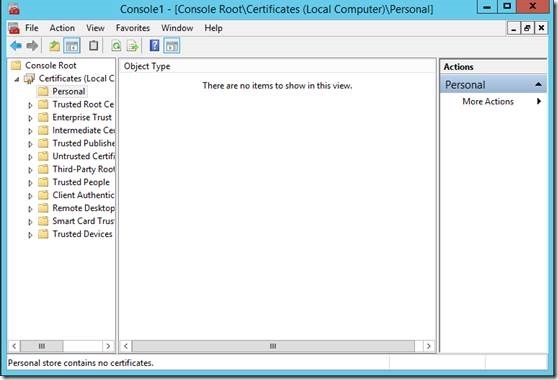

3、打開個人證書

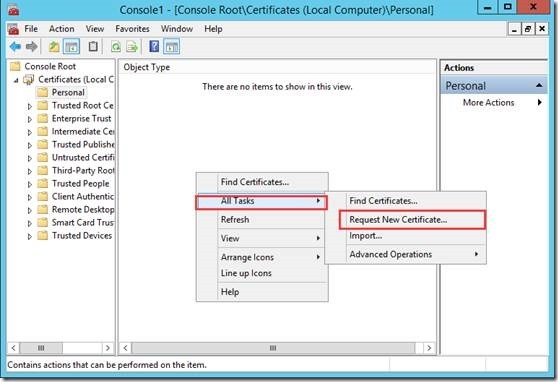

4、在空白地方點右鍵,申請證書

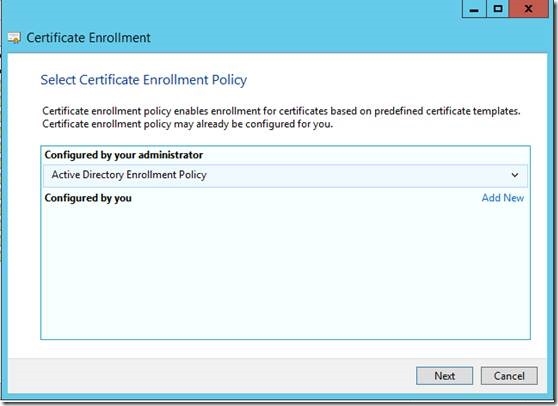

5、下一步、下一步

#p#

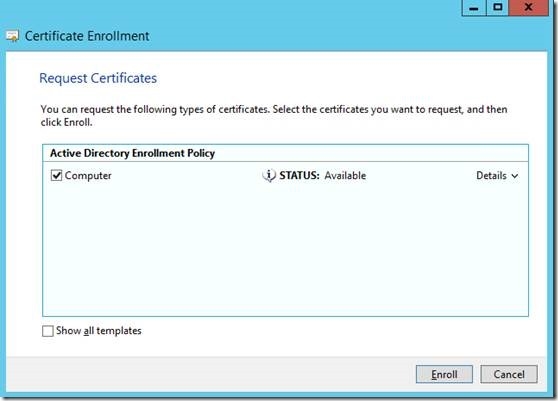

#p#6、系統自動找到當前可申請的證書類型,如果有多項,請只選擇計算機,然后點注冊

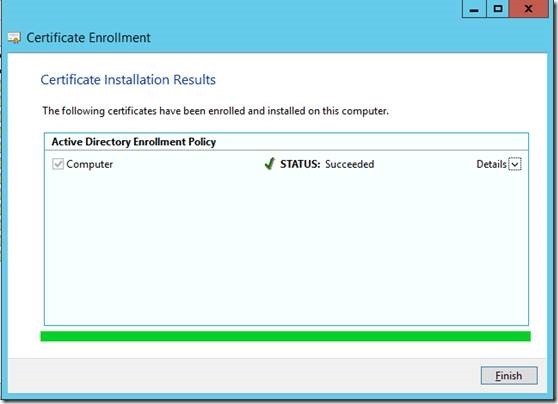

8、自動完成證書申請!

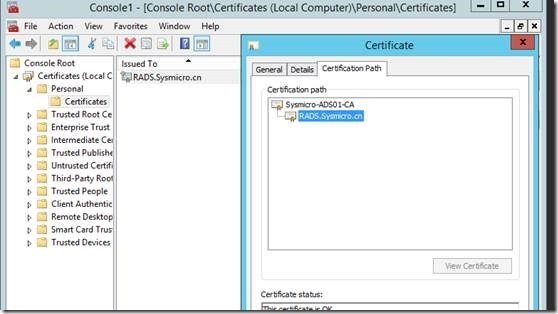

9、在證書管理界面可以看到已經生成的證書,正常應該顯示為二級證書,上面會有一個企業域的根證書

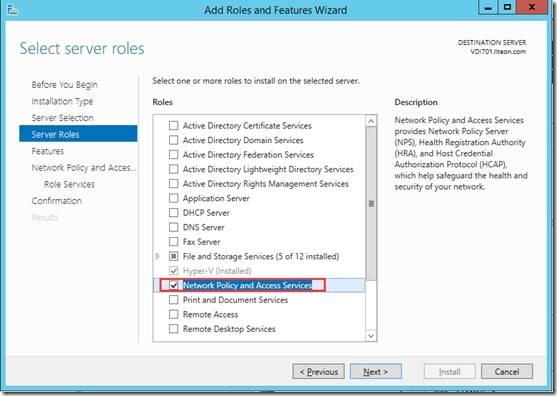

10、添加Server Manager中,添加NAP角色

#p#

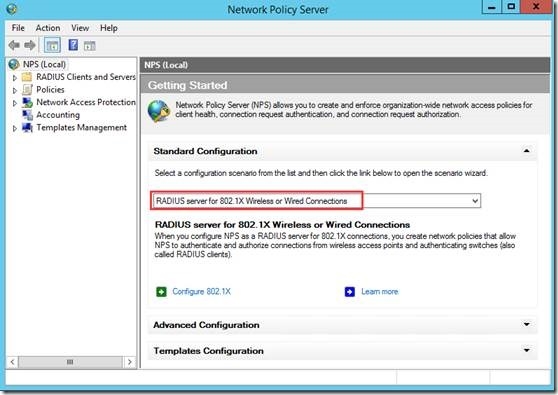

#p#11、添加完成后,打開NPS管理控制臺,在標準配置下,選擇:RADIUS Server for 802.1x Wireless or Wired Connections

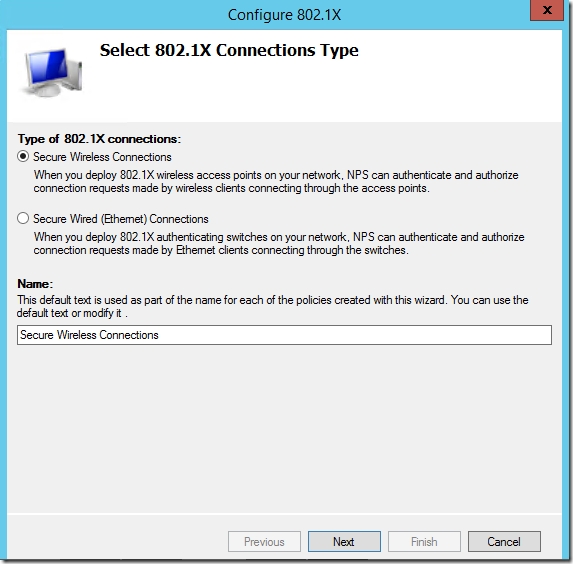

12、選擇:Secure Wireless Connections

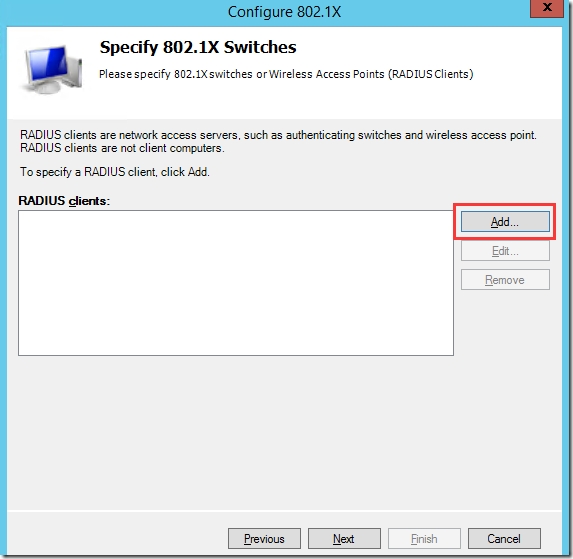

13、添加RADIUS客戶端設備,即需要配置RADIUS認證的無線AP

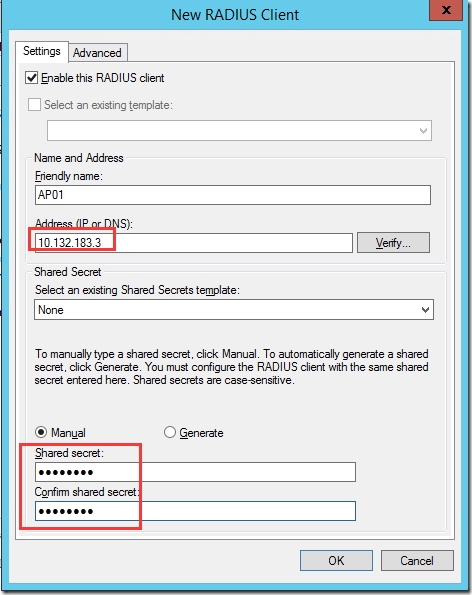

14、輸入AP的設備名稱,IP地址,AP和RADIUS服務器之前認證需要的密碼,后面配置AP時需要,可以重復添加多個AP,完成后下一步

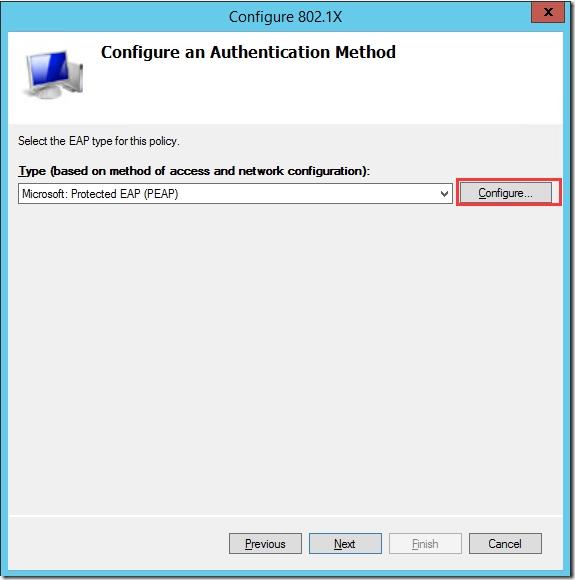

15、選擇認證方式 PEAP

#p#

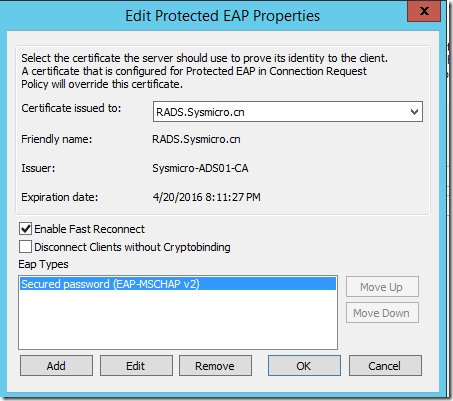

#p#16、選擇好后,要以點擊配置,查看EPAP信息,確認當前使用的證書,是在步驟9中申請的證書!

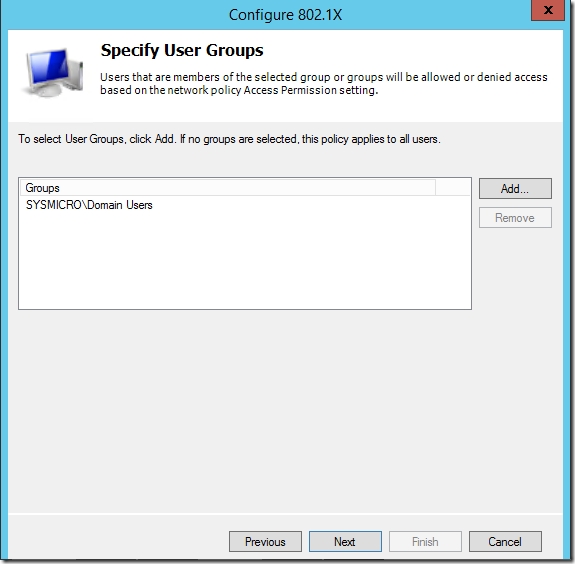

17、添加允許通過RADIUS認證的用戶或組,可以選擇自已需要的AD組,這里我選擇所有域用戶

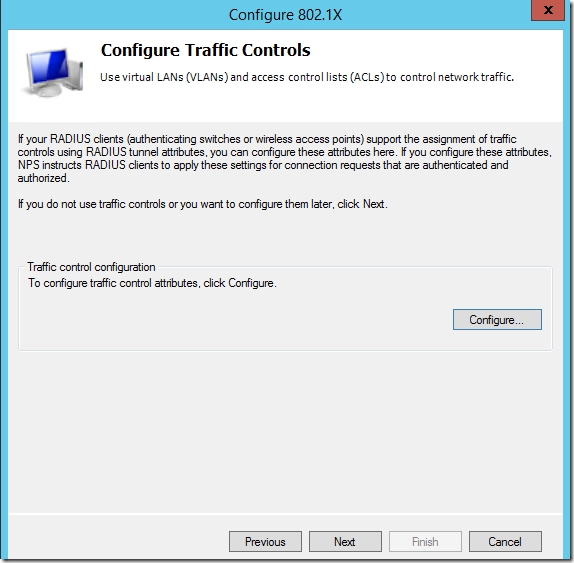

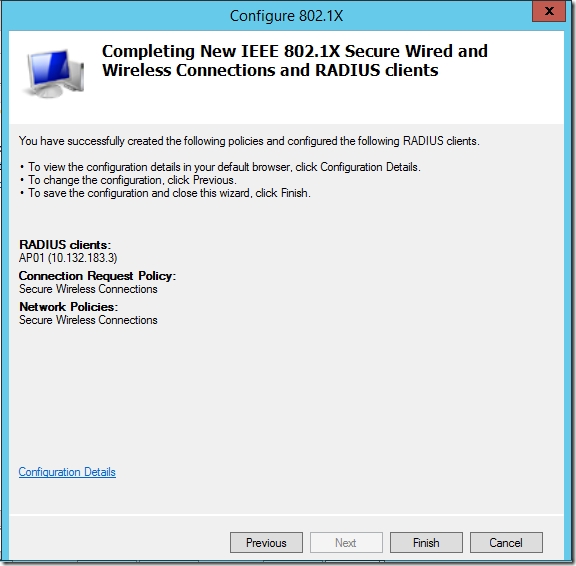

18、直接下一步、完成!

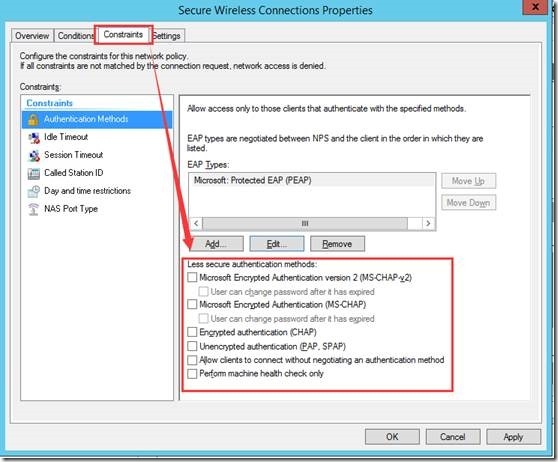

19、完成后,回到NPS管理窗口主界面,打開NPS\Policies\Network Policies,可以看到剛才配置成功的:Secure Wireless Connections,雙擊打開,進到Constraints,清空紅色方框內的選項

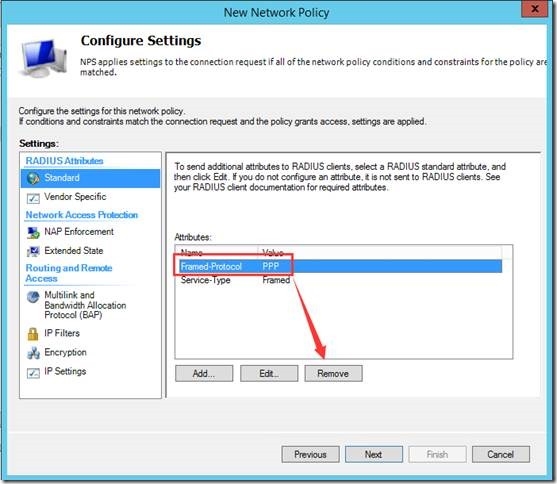

20、進到Settings,可以選擇刪除PPP

#p#

#p#21、確認退出,到此Windows端的Radius配置完成,下面有幾種AP為例,進行Wi-Fi SSID中的RADIUS認證配置

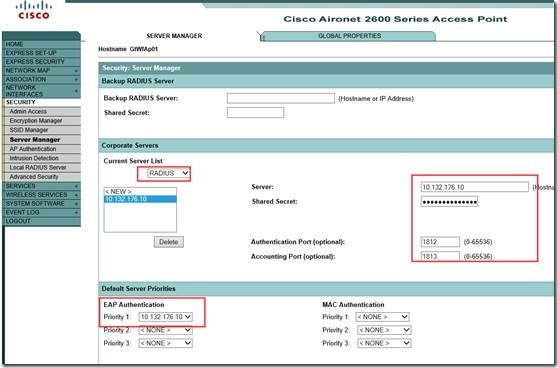

22、CISCO AP中的配置,打開界面,進到Security\Server Manager,添加RADIUS服務器,

Server:即前面配置的Windows 2012 Radius服務器的IP地址

密碼:為步驟14中輸入的密碼,AP的IP和密碼要對應!

23、對應的命令如下:

radius-server host 10.132.176.10 auth-port 1812 acct-port 1813 key 7 ********

aaa authentication login eap_methods group rad_eap

aaa group server radius rad_eap

server 10.132.176.10 auth-port 1812 acct-port 1813

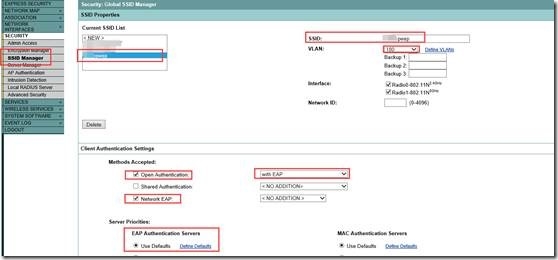

24、在SSID管理中,指定認證方式如下

25、對應的命令如下:

dot11 ssid WiFipeap

vlan 180

authentication open eap eap_methods

authentication network-eap eap_methods

#p#

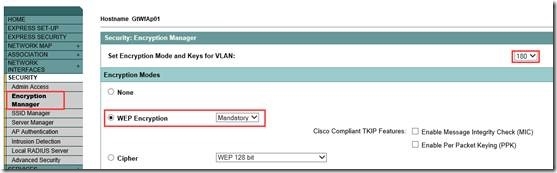

26、為對應的VLAN開啟WEP Encryption

27、對應的命令如下,如果有多個頻率,都需要,剛要分別配置

interface Dot11Radio0

no ip address

no ip route-cache

!

encryption vlan 180 mode wep mandatory

!

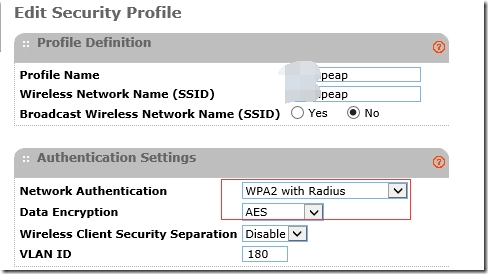

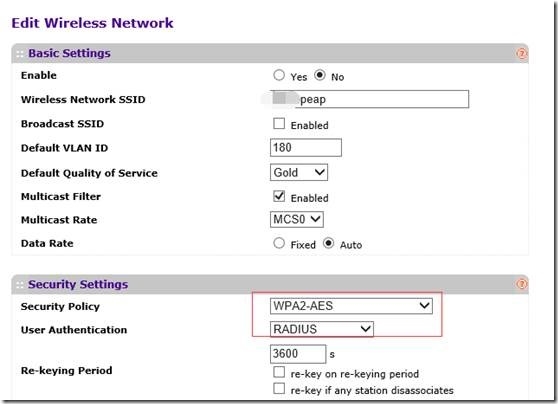

28、其它兩種AP的配置方式,方法一樣,選在Radius Server中,加入Radius服務器IP,以及步驟14中輸入的密碼(AP的IP和密碼要對應)!

29、選擇認證方式為WPA2 With Radius,有些設備上會稱為:WPA2 AES/WPA2企業級等

30、RADIUS/AP配置完成!