魔鬼魚——可攔截路人手機信號的監控技術

多年來,美國聯邦政府一直對其強力手機監控技術——“魔鬼魚”(Stingray)的使用保持沉默。美國司法部和各地方執法機關堅稱此舉是為了防止嫌疑人發現這些設備的運行機制而找出對抗的方法。

但最近美國民權聯盟(ACLU)披露的一份法庭文件揭示了政府這種秘而不宣行徑的另一個原因:“魔鬼魚”會干擾其附近任一手機的信號——不僅僅是目標手機,而是附近所有與目標手機使用同一蜂窩網絡接入的任意移動設備。

民權組織早已斷言魔鬼魚太過蠻橫,因為它們會橫掃周邊每一部手機的數據——不僅僅是目標手機,還能介入他們的通話。然而,美國司法部和地方執法機關卻拒絕承認此點,也不回應有關這一工具的其他質疑。

但是,在那份新公開的pdf文件里——一份魔鬼魚使用授權申請——聯邦調查局(FBI)特別探員邁克爾·西梅卡(Michael A. Scimeca)向法官坦承了魔鬼魚的破壞性。

魔鬼魚(魟魚)

西梅卡在他的申請里寫道:“由于魔鬼魚的運行方式,其使用有可能會間歇性中斷其附近的蜂窩服務,影響緊鄰的部分無線設備。可以通過合理限制魔鬼魚應用的范圍和持續時間最小化可能造成的服務中斷。”

這份文件早先是密封的,直到去年,案件辯方律師提出一項動議要求忽略經由魔鬼魚收集的證據,這份文件才被公之于眾。這是ACLU第一次看到FBI承認魔鬼魚的破壞能力,并對其破壞本質以及聯邦通信委員會(FCC)核準此設備時知不知道這一點提出了質疑。

ACLU言論、隱私和技術項目法務專員內特·韋斯勒(Nate Wessler)說:“我們認為魔鬼魚封鎖或中斷附近用戶手機通話的事實應當引起蜂窩服務提供商、FCC及普通民眾的注意。如果緊急呼救電話或是非常重要/緊急的電話(打給醫生、愛人之類)被這種技術封鎖或中斷了,那問題就嚴重了。”#p#

密盒中的魔鬼魚

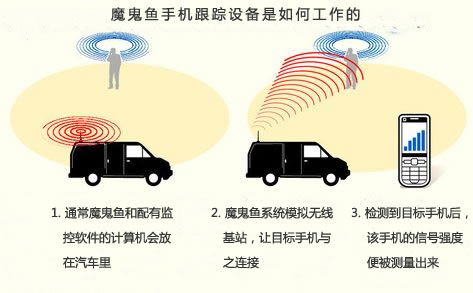

與偽基站設備類似,魔鬼魚是一個手提箱大小的移動監視系統,可以偽裝成合法的蜂窩信號塔誘騙附近的手機和其他移動設備與之連接并找出他們的特定身份和位置。魔鬼魚發出的信號比附近其他蜂窩信號塔的都要強,以此迫使手機和其他設備與自己建立連接并揭示其特定身份。然后,魔鬼魚可以確定連接信號的方向,只要設備一直與這個偽基站連接,就能利用獲取的數據追蹤手機的位置。

盡管魔鬼魚被設計為可以識別911電話并毫不停留地讓其與正常的蜂窩基站連接,FBI探員揭示的這份真相卻讓人不得不懷疑除911之外的其他緊急電話是不是根本不能通過。

全國各地的執法機關從上世紀90年代中期開始便一直在用各種版本的魔鬼魚變種追蹤嫌疑人的活動。這項技術被FBI、特勤局、美國法警署、海關及邊境巡查局、緝毒署及超過12州的地方司法機構使用。

但鑒于這些執法機關都與研制魔鬼魚的公司簽署過保密協議,這項技術的使用一直處于嚴格的隱秘狀態。

在多個州,當局被發現欺瞞法官和辯方律師有關此種爭議技術的使用情況,或是為避免在法庭上暴露此種技術的應用而根本不申請批準就直接用了。其他情形里,他們向法庭和辯方律師隱瞞魔鬼魚工作機制的信息,避免暴露這設備不分青紅皂白獲取附近所有系統的位置數據的事實。執法機關甚至走到干涉公共記錄請求的地步來防止公眾知曉這項技術。

因此,這份法庭文件的披露具有重大意義,并引出了一個疑問:誰知道了這一能力,又知曉了多久?FCC有責任保證操縱無線電頻率的設備遵循一定的技術標準而不引起無線電干擾。如果制造魔鬼魚的公司沒有向FCC透露這一設備的手機信號破壞特性,那就意味著這些設備很可能是以欺詐的形式獲準生產的。

“如果緊急呼救電話或是非常重要/緊急的電話(打給醫生、愛人之類)被這種技術封鎖或中斷了,那問題就嚴重了。”

位于佛羅里達州的哈里斯公司——為美國執法部門生產魔鬼魚的主要廠商及其使用保密性的積極支持者——已經被指認其于2010年通過電子郵件發給FCC的一份聲明存在問題。在那份聲明里,哈里斯公司的代表告訴FCC,這項技術只會在“緊急情況下”才會被執法部門使用。但據ACLU從佛羅里達州首府塔拉哈西的警察局得到的記錄顯示,2007年以來將近200例用到魔鬼魚的案件中,只有29%屬于緊急情況。魔鬼魚經常被用于日常的犯罪調查,用來追蹤毒販、銀行劫匪和其他什么的。

FCC在2011年4月和2012年3月均核準通過了哈里斯公司的魔鬼魚設備。

當被問及哈里斯公司為魔鬼魚尋求認證的時候有無向FCC透露其破壞性,FCC官員說:“我們不能就設備運行方式作出任何評論,因為根據FCC的申請流程,這些信息都是保密的。”她稱哈里斯公司特別要求了申請進程的保密性。

她還指出,如果“無線客戶遇到無法解釋的服務中斷或干擾”,向FCC報告,FCC會“調查原因”。#p#

魔鬼魚的信號中斷是如何發生的

導致FBI曝光信號中斷問題的案件仍在審理過程中,案件被告是一個名為克勞德·威廉姆斯(Claude Williams)的連環武裝銀行搶劫案嫌疑人。2012年7月,FBI探員西梅卡提交了一份要求使用魔鬼魚追蹤威廉姆斯手機的申請。

盡管西梅卡要求的是使用魔鬼魚的授權,他卻在申請中將其稱為移動筆式記錄器、誘捕和追蹤設備。稱謂很重要,因為ACLU一直以來都在指責政府用這一詞匯誤導法官們。筆式記錄器記錄特定手機號撥出的數字,誘捕和追蹤設備則撥往特定號碼的來電。但魔鬼魚主要用于追蹤某一設備的位置和移動軌跡。

雖然西梅卡向地方法官透露了這一設備可以中斷手機信號,他并沒有闡述中斷是怎樣產生的。專家們猜測這可能與魔鬼魚的“捕獲與釋放”機制有關。舉個例子,一旦魔鬼魚獲取到某臺設備的特定ID,它就將其釋放,令其可以連接上正常的蜂窩基站,允許數據和通話通過。

“因為每臺手機都要連接,魔鬼魚就會說‘我現在真的很忙,去找別的基站’。于是,它不再捕獲手機,而是釋放掉。魔鬼魚會在想建立連接的時候拒絕掉除目標手機之外的任何手機。”ACLU首席技術專家克里斯·索霍安(Chris Soghoian)說。

但是魔鬼魚不一定立即釋放手機,而在這段將放未放的期間,信號中斷就有可能發生了。

信號中斷也有可能發生在魔鬼魚將移動設備的3G和4G連接強制降級到2G以使他們與自身建立連接并獲取到其特定ID和位置工作方式上。

為了使執法部分所用的魔鬼魚能夠起效,它利用了2G協議里的一個漏洞。2G手機不會對基站進行認證,也就意味著欺詐基站可以偽裝成合法基站。但由于3G和4G網絡修補了這一漏洞,魔鬼魚就會阻塞這些網絡而迫使附近的手機降級到有漏洞的2G網絡進行通信。

“阻塞的時長決定信號中斷會不會發生。當你的手機切換到2G通信,你的數據就奔向了地獄。因此,你至少會遭遇到互聯網接入的中斷。而且,如果魔鬼魚成為手機唯一在用的基站,接聽和撥打電話也就不可能了。”

對魔鬼魚的關注正在增長

上周,佛羅里達州參議員比爾·尼爾森(Bill Nelson)給FCC寫了封信,請求披露核準魔鬼魚及其他類似設備的認證過程。尼爾森特別要求了用以確保設備遵循制造商遞交給FCC的原理和使用說明的監管方面的信息。

尼爾森還在參議院發表引人注目的演說,提起了對這些設備應用的關注。這位參議院說,這種技術給消費者、手機和互聯網隱私帶來了嚴重威脅,特別是執法部門未經授權就應用的時候。他還指出,此類設備的侵入將不可避免地迫使立法者提出隱私保護的新方法。

他慷慨激昂的演說標志著立法者首次在公眾院說出這項有爭議的技術。他的演說引人矚目還有另一原因:尼爾森所在佛羅里達州就是哈里斯公司的總部所在地,那家公司甚至是他第二大的競選贊助人。

原文地址:http://www.aqniu.com/news/6772.html