遠程疊加工具包:網銀欺詐傻瓜化

IBM旗下安全公司Trusteer的研究人員于去年年末發現了一款新的軟件工具包,即使是菜鳥網絡罪犯也可以用它盜取網上銀行憑證并利用憑證進行欺詐性交易。

此工具包又名KL-Remote,用于遠程疊加(overlay)攻擊。遠程疊加可以使網絡騙子在不引起懷疑的情況下直接從受害者主機上登錄其網上銀行賬戶。

這一網銀欺詐威脅在巴西被發現。有研究稱,在巴西,網上銀行欺詐案件僅2013年就為網絡犯罪分子帶來2.64億美元入賬。KL-Remote很有趣,它與其他金融惡意軟件不同,要求控制者的手動干預。

據研究人員所說,涉及KL-Remote的攻擊通常開始于攻擊者借助其他惡意軟件的輔助,將工具包安裝到目標人物的電腦上。一旦安裝成功,便開始監視受害者的網上活動,查看他們是否登錄特定金融機構的網站。

攻擊者會在目標網站被登錄時收到工具包發來的提醒,隨之而來的還有受害者的設備信息,其中包括:IP地址、操作系統類型版本、處理器型號、網絡連接速度等。

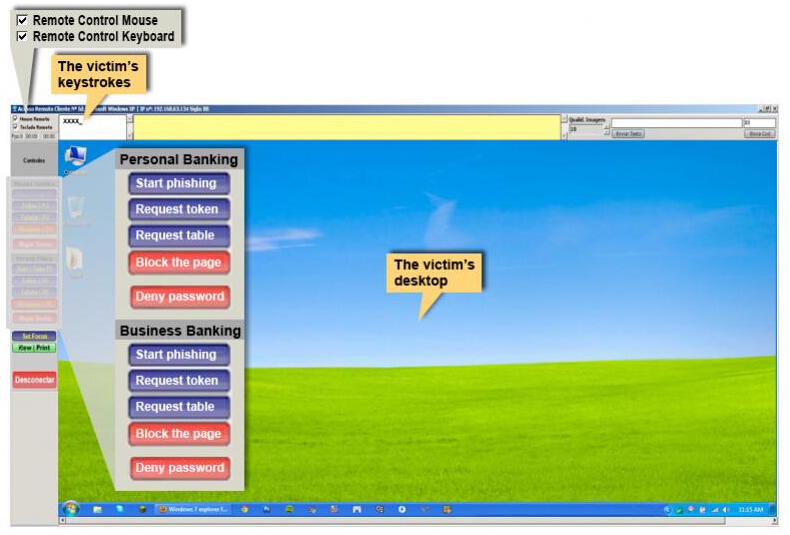

工具包采用簡單易用的圖形界面,可以顯示受害者的實時桌面,在受害者電腦上彈出各種消息以獲取有用信息,還能使攻擊者接管受害者的鼠標及鍵盤。

它會抓取正在登陸的網銀頁面屏幕,并將屏幕截圖呈現給用戶。然后網絡罪犯根據不同的網銀站點,用工具包推送消息到屏幕截圖上,誘騙受害者錄入網銀賬戶、口令、動態密碼(由銀行提供給客戶的安全設備產生)等攻擊者需要的信息。

一旦受害者提交了這些信息,KL-Remote就會彈出新消息指示用戶等待進程完成。而在用戶等待時,攻擊者就接手了用戶電腦的控制權,登入用戶的網上銀行賬戶。所有這些欺詐行動受害者都看不到,因為一切都隱藏在呈現給受害者的屏幕截圖背后。

Trusteer研究人員強調:這一工具在繞過傳統反欺詐機制上可能非常有效。因為攻擊者可從受害者處輕易獲取登入賬戶所需信息,且由于一切操作都是直接在用戶電腦上完成的,傳統反欺詐機制認為是可信設備而不會報警。

專家介紹:通過在客戶端保證終端電腦不被惡意軟件感染,可初步緩解遠程疊加攻擊的威脅。而在服務器端,可通過找尋惡意軟件感染、非正常瀏覽模式、遠程登錄工具使用和異常交易的證據來進行偵測。

Trusteer高級產品市場營銷經理Ori Bach在博文中寫道:“類似KL-Remote一樣的工具包,將預設置好的欺詐流程打包進用戶友好的圖形用戶界面中,大大擴展了可以進行銀行欺詐的人群范圍。有了這工具包,罪犯只需具備基礎的技術就能實施可以規避強身份驗證的高端欺詐攻擊。甚而,將工具包嵌入到常見惡意軟件中還能大大增加其可用性和傳播范圍。”

KL-Remote的網絡釣魚信息以葡萄牙文寫就,目前只在巴西可用。但研究人員確認,此工具包也可被改編為其他國家可用。

原文鏈接:http://www.aqniu.com/tools/6373.html