一周安全要聞:USB變身惡意工具 斯諾登狂爆料

原創(chuàng)在我們正常的思維邏輯中,我們插入到計算機(jī)的USB設(shè)備是完全可以信任的。但現(xiàn)實情況卻是:被黑客重新編程后的USB設(shè)備將變成可攻擊的武器。在黑帽大會上,安全研究人員Karsten Nohl和Jakob Lell展示了他們所謂的“BadUSB”。在不到兩個月的時間內(nèi),他們逆向工程和修補(bǔ)了USB固件,而一旦進(jìn)行重新編程,USB可以轉(zhuǎn)化為惡意工具來破壞網(wǎng)絡(luò)。

2012年,敘利亞曾經(jīng)歷過持續(xù)2天的全國范圍大規(guī)模網(wǎng)絡(luò)癱瘓,互聯(lián)網(wǎng)服務(wù)不可用。當(dāng)時據(jù)當(dāng)?shù)卣賳T稱這是由于叛軍發(fā)起的恐怖主義網(wǎng)絡(luò)黑客襲擊。但是據(jù)前NSA特工愛德華·斯諾登爆料,事情另有原因:這是由于美國NSA特工執(zhí)行監(jiān)控任務(wù)引起的意外造成。

斯諾登稱敘利亞2012年大規(guī)模網(wǎng)絡(luò)癱瘓系NSA所為

相關(guān)推薦:

斯諾登稱NSA安全項目或誤傷普通網(wǎng)絡(luò)用戶

斯諾登曝曾因奧巴馬總統(tǒng)大選而推遲機(jī)密信息泄露

斯諾登爆料:美國正研發(fā)網(wǎng)絡(luò)安全反擊工具

近日,警方破獲一起信息泄露案,犯罪嫌疑人通過快遞公司官網(wǎng)漏洞,登錄網(wǎng)站后臺,然后再通過上傳(后門)工具就能獲取該網(wǎng)站數(shù)據(jù)庫的訪問權(quán)限,獲取了1400萬條用戶信息,除了有快遞編碼外,還詳細(xì)記錄著收貨和發(fā)貨雙方的姓名、電話號碼、住址等個人隱私信息,而拿到這些數(shù)據(jù)僅用了20秒的時間。

快遞官網(wǎng)泄露1400萬條用戶信息 嫌疑人曝20秒拿到

在拉斯維加斯舉行的Def Con安全會議上,安全研究員Justin Case用了不到五分鐘就獲得了防監(jiān)聽手機(jī)Blackphone的root訪問權(quán)限,在沒有解鎖引導(dǎo)程序的情況下啟用了ADB(Android Debug Bridge,連接電腦和手機(jī)的工具)。

防監(jiān)聽手機(jī)Blackphone五分鐘內(nèi)被Root

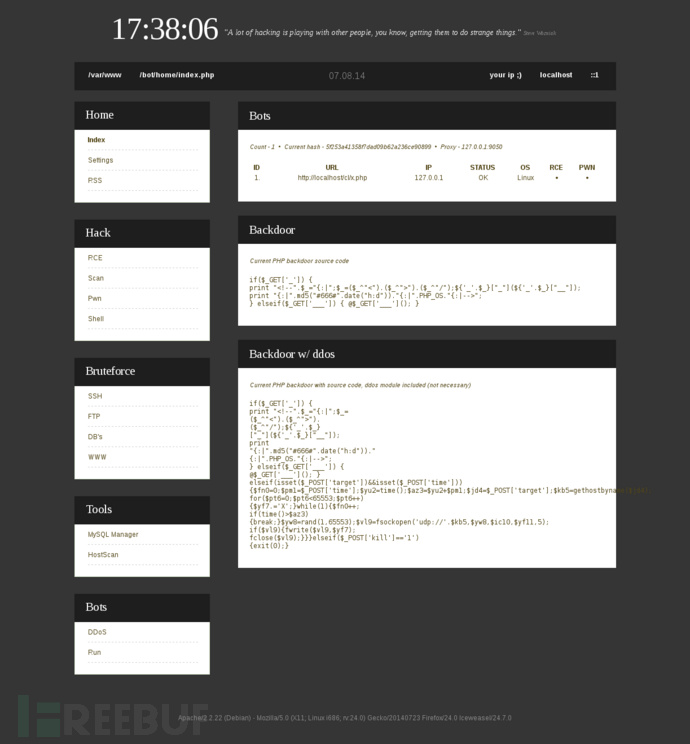

QuasiBot是一款php編寫的webshell管理工具,可以對webshell進(jìn)行遠(yuǎn)程批量管理。這個工具超越于普通的webshell管理是因為其還擁有安全掃描、漏洞利用測試等功能,可以幫助滲透測試人員進(jìn)行高效的測試工作。

揭秘滲透測試?yán)鳎篧ebshell批量管理工具QuasiBot