FireEye:發現SCADA間諜軟件Havex的最新變種

又是Havex,是的,之前介紹過的這個惡意軟件,曾經以能源部門相關組織為目標,被用于針對一些歐洲公司實施工業間諜活動,并成功入侵1000多家歐洲和北美能源公司。

前幾天,安全公司FireEye的研究人員已經發現了Havex RAT的一個新變種,這個變種有能力主動掃描用來控制關鍵基礎設施、能源和制造領域的SCADA系統中的OPC 服務器。

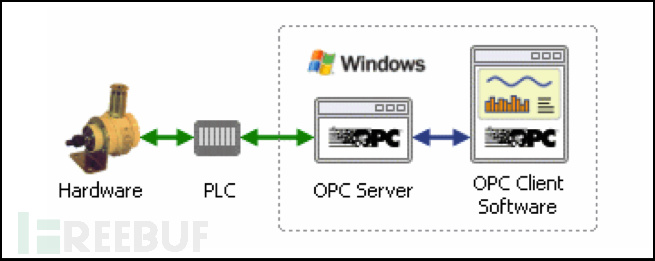

OPC是一種通信標準,允許基于Windows的SCADA系統之間或者其他工業控制系統應用程序和過程控制硬件之間進行通信。新的Havex變種可以收集存儲在使用OPC標準的被入侵客戶端或服務端的系統信息和數據。

FireEye的研究人員在其官方博文中稱,“攻擊者已經利用Havex攻擊那些能源部門一年多了,但暫時仍然不清楚受影響行業及工業控制系統的的受害程度。我們決定更詳盡地檢查Havex的OPC掃描組件,以便更好地理解當掃描組件執行時發生了什么以及可能產生的影響。”

該安全公司的研究人員建立了一個典型的OPC服務器環境對新變種的功能進行實時測試。工業控制系統或SCADA系統包括OPC客戶端軟件以及與其直接交互的OPC服務端,OPC服務端與PLC串聯工作,實現對工控硬件的控制。

一旦進入網絡后,Havex下載器就會調用DLL導出功能,啟動對SCADA網絡中OPC服務器的掃描。為了定位潛在的OPC服務器,該掃描器模塊使用微軟的WNet(Windows networking)功能如WNetOpenEnum和WNetEnumResources,以此枚舉網絡資源或存在的連接。

博文中提到,“掃描器建立了一個可以通過WNet服務進行全局訪問的服務器列表,然后檢查這個服務器列表以確定是否有向COM組件開放的接口。”

通過使用OPC掃描模塊,Havex新變種可以搜集有關聯網設備的任何細節,并將這些信息發回到C&C服務器供攻擊者分析。以此看來,這個新變種貌似被用作未來情報收集的工具。

這是第一個用作OPC掃描的"在野"樣本,很有可能這些攻擊者是把這個惡意軟件作為試驗品以供未來使用。

到目前為止,研究人員并未發現任何試圖控制所連接硬件的行為,這個惡意軟件背后使用的攻擊路徑、開發者以及意圖還不得而知,但是研究人員正在調查,并試圖收集所有關于這個新變種的信息。

原文地址:http://thehackernews.com/2014/07/new-variant-of-havex-malware-scans-for.html