全方位細述微軟 RDS 策略:計算機配置

譯文【51CTO精選譯文】雖然微軟通過向導程序以及直接為RDS服務器管理工具(RDS Server Manager Tool)提供越來越多的設置,但幾乎所有設置仍作為微軟組策略里面的一個配置設置而出現。由于微軟決定把所有RDS設置都放在組策略對象(GPO)配置的一個文件夾里面,我經常遇到有些人不明白哪些設置應該適用于哪幾項,或者不明白設置的具體配置是什么。我在該文章系列中將逐一介紹可用的RDS策略,介紹你可以用它來配置什么,以及該設置應該適用于哪一項。

RDS策略設置的位置

RDS策略設置可能出現在Computer Configuration(計算機配置)上,也可能出現在User Configuration(用戶配置)上。許多設置在計算機配置和用戶配置之間共享,但邏輯上適用于計算機層面或用戶層面。如果你在計算機層面或用戶層面配置設置,會發現Administrative Tools(管理工具)- Windows Components(Windows組件)- Remote Desktop Services(遠程桌面服務)下的設置是獨立的。我會先介紹計算機配置方面的可用策略選項。

計算機配置策略的設置

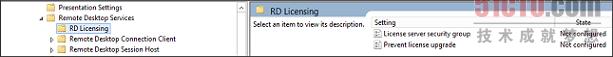

在組策略編輯器里面打開遠程桌面服務面板后,你會看到三個子文件夾。

圖1:遠程桌面配置計算機配置設置子文件夾

每個子文件夾代表RDS堆棧的一個不同部分。文件夾RD Licensing包含RD Licensing Server組件的設置,文件夾Remote Desktop Connection Client提供了適用于RDP客戶端的設置,而文件夾Remote Desktop Session Host文件夾RDS服務器可用的設置。這是我見過的一種錯誤:設置適用于錯誤的計算機。不妨先說說可用的RD Licensing設置,這些設置在圖1中也有所顯示。

RD 授權

- 許可證服務器安全組

默認情況下,客戶端請求許可證時,RDS許可證服務器會為遠程桌面會話主機提供許可證。不過,這個行為可以用許可證服務器安全組(License Server Security Group)設置來改變。啟用該策略設置會讓許可證只提供給屬于(本地)RDS端點服務器組成員的遠程桌面會話主機。如果某服務器沒有在該組中列出來,就不提供任何許可證。默認情況下,該設置未經配置,這跟使用Disabled(禁用)選項來配置該策略是同一種行為(那樣所有許可證請求將得到承認,RDS終端服務器組的內容將不被使用)。如果你想全面控制許可證發放,該策略就很有用。

- 防止許可證升級

適用于RDS許可證服務器的第二個設置被標為Prevent License Upgrade(防止許可證升級)。默認情況下,RDS許可證服務器會提供與遠程桌面會話主機(或2003終端服務器)同一層面的RDS客戶端訪問許可證(CAL)。如果沒有此類許可證,遠程桌面許可證服務器就會提供更高級別的RDS CAL。所以在沒有2003 RDS CAL可用,但2008 RDS CAL可用的情況下,就會分配2008 RDS CAL。如果你啟用防止許可證升級這個設置,沒有一個2008 RDS CAL會提供給2003遠程桌面會話主機客戶端,但會發放臨時的2003 RDS CAL。在客戶端之前已經請求CAL、臨時CAL到期的情況下,客戶端無法建立連接。本人并不覺得配置該設置有任何優點而言。策略被設成Not Configured(不配置)或Disabled(禁用)將提供前面所述的默認行為。

遠程桌面鏈接客戶端

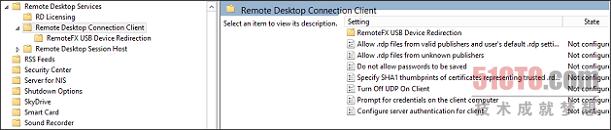

第二個部分關于需要適用于啟動MS RDP Client(mstsc.exe,又叫RDC Client)的機器的設置。下列設置是Remote Desktop Client可用的設置。

圖2:Remote Desktop Connection Client設置

- 允許來自有效發行商的.rdp文件和用戶的默認.rdp設置

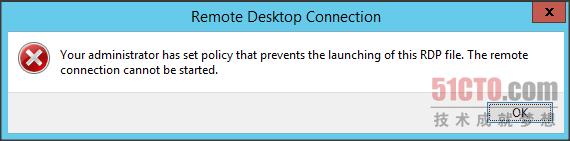

你可以用這個設置來控制用戶如何開始建立遠程桌面連接。該設置被啟用后,用戶可以開始建立基于RDP文件(由有效發行商簽名)的RDP連接,或者將服務器名稱填入到RDP客戶端,手動啟動會話。如果你想僅僅允許那兩種連接,應該啟用下面這個設置:"Allow .rdp files from unknown publishers"(允許來自未知發行商的.rdp文件)。該設置還可以用來完全禁止使用遠程桌面客戶端,只需要禁用該設置。然后,用戶就無法通過在遠程桌面客戶端輸入服務器名稱,手動開始建立RDP連接。我可以想象在一些情況下,你希望啟動來自有效發行商的RDP文件,但又不想讓用戶手動建立連接。遺憾的是,目前的策略設置做不到這點。

該設置還出現在用戶層面上,但在計算機層面上配置設置會引起配置適用于所有用戶。

圖3:禁用允許來自有效發行商的.rdp文件和用戶的默認.rdp設置,就可以禁止遠程桌面連接

- 允許來自未知發行商的.rdp文件

如果你想讓用戶只能開始建立基于有效發行商簽名的RDP文件的RDP連接,就應該啟用該設置。這將不允許用戶通過遠程桌面客戶端開始建立手動連接,只有來自未知發行商的RDP文件將被阻止。Not Configured(不配置)意味著,可以啟動來自未知發行商的.rdp文件,不過會顯示警告信息。

- 不允許密碼被保存

如果你不希望用戶有可能使用復選框"Remember my credentials"(記住我的登錄憑證),就應該啟用該策略設置。復選框會被禁用,RDP文件中不會保存任何密碼。默認情況下,用戶可以使用"remember my credentials"復選框。可遺憾的是,你無法使用會話主機上的策略設置,獲得類似的結果。

- 指定代表可信.rdp發行商的證書的SHA1指紋

如果你使用可信.rdp發行商,那些RDP文件應該加以簽名。借助"Specify SHA1 thumbprints of certificates representing trusted .rdp publishers"(指定代表可信.rdp發行商的證書的SHA1指紋)這個策略,你可以為證書可信的系統提供RDP文件。確切的值位于指紋字段里面的一個或多個證書的屬性。

- 關閉客戶端UDP

默認情況下,RDP客戶端使用UDP和TCP與遠程桌面會話主機進行聯系。借助這個設置,你可以配置遠程桌面客戶端,以便它只使用基于TCP的通信。

- 提示客戶端計算機上輸入登錄憑證

微軟改變了建立RDP會話時,要求用戶輸入登錄憑證的方法。在Windows Server 2000和2003中,會話已經建立完畢后(在終端服務器上建立),用戶提供登錄憑證。從Windows 2008開始,用戶將提供已經在客戶端上的用戶登錄憑證,所以在會話之前出示給最終用戶。啟用該設置讓你可以為所有遠程桌面會話獲得一樣的行為(在Windows 2008版本之前也是如此)。登錄憑證保存到RDP文件中后,系統不會提示用戶輸入登錄憑證。

- 為客戶端配置服務器驗證

服務器驗證基于加密級別,***加密級別使用TLS(基于證書)。借助Configure Server authentication for client(為客戶端配置服務器驗證),你可以配置加密級別何時不匹配。默認情況下,如果驗證失敗,客戶端會警告,但連接照樣建立。你還可以將該策略設成"Always connect even if authentication fails"(即使驗證失敗,始終連接),那樣警告信息不顯示,或者將該策略設成"Do not connect if authentication fails"(如果驗證失敗,不連接),那樣RDP連接無法建立。

結束語

在該文章系列的***個部分,我們探討了配置RDS設置的幾種可行的方法,策略具有壓倒性地位。我們還看到了RDS策略既有計算機設置,又有用戶設置。我們開始介紹了計算機配置設置,包括描述它們應該適用于哪些組件。在第二個部分中,我們將繼續介紹遠程桌面會話主機可用的設置,隨后介紹可用的用戶設置。