黑客可以通過3G和4G USB調制解調器釣魚詐騙

一些獨立的安全研究表明,一些3G和4G的USB調制解調器有安全漏洞,從而允許黑客訪問網絡,進而進行釣魚詐騙。

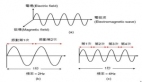

來自瑞典的Andreas Lindh表明,他看過的調制解調器都是通過內置的Web服務器進行管理,它們很容易受到一種常見的黑客攻擊——跨站點請求偽造(CRSF)。其產生的后果是,如果一個家庭用戶訪問了一個嵌入惡意代碼的網站,黑客就可以訪問并控制他們的調制解調器。

Lindh在他的博客上表示黑客對于控制一臺調制解調器的并不是多么感冒,他們感興趣主要是其中的兩個關鍵功能。其中一個就是可以使用調制解調器來發送SMS信息,這也就意味著黑客可以實現建立一個高消費頻率的電話通信線路,從而在在用戶毫不知情的情況進行金錢的盜取。文中還寫到,不像無線路由器,沒有登錄的功能,所以我并不擔心可以繞過它的身份驗證。

Lindh進一步揭示了調制解調器的這項弱點可以直接被用于網絡釣魚攻擊,使用數據URI方案,它允許在任何位置加載一個網頁而無需進行任何實際托管——大部分瀏覽器都可以支持。他可以偽造一個Facebook登錄頁面,除了記錄受害者實際的facebook記錄外還竊受害者的登錄憑證。

Lindh同時指出通過調制解調器的SMS短信功能,就可以將受害者的登錄詳細信息發送給黑客。他表示用網絡釣魚來描述這種攻擊是有些牽強的,其實可以作為病毒式公報指出(詳見:http://www.virusbtn.com/blog/2014/01_29.xml),像這樣的調制解調器往往是大型企業的筆記本使用,所以潛在的網絡釣魚攻擊危害將會是巨大的。

此外,黑客可以利用允許用戶發帖評論的網站諸如論壇進行跨站欺騙。黑客在插入惡意內碼的同時,充分利用原有網站的安全信用優勢,誘騙用戶點擊他們的鏈接。Coding horror指出Digg,Gmail 和Wikipedia以及一些其他網站都可能被跨站請求偽造(CSRF)所利用。

去年的時候,俄羅斯研究人員發現,許多3G和4G的調制解調器經常會內置到筆記本電腦中,從而方便了黑客更改互聯網連接默認的DNS服務器,從而將用戶定向到惡意網站,這也有一種Andreas Lindh’s CSRF的感覺。