移動惡意軟件誕生10周年

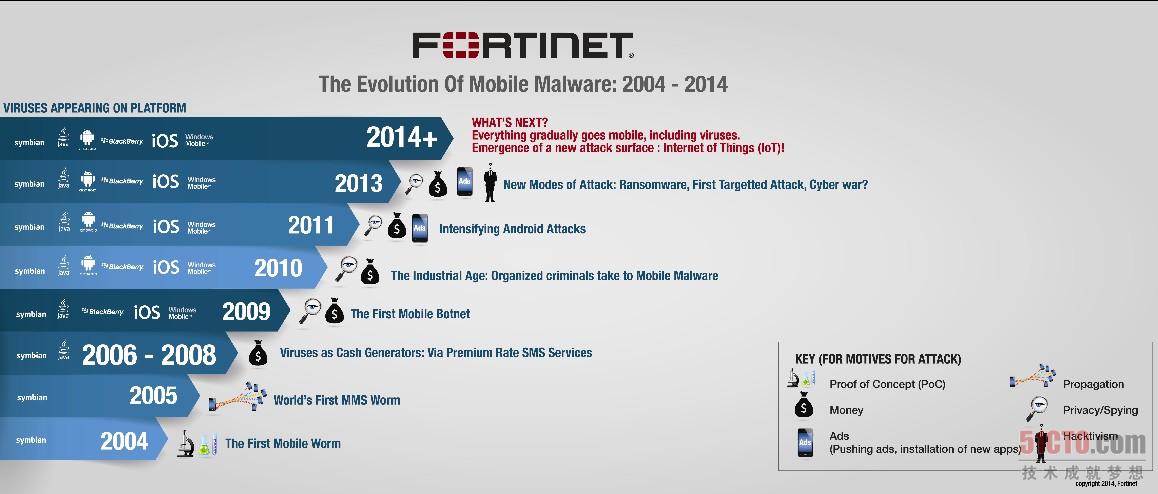

2014是全球首個移動電話惡意軟件Cabir誕生十周年。Fortinet的FortiGuard Labs為此追溯了過去10年來的記錄,探究各個時期移動威脅的發展與其象征性的意義。

從Cabir和FakeDefend,過去10年來移動惡意軟件數量爆增。 2013年,Fortinet威脅研究與響應實驗室FortiGuard Labs,平均每天發現超過1,300個新的惡意軟件,現今總計追蹤超過300個Android惡意軟件家族,以及超過40萬個惡意的Android程序。

除了數量上的絕對增長外,另一個值得關注的趨勢是,移動惡意軟件已經走向PC惡意軟件相同的演化方式,而且速度更快。隨著智能手機的快速普及,以及通過手機聯網支付的方式,使得手機一旦遭到惡意軟件的感染,會付出金錢的代價。此外,智能手機有許多功能,例如定位、話筒、嵌入式GPS和相機,這些都可以監控設備持有者,也讓惡意軟件的入侵上升了一個層次。如同PC惡意軟件一樣,移動惡意軟件也很快進化為以獲取金錢為導向并支持各種不法的商業犯罪模式。

FortiGuard Labs回顧過去10年最具代表性的移動惡意軟件,同時也探討了它們在威脅演化中所扮演的角色:

2004:初嘗試

Cabir是全世界第一個移動蠕蟲,專設計用來感染Nokia Series 60平臺的系列手機,被感染的手機屏幕上會出現「Caribe」這個單詞,接著通過手機藍牙系統,尋找接近的其他裝置(手機、打印機、游戲機等)進行傳播。

注:因為它相對較無害的特質,專家相信這個蠕蟲是由稱之為29A的黑客組織為求概念性驗證所開發。

2005:MMS的加入

CommWarrior在2005年被發現,在Cabir消失之后,其增加了傳播自身的能力,能同時利用藍牙和MMS。一旦被安裝了這款惡意軟件,CommWarrior便會存取受感染手機的通訊錄,并通過MMS(短信)將自己發送到每一位聯系人。MMS作為傳播方式引入了金錢方面的問題,因為每發送一個MMS信息,移動設備持有人就得向運營商支付費用。事實上,當時一些電信行業人士表示,CommWarrior增加的流量最高達3.5%,因此他們最后也同意償還受害者的損失。

該病毒同樣也鎖定Symbian 60平臺,歐洲、亞洲和北美超過18個國家都有感染報告。11萬5千個移動裝置遭感染,超過45萬個MMS在受害者不知情的狀況下發送。這也首次顯示出移動蠕蟲可以像PC蠕蟲一樣快速地傳播。

注:當時Symbian是最普及的智能手機操作平臺,全球有數千萬的用戶。然而,CommWarrior的目標只是盡快廣泛地傳播自己,并非藉由產生的MMS費用來獲利。

2006:奔向金錢利益

自Cabir和CommWarrior后,檢測到名為RedBrowser的木馬程序,與其前輩有許多重要的不同之處。首先,它專門感染采用J2ME(Java 2 Micro Edition)平臺的手機。該木馬會將自己偽裝為一款能夠更容易瀏覽WAP(Wireless Application Protocol)網站的應用程序。由于是攻擊目標是應用廣泛的Java,而非移動設備的操作系統,攻擊的用戶范圍變得更廣了。其次,更重要的不同時,這款木馬專門設計來利用利用了高級SMS訂購服務,手機用戶一般支付每條SMS達5美金的費用。惡意軟件演化為了一種獲取金錢的手段。

注:一款惡意軟件要大規模感染不同操作系統的手機,最初被認為是不可能的事,直至RedBrowser的出現。利用J2ME為作為攻擊的媒介是這期間的里程碑式攻擊,而以SMS作為獲利機制,同樣也是劃時代的歷史事件。

2007~2008:過渡期

這兩年間,盡管在移動威脅的演化進程上有所停滯,但在使用者不知情的狀況下,

使用戶轉入高級服務訂購的惡意軟件數量不斷增加。

2009:移動Botnet現身

2009年初,Fortinet發現了隱身在看似合法的Sexy View應用程序里的Yxes (Sexy的變形詞) 這款惡意軟件。Yxes的特點在于它是Symbian認證的應用程序,顯然它利用了Symbian生態系統的漏洞,將惡意軟件寫在經認證的應用程序里。

一旦遭到感染,受害者的通訊簿將被發送到一個中控服務器,接著這個服務器會將帶有URL地址的SMS給每一位聯系人。如果有人點擊了SMS中的鏈接,就會下載并安裝惡意軟件,整個過程就這樣循環往復下去。

Yxes的散布絕大部分限制在了亞洲,2009年至少有10萬臺設備遭到感染。

注:Yxes是移動惡意軟件演化的另一個轉折點有幾個原因。首先,它被視為是第一個鎖定Symbian 9操作系統攻擊的惡意軟件。第二,它是第一個透過發送短信,并在使用者未察覺的情況下自行連網的惡意軟件,這在演進上是一項技術創新。最后且最重要的是,它采用混合模式傳播并與遠程服務器通信。這讓反病毒毒分析師驚覺:這可能是新型態病毒——移動殭尸網絡的預警。后續的發展確實也證實當時的看法是正確的。

2010:移動惡意軟件的“工業革命”

2010年是移動惡意軟件歷史的一個重要里程碑,由區域性的個人或小團體,轉變為大規模有組織的網絡罪犯,并且在全球為范疇在操控。此時是移動惡意軟件“工業革命”般的開始,攻擊者認識到移動惡意軟件可以輕易帶來金錢利益,驅動了他們更積極地利用它。

2010同時也出現了第一個源自PC的移動惡意軟件。Zitmo (Zeus in the Mobile之意)是第一個延伸于PC的Zeus的移動惡意軟件,專門攻擊銀行業,是一款非常可怕的木馬程序。而Zitmo能與Zeus協作繞過SMS在在線銀行交易中的使用,使安全程序失靈。

同年還有其它備受注目的惡意軟件,最有名的則是Geinimi。Geinmi是最早一款設計攻擊Android平臺的惡意軟件之一,受感染的手機會被當成是殭尸網絡的一員。一旦被安裝,該軟件會自行與遠程服務器通訊并響應執行各種命令,例如安裝與卸載某些應用程序,以便進一步有效地控制該手機。

注: Android惡意軟件和移動殭尸網絡的出現,無疑是2010年的代表性事件。但更注目的是有組織的網絡罪犯持續增加,并利用移動惡意軟件獲取實質經濟利益。

2011:Android、Android還是Android

隨著對Android的攻擊持續加劇,2011年出現了更為強大的惡意軟件。DroidKungFu是一款直至今日仍被視為是技術最先進的病毒之一,具有幾個獨特之處。這個惡意軟件包含一個著名的攻擊“root”,也就是可以root手機取得權限,成為手機的管理員;同時還可以規避反病毒軟件的檢測,第一場網絡罪犯與反病毒開發者的斗爭。

-uDev或Rage Against The Cage-并在完全掌控手機后,與命令服務器連系。它同時也能躲避防病毒軟件的偵測,是網絡罪犯和防毒研發團隊兩者之間,持續進行的戰爭中第一次的交戰。如同以往大多數的病毒一樣,DroidKungFu能自第三方非正式的應用程序商店與在中國的許多網絡論壇中獲得。

Plankton也出現在2011年,目前仍是傳播范圍最廣的Android惡意軟件之一。即使是在Google Play這樣的官方Android應用程序商店,Plankton也出現在為數眾多的應用程序中,化身為Aggressive版本的廣告軟件,在手機中下載不需要的廣告或更改移動設備的瀏覽主頁,或添加新的快捷方式與書簽。

注:Plankton是所有類別的惡意軟件中前十大最常見的病毒之一,與位列PC頂級病毒排行的等級。惡意軟件落后于PC病毒的時代一去不復返。僅是Plankton,就已感染了超過5百萬臺的設備。

2013:新的攻擊模式

2013年重要事件是FakeDefend的出現,它是第一款Android手機上的勒索軟件。FakeDefend會偽裝成防病毒軟件,運行的方法如同PC上的偽防病毒軟件一樣。它會鎖死受害者的手機,要求給付贖金(例如付出高額的防病毒軟件訂閱費用),才能取回手機中的資料。不過,只要肯恢復出廠配置,這一招還是能夠破解。

Chuli也同樣出現在2013年,它是一個包含Android惡意軟件的針對性攻擊。2013年3月11至13日在日內瓦舉行世界維吾爾大會的一個活動人士,其電子郵件被用來攻擊其它的西藏人權主義者和擁護者的賬戶。郵件發送自一個被攻擊的賬戶,其中Chuli是附件。它被設計用來搜集信息,例如短信、SIM卡和手機里的聯系人、地理位置,并且能記錄受害者的通話;所有信息都會被傳送至遠程服務器。

注:2013年可視為是移動攻擊走向專業化的一年。更多針對性攻擊、更為精巧的惡意軟件,如FakeDefend或Chuli,它們的攻擊案例都可以和我們在PC世界已知的威脅相提并論。而且,像Chuli這類的攻擊,我們不由得會想到,我們是否正進入移動網絡戰爭的年代?政府或其它國家機構是否開始與這些攻擊來源有所關連?

接下來呢?

在網絡犯罪的領域,很難去預測明年甚或未來10年會發生什么事。移動威脅在過去10年已有驚人的變化,網絡犯罪團體也不斷地在尋找新的巧妙方法,來利用這些攻擊達到唯一的目的——金錢。

然而,隨著智能手機和其它移動技術的爆炸性增長,可預計的是:移動和PC惡意軟件將會融合。移動化的世界,惡意軟件的移動化也勢不可擋。

除了行動設備之外,未來網絡罪犯最有可能的攻擊標的將會是物聯網(IoT; Internet of Things)。盡管很難去預測未來5年通過網絡連接的對象有多少;根據Gartner預計,2020年將會有300億個物品通過互聯網連結,IDC則是預估會有2,120億個。隨著愈來愈多制造商和服務供貨商利用“物聯”新契機獲利,假設這些新產品的開發過程尚未考慮到安全性。物聯網是否將會是網絡罪犯接下來覬覦的“接下來的大物”么?