智能住宅存隱患:誰在偷窺你的生活?

提到聯網住宅,人們會自然認為自己才是家里的主人。但不幸的是,黑客的攻擊可能讓你因為這種技術的發展而深受其害。

馬克·吉爾伯特(Marc Gilbert)對此深有體會。為了照顧2歲的女兒,他在家里裝了IP攝像頭。但今年8月,攝像頭被黑客入侵,導致熟睡中的女兒遭到黑客的“隔空辱罵”。

類似的事情其實并不少見,這也凸顯出所謂的智能住宅技術普及過程中面臨的一大障礙。

這樣的黑客攻擊絕非小事。如果說住宅是人們身份的延伸,那么恐怕沒有什么地方能比那里更能給予我們庇護,讓我們安心。也正因如此,對智能住宅技術的入侵,自然會讓我們心生恐懼。

誰在盯著誰?

曾幾何時,破解車庫遙控器的無線電頻率還是一種普通人難以接觸到的高科技,但現在卻幾乎成了小兒科。

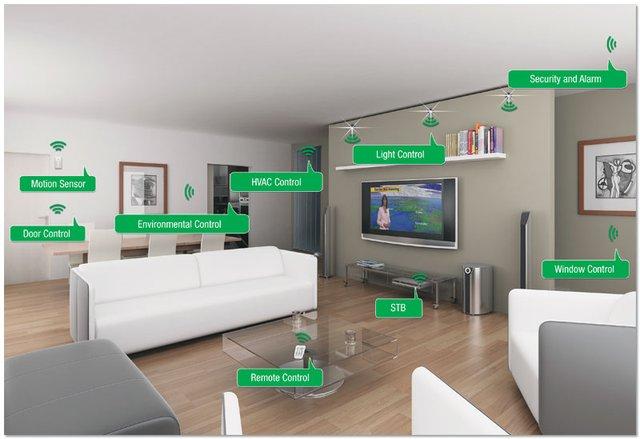

如今,陌生人已經可以掌控他人的家用攝像頭,甚至入侵聯網電視和恒溫器。這顯然令人毛骨悚然,甚至會帶來切實的破壞。

攝像頭可以用來竊取登錄信息,而恒溫器則可以透露主人是否在家。電視原本是幫助我們進入虛構世界的窗口,但現在卻成了外人偷窺我們日常生活的隱秘渠道。

例如,智能電視上既有攝像頭、麥克風,還能安裝應用、上網沖浪,功能已經越來越接近電腦。不僅如此,它也跟電腦一樣可以入侵。用戶不僅可能被自己家的電視監控,甚至會被引誘到惡意網站,導致敏感信息被竊。

安全評估公司iSEC Partners首席安全工程師阿隆·格拉塔菲奧里(Aaron Grattafiori)是這方面的專家。他和他的同事約什·亞沃(Josh Yavor)在今年的拉斯維加斯黑帽安全大會上向觀眾演示了成功入侵三星智能電視的過程。

格拉塔菲奧里通過郵件解釋稱,他使用那款電視的網絡瀏覽器攻破了它的前置攝像頭,控制了DNS設置,并向其他應用植入了類似于病毒的代碼。他表示,之所以能完成這種攻擊,是因為三星智能電視的很多應用(包括Skype和Twitter)都是用Javascript和HTML5編寫的,而且使用了Binary API(應用編程接口),使之極易受到攻擊。

最終,格拉塔菲奧里和亞沃輕松將他們的惡意代碼植入到電視里,不過三星后來修補了這一漏洞。

寶寶攝像頭失控

為了照看寶寶,吉爾伯特購買了Foscam的IP攝像頭,但那款產品的軟件卻存在重大安全問題。在安裝過程中,Foscam使用了默認的用戶登錄名,也就是最經典的admin用戶名,但并沒有提醒用戶自行更改。

更改初始登錄信息是所有安全專家的首要建議,大概是因為很多用戶都疏忽了這一點。事實上,任何聯網設備都會有一套默認的身份驗證程序,可以被黑客輕而易舉地攻破。而由于Shodan專用搜索引擎可以方便用戶尋找各種上網家電,所以要找到家用路由器和IP攝像頭便更加容易。

對Foscam來說,黑客還可以直接解析*.myfoscam.org名空間,因為多數聯網的Foscame攝像頭都會列出主機名稱。這些方式都可以幫助黑客找到巨大的寶藏。

當然,安全問題并非Foscam攝像頭獨有。通過蘋果旗艦店和百思買銷售的IZON監控攝像頭最近也被曝存在與默認登錄名有關的安全問題。

Foscam已經發布了軟件補丁,催促用戶更改用戶名和密碼。然而,這或許仍然不能徹底解決這類問題。因為無論技術水平高低,科技用戶通常都無法及時更新軟件。

選擇一個獨特而難以猜測的用戶名是十分重要的,而且非常必要,但仍然不能保證100%的安全。家住休斯頓的吉爾伯特表示,他家里的路由器有密碼保護,而且啟用了防火墻。IP攝像頭同樣設置了密碼。

然而,入侵者還是拿到了這款攝像頭的控制權,具體方法有可能是通過暴力破解實現的,也有可能是更加復雜的黑客技術。已有信息顯示,這名黑客來自歐洲。

家門大開

聯網家用產品可以通過多種方式接入網絡,有的用藍牙,因此號稱可以使用設備配對協議來預防未經授權的訪問行為。還有的直接接入WiFi網絡。飛利浦Hue燈泡、Dropcam攝像頭、Nest恒溫器和火警報警器、貝爾金WeMo設備等產品都可以直接接入路由器,從而通過互聯網訪問,所以可以直接通過網站或移動應用實現遠程監控。

另有一些產品使用了別的方法,例如家住俄勒岡的托馬斯·哈特利(Thomas Hatley)家里就使用了這樣一套系統。他家安裝了Insteon住宅自動化系統,可以利用無線電信號和已有的線路通訊。但仍然需要通過互聯網與外界相連,所以仍然無法避免攻擊事件的發生。

當《福布斯》編輯喀什米爾•希爾(Kashmir Hill)遠程攻入他的住宅,并獲得了住宅自動化系統的控制權后,他感到頗為震驚。通過這種方式,希爾雖然身在紐約,但卻可以輕易掌控哈特利家的各種設備,從電扇到燈泡,再到車庫門,無所不包。她發現,希爾家的這套系統甚至在默認狀態下不需要密碼保護,而這卻是最基本的安全要求。

Insteon只是聯網住宅中使用的多種通訊系統之一,其他較熱門的網絡還使用了Zigbee和Z-ware無線協議,從而方便設備彼此“溝通”,并實現遠程操控。

“由于Zigbee是一套開放系統,所以已經有很多相關的安全研究。但Z-ware卻是一套封閉系統,相關研究并不多。”格拉塔菲奧里說。不過,由于這類協議較為模糊,或者比較專業,所以不會構成太大的擔憂。

然而,隨著住宅自動化系統以及家庭安保和控制系統的進步和流行,這種情況可能發生變化。雖然住宅自動化系統在美國的普及率大約只有3%,但卻已經孕育出了一個價值15億美元的行業。據路透社報道,分析師預計“智能住宅”產品要不了多久就將實現兩位數的增長。

這也難怪Zigbee和Z-ware這樣的協議會成為黑客大會和安全研究人員的關注重點。他們發現,貝爾金的WeMo或許是最容易攻克的系統,因為這類設備缺乏安全協議和認證手段。安全公司SensePost的安全研究人員貝赫朗•弗拉迪(Behrang Fouladi)通過WeMo的操作系統成功控制了這款設備,并且監控了它與開關和iPhone之間的通訊信息。

“我不擔心是否有人會遠程開關我家的燈,”弗拉迪說,“但門鎖和動作傳感器之類的東西一旦被入侵,就會產生嚴重的后果。在這方面做出妥協的代價會更高。”

企業加強評估

專門開發聯網家庭系統的公司都很重視安全性。例如,SmartThings就會對所有合作伙伴的應用和設備進行一一測評,確保其符合他們的安全標準。該公司發言人說:“我們會進行安全測試,確保一切都符合標準。”

該公司的白皮書還列出了眾多協議,從個人身份號碼到兩步驗證措施,再到防火墻、數據加密和沙盒。他們甚至會將SmartThings的使用中心設置為特殊的模式后,再與Zigbee或Z-wave設備配對,以此將惡意設備拒之門外。

iControl公司為ADT Securities Services、Comcast、時代華納有線、Cox和Rogers等公司的聯網住宅服務提供技術,他們也通過與供應商和合作伙伴的配合來確保設備開發、軟件開發和服務管理都符合相應的安全要求。

該公司還負責所有聯網電子設備的軟件管理。iControl執行副總裁吉姆•約翰遜(Jim Johnson)說:“我們通過中央服務器管理所有設備或平板電腦的軟件。一旦我們需要升級軟件,都會向訂閱該服務的用戶住宅自動推送更新。”

毫無疑問,安全漏洞對服務提供商來說將是一場噩夢。對消費者同樣如此,如果沒有了安全感,再大的便利也將變得毫無價值。