隱秘山貓:受雇傭的專業黑客

一、概覽

隱秘山貓是一個專業的黑客組織,具有超強的攻擊能力。他們曾攻陷了美國安全公司Bit9的數字證書簽名系統,使他們的間諜程序變得合法。攻擊Bit9只是他們在過去的四年時間里所進行的眾多動作之一。

隱秘山貓還提供了“黑客雇傭”服務,職責就是從眾多的企業和政府目標中檢索出特定的需求信息。他們組織的工作效率很高,可以同時執行多個任務,可以攻破全球安全防護做的最好的企業組織,可以迅速的改變自己的戰術以實現對目標的攻陷。為實現對特定目標的攻擊他們通常使用自己設計的多個木馬程序:后門程序Moudoor常用于大型活動,并且這個程序已經在全球網絡廣泛分布;木馬Naid是保留給特殊行動,用來打擊高價值目標。隱秘山貓利用尖端的攻擊技術,使得他們在眾多黑客組織中脫穎而出。

本文會對隱秘山貓這個組織進行深入了解,包括他們的攻擊目標和動機、通過他們的活動來了解他們的攻擊能力和攻擊策略。

二、背景

2013年2月,Bit9的一份聲明中披露:在2012年7月,他們的網絡系統曾經被第三方間諜程序所破壞。這個名叫隱秘山貓的知名組織和“極光行動”大有關系,當時他們利用SQL注入攻擊并進入了Bit9的網絡系統。他們的間諜程序使得他們能夠成功入侵國防工業部門。

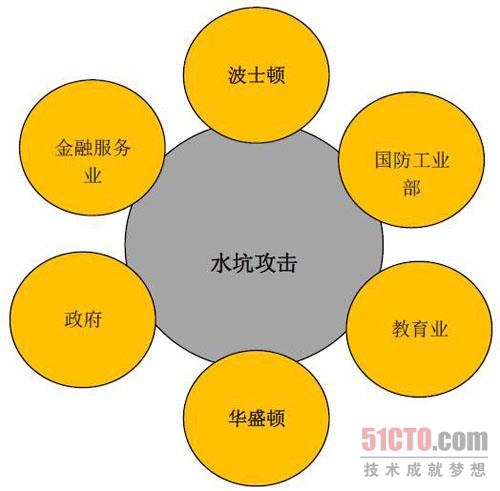

需要注意的是,Bit9被入侵只是VOHO大型水坑攻擊的一小部分,VOHO攻擊影響到了美國上百家企業和組織。此外,由于這個令人難以置信的組織,使得VOHO運動只是眾多攻擊運動中的一個。每個攻擊運動都是為了獲取世界上最富有、技術最先進國家的政府和商業組織的信息。

極光行動:OperationAurora或歐若拉行動,2009年12月中旬可能源自中國的一場網絡攻擊。遭受攻擊的除了Google外,還有20多家公司:其中包括Adobe、Juniper、雅虎、賽門鐵克、陶氏化工。這場攻擊過后,Google提出了它的新計劃:它將“在必要的法律范圍內”,于中國運營一個完全不受過濾的搜索引擎;同時Google也承認,如果該計劃不可實現,它將可能離開中國并關閉它在中國的辦事處。

三、隱秘山貓組織簡介

隱秘山貓組織從2009年以來就一直在運作,很有可能就是一個提供“黑客雇傭”服務的專業黑客組織。他們完全有能力同時攻擊多家企業或組織。他們的工作有條不紊并且效率很高。基于這些因素,他們會是一個相當具有規模的組織,大概有50-100人組成。

這個組織的成員擅長于系統攻擊,他們使用兩個精心設計的木馬程序采取雙管齊下的策略,利用大量的弱點滲透來對目標的知識產權進行針對性的攻擊:

Moudoor團隊負責散發Backdoor.Moudoor木馬程序,有一個叫“Gh0stRAT”的定制版本木馬,在橫跨多個行業的大規模活動中經常使用。散發Moudoor程序需要有相當數量的人員協同工作,在攻陷目標的同時從目標網絡中檢索出有利用價值的信息。

Naid團隊負責散發Troin.Naid木馬程序,在Bit9公司被入侵的記錄中發現了該木馬程序的代碼,Naid木馬似乎只在針對攻擊某些高價值的目標時使用。在VOHO運動中這個木馬被用來執行過一個特殊的操作并且是由神秘山貓組織里面的一個技術高超的攻擊者所為。另外,在2009年的“極光行動”中也被發現過Naid木馬程序的代碼。

在這些攻擊活動中,大部分的網絡基礎設施和工具被定位來源于中國。隱秘山貓組織經常使用0day漏洞,反復滲透、巧妙植入、長期潛伏、精確打擊,是隱秘山貓組織的特點。他們的工作有條不紊,技能也遠遠的超前與其它一些攻擊群體,如APT1。隱秘山貓在過去的四年里一直在運作著APT攻擊。在2013年他們已經發起多次0day攻擊,他們也將繼續保持他們的領先優勢,進行有針對性的網絡攻擊。#p#

四、他們的目標是誰?

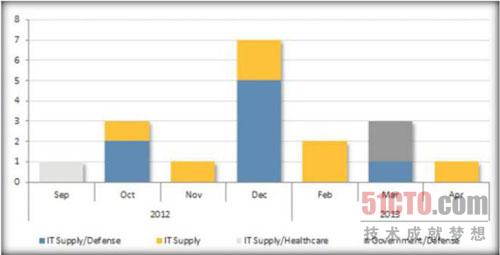

自2011年11月以來,隱秘山貓已經成功入侵過數百家企業或組織。在此期間,這些組織一直在被持續控制之中。商業組織和各級政府部門是隱秘山貓的主要攻擊對象,從各種行業的不同攻擊目標來看,他們的攻擊對象并不固定。隱秘山貓可以在全球范圍內同一時間發起多次針對不同目標的攻擊。

隱秘山貓最近對韓國的一些特殊組織進行了攻擊并且西方國家的國防工業部門長期以來一直是他們的攻擊對象。

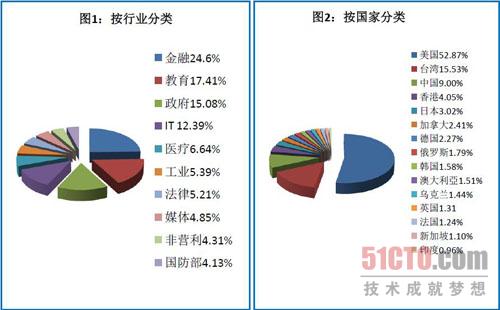

自2011年以來隱秘山貓攻擊目標和攻擊范圍所涵蓋的行業及國家/地區統計

五、他們的動機是什么?

一系列的有針對性的信息表明,隱秘山貓是一個專業性的黑客組織。他們的任務是獲取目標的具體信息,從而在同行之間保持領先水平。他們不會參與到經濟利益的直接獲取中。這樣的運作模式表明他們是一個提供“黑客雇傭”的私人組織,他們技術高超,有經驗豐富的專業人士,他們通過提供黑客技術來取得收入。

商業間諜

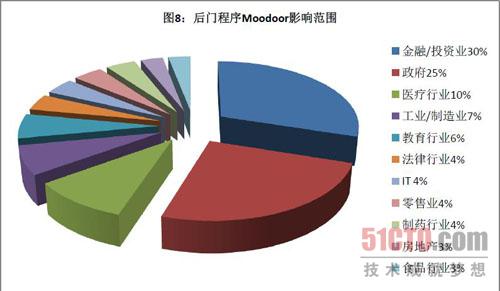

在上圖顯示中,金融服務業被認為是最具有針對性的行業。有一種傾向是攻擊目標專門針對此行業內特定的企業。投資銀行和資產管理機構的賬戶是他們的主要目標。某些類型的金融機構,例如商業銀行的經營者,明確的表明了他們的攻擊是針對這些目標的。

隱秘山貓利用他們的專業技能參與到大型企業的交易中,例如在即將到來的企業兼并和收購中,利用他們可以獲得競爭對手的一些保密信息,從而獲得競爭優勢。通過集中瞄準這一領域,在談判大型企業的并購或在證券交易所進行股票交易時,將會提供寶貴的信息。

對金融行業的攻擊并不僅限于投資銀行,還有證券交易公司,包括世界上最大的一個證券交易所都受到了他們的攻擊。隱秘山貓還通過供應鏈提供間接攻擊,他們提供硬件基礎設施、安全網絡通信和服務,特殊的金融部門也受到過他們的攻擊。可以肯定他們進行攻擊活動的動機就是這些金融行業。

攻擊政府承包商

隱秘山貓有針對性的攻擊目標,從地方政府到國家政府,并且多次反復嘗試滲透進入這些政府的內部網絡。他們攻擊政府承包商,有資料證實隱秘山貓攻擊的目的是為了獲取這些政府部門的機密信息,也有資料顯示他們是在為某些國家政府工作。

通過攻擊有先進技術的特殊領域,比如航空航天領域,可以獲得對他們國家有利的技術資料,或者彌補技術差距。通過攻擊互聯網服務提供商,可以獲得很多有價值的信息。隱秘山貓實施的“極光運動”,這個運動中有針對性的攻擊了很多組織,包括軟件服務制造商和安全服務提供商。最近,微軟聲稱隱秘山貓通過標記電子郵件進行法院命令竊聽。他們相信這些攻擊都是反情報行為,這些行動的背后可能是有國家政府在支持。#p#

六、他們都做了些什么?

隱秘山貓的入侵工具、戰術和自動化程序都是處于頂尖的水平。他們針對不同的目標采用量身定制的攻擊工具和技術,以便最大程度的實現成功入侵。他們攻擊公共網絡設施并且為了秘密行動而采用自己設計的木馬程序。他們實施過最成功的水坑式攻擊。為了成功散發木馬程序他們還進行了釣魚式攻擊和提供黑客技術產業鏈。這是一個有多年經驗的團隊,并且他們有足夠的網絡資源和高技術人才。

在以下三個主要事件中可以清晰的證明隱秘山貓組織的超強攻擊能力:在VOHO運動中,他們成功入侵了提供數字簽名服務的Bit9公司。在FINSHO運動中,他們使用了先進的0day漏洞攻擊。在SCADEF行動中,他們通過操縱供應鏈攻擊成功入侵了目標。

繞過堅固可信的防護系統

隱秘山貓面對困難可以迅速的改變應對策略。在Bit9事件中,他們就通過繞過Bit9公司堅固的網絡安全防護系統,成功的使他們的木馬程序獲得合法簽名。然而,入侵Bit9只是VOHO大型水坑攻擊的一小部分,通過這一事件證明了他們在面對新的困難和阻礙時可以迅速的適應變化并采取新的策略和應急政策。

Bit9事件

Bit9是一家提供網絡安全服務的公司,總部位于馬薩諸塞州的沃爾瑟姆。Bit9替代了傳統的基于簽名的防病毒解決方案,他提供了一個基于云端信譽服務的可信安全平臺并結合控制應用程序的策略和白名單保護來防止網絡威脅。其結果是,由于Bit9平臺的安全防護,第三方惡意木馬程序很難在網絡上進行傳播,比如遠程控制木馬“Gh0stRAT”。但是隱秘山貓對此毫無畏懼,他們的精英小組接受了挑戰。

在2013年2月8日,在Bit9公司的發表文件中有細節透漏:有一個第三方的惡意程序已經入侵了他們的數字代碼簽名證書系統。在此次事件中,有很多木馬程序和惡意腳本程序被賦予合法簽名。在2月25日,更多的攻擊細節被透漏出來:在6個月前的2012年7月,有一個后門程序通過SQL注入攻擊進入Bit9網絡內部。起因是源于一次運營監管,有一臺面向公眾的服務器脫離了Bit9安全平臺的防護,使得攻擊者趁機攻陷了這臺服務器。

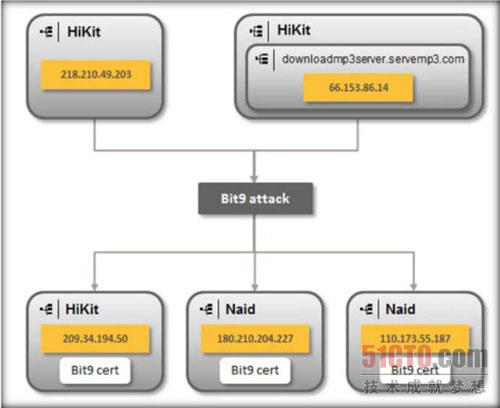

然后攻擊者安裝了后門程序Hikit,這個后門木馬程序提供了極其隱秘的遠程控制通道。隨后同一區域內的另外一臺虛擬機的登陸口令被攻擊者獲取。這臺虛擬機是Bit9公司的數字代碼簽名證書服務器。攻擊者利用這臺服務器簽署了32個木馬程序。賽門鐵克的遙測系統顯示簽署的程序中有一部分已經存在于美國國防工業部的網絡中。

一旦這些木馬程序被賦予合法簽名,它們將會繞過Bit9公司的安全防護平臺。被賦予合法簽名的木馬程序中包括后門程序Hikit的變種,以及另外一個木馬程序Naid。還有一些惡意腳本程序也被賦予合法簽名,每一個惡意程序都有其特殊的目的。比如:Hikit后門程序用于隱藏在提供對外服務的服務器中,而Naid木馬程序用于水坑式攻擊中針對性的攻擊某些高價值的目標。

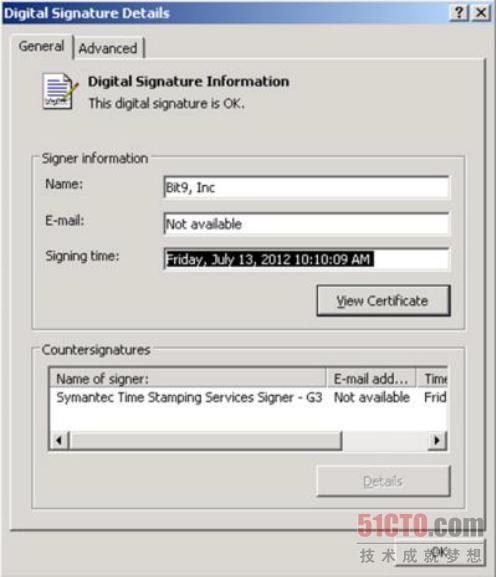

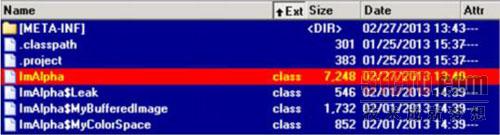

Torjan.Naid木馬程序的數字簽名證書

Hikit后門程序控制了Bit9的數字代碼簽名證書服務器,并賦予Naid合法簽名

Bit9公司在2013年1月份注意到事件的危害后立即采取了遏制措施,比如撤銷了簽名證書并通告給了整個行業。從Bit9公司入侵事件來看,隱秘山貓攻擊的動機并不是直接的經濟利益,而是試圖獲取更多的資料信息。Bit9公司承認,他們的3個客戶也受到了此次事件的影響。

在對Bit9進行攻擊的同時,另外一個更著名的運動也已經順利進行。他們剛剛結束了VOHO運動,一個針對美國馬薩諸塞州波士頓地區的水坑式攻擊的運動。

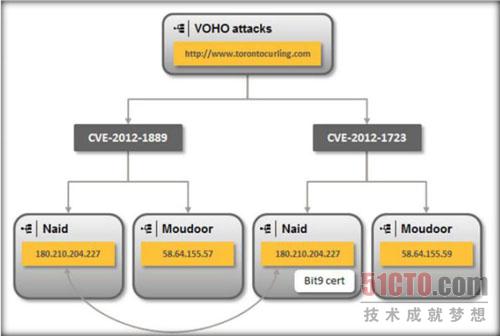

VOHO運動

VOHO運動最先是有RSA公司公布出來的,VOHO運動是最大也是實施最成功的一次水坑式攻擊。這次運動結合了區域性攻擊和特定行業間的攻擊,主要針對目標是美國的企業和組織。這次攻擊開始于6月25日,結束與7月18日,期間有接近4000臺機器被下載了惡意程序的攻擊載荷(攻擊載荷是目標系統被滲透攻擊之后所執行的代碼)。這些攻擊載荷通過合法網站傳播給了不知情的受害者。

隱秘山貓實施水坑式攻擊的做法頗有創意。在水坑式攻擊中,攻擊者設法攻陷一個合法網站,當目標訪問合法網站時就會受到感染,從而實施對目標的攻擊。從受害者規模和針對的目標性質可以看出水坑式攻擊和以往的攻擊行為有很大不同。在2011年12月隱秘山貓首次使用這項技術時,利用了OracleJavaSERhino的腳本引擎遠程代碼執行漏洞(CVE-2011-3544),從而成功了執行了他們的攻擊載荷。由于隱秘山貓的此次事件的成功,許多其它攻擊行為都模仿此戰略,比如2013年初期,針對IOS開發者的攻擊事件,使得蘋果、Facebook和Twitter的許多員工受到影響。

在VOHO運動中,有10家合法網站受到影響。隱秘山貓的攻擊者精心挑選了目標對象可能要訪問的網站,從而使得他們的攻擊載荷可以實施精確打擊。

在VOHO運動中受到影響的網站所屬的地區和相關的部門

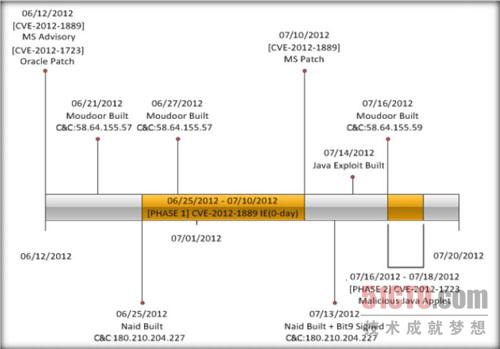

VOHO運動時間表,包含了兩個階段中所利用的0day漏洞和后門程序

#p#

活動時間表

隱秘山貓的水坑式攻擊分兩個階段進行。在攻擊的第一階段,他們利用了IE的0day漏洞:微軟XML核心服務遠程代碼執行漏洞(CVE-2012-1889)。在2012年的7月10日,微軟推出了此漏洞的更新補丁,隱秘山貓因而也停止了繼續利用這一漏洞。這是一個非常明智的行為,因為如果他們繼續利用此漏洞來冒險掃描網絡,就很有可能會被發現,從而影響到攻擊的第二階段。

在接下來的6天內,他們實施了第二階段的攻擊,這一次他們利用的漏洞是OracleJavaSE遠程代碼執行漏洞(CVE-2012-1723)。這個Java漏洞的補丁在后期也被及時修復。在此次入侵中,隱秘山貓連續使用了兩個0day漏洞,可見,他們不是一般的黑客組織。

接下來我們看看隱秘山貓所使用的木馬程序。

在實施攻擊的過程中,兩個木馬程序在不同的時間被使用。定制版本的“Gh0stRAT”是后門程序Moudoor,相對比木馬程序Naid來說分布的規模更大,可以看出隱秘山貓在攻擊的過程中是有選擇性的使用這些程序的。

在實施第二階段攻擊之前,木馬程序Naid已經被Bit9公司的合法證書所簽名。Moudoor程序從來沒有在Bit9事件中出現,可以確定這是由隱秘山貓的兩個團隊分開獨立工作的,從而他們可以獨立性的選擇目標進行攻擊。從Naid木馬程序控制的服務器來看,它與Moodoor有很大的不同,因為大規模的控制這些目標服務器會不可避免的在目標網絡上留下更多的痕跡。

Moudoor和Naid木馬程序的使用情況

Naid木馬團隊的角色

在這次攻擊運動中,Naid團隊有一個特殊的目標:從國防工業部獲取信息資料。在VOHO攻擊運動的第一階段,有一個未簽名版本的Naid木馬程序潛入了國防工業部,一直潛伏到7月10日微軟推出了CVE-2012-1889的補丁程序。可能是隱秘山貓在試圖進入國防工業部的內部網絡時發現,目標的網絡被Bit9公司的防護體系所保護,所以試圖攻擊Bit9以獲取他們的數字證書簽名。

在7月13日,就是他們對Bit9發起攻擊的幾天后,隱秘山貓組織就獲取到了Naid木馬程序的合法簽名。在接下來的一天里,他們又挖掘出了一個Java的可利用漏洞程序來傳播Naid木馬程序。現在即有了合法證書簽名,又有了可利用的漏洞負責承載傳播,從7月16號開始,在接下來的三天內,隱秘山貓大肆恢復進行了他們的惡意活動。就是在這段時期內,在Bit9安全保護體系下的多家網絡平臺被攻陷。

在VOHO運動中,Naid是用來專門保留給特殊活動中的,用來入侵高價值目標。Naid團隊的攻擊目標范圍很小,但是很專注,因為他們要最大限度的降低Naid木馬程序的曝光度。負責整體性攻擊的復雜程度要求一個攻擊者要站在一個對系統安全架構高度熟悉的水平上。

很顯然,隱秘山貓的組織成員是訓練有素、技能高超的,他們行動敏捷,工作有條不紊,可以根據變化隨時調整自己的作戰策略。比如,為了實現他們入侵國防工業部的最終目標,他們迅速的適應情況變化,改變作戰策略,從而一舉攻破了安全體系做的最好的Bit9公司的防護系統,進而實現了最終目的。

Moudoor后門團隊的角色

在VOHO運動中,Moudoor后門程序都傳播范圍非常大。包括金融行業,地方政府和聯邦政府,醫療行業,教育業,和法律行業都受到影響。對于企業間諜來說,這些行業的敏感信息都是巨大的財富。

在此次運動中受影響的組織機構

在這次攻擊運動中,傳播如此大規模的范圍需要一個有規模的團隊來操作,并且維持訪問這些已經被控制的電腦。只需要一個小團隊就可以輕易的實現系統入侵,但是要持續的控制所入侵的系統并在這些系統中檢索出有價值的信息就需要一個大的團隊來操作。為了實現同時攻擊這些組織及機構,就同樣需要有大量的人員來操作。這些木馬程序的傳播都需要手工進行操作,所以,如果沒有數百名人員來維護這個工作,那將是難以想象的。

在過去的四年里,VOHO攻擊運動只是隱秘山貓組織所進行的眾多運動之一。這顯示出了隱秘山貓為了成功獲取目標系統的可以迅速改變作戰策略。事實上,Bit9公司的數字代碼簽名證書被攻破只是這次運動中的一小部分,但這也顯示出了隱秘山貓組織的超強適應能力和不達目的絕不罷休的信心。

高級0day漏洞攻擊

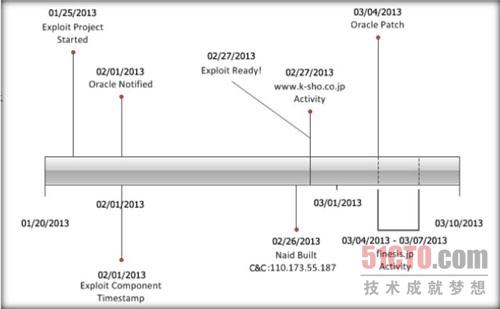

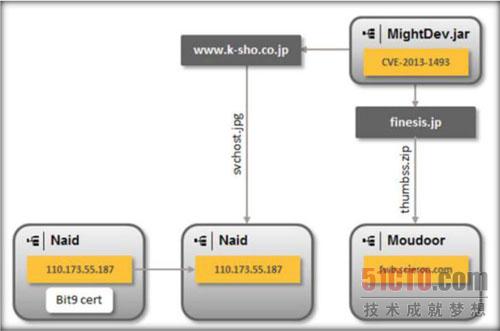

隱秘山貓組織可以獲取高級0day漏洞。在今年的2月份,在FINSHO運動中,他們利用OracleJavaSE的遠程代碼執行漏洞(CVE-2013-1493)攻擊了日本的目標組織。

FINSHO運動

在2月25日,Bit9發表博客聲明的兩天時間內,隱秘山貓組織的成員在一次攻擊運動中利用CVE-2013-1493漏洞傳播了Moudoor后門程序和Naid木馬程序。有趣的是,有一臺C&C服務器(110.173.55.187)的Naid木馬程序的配置和Bit9事件中發現的樣本配置相類似。雖然入侵Bit9事件中使用的程序版本在其它事件中沒有被發現,但是隱秘山貓這種系統化有條不紊的做法表明他們可能已經利用Naid木馬程序進行了其它類似的攻擊活動。

在FINSHO運動中Moodoor和Naid木馬程序利用CVE-2013-1493漏洞的傳播情況以及漏洞的開發以及傳播時間表

根據Oracle公司發表的博客,CVE-2013-1493漏洞是在2月1日被報告給他們的,在同一天,已經有利用該程序的代碼滲透進入了該程序,如圖10。在過去隱秘山貓利用的java攻擊載荷都是已經對外公開了的。在這次事件中,他們得到漏洞的時間是與Oracle在同一天,很快就開發出了漏洞利用的攻擊載荷。Oracle發布CVE-2013-1493漏洞修復補丁的時間是在3月4日。

MightDev.jar文件曾被用來傳播Naid和Moudoor木馬。

通過共享的C&C服務器中Naid配置,顯示出了FINSHO運動和Bit9事件中的關系

供應鏈攻擊

隱秘山貓在VOHO運動后繼續攻擊國防工業部。在另外一個叫做SCADEF的攻擊運動中,軍用級的計算機制造商和供應商中的設備中發現了有木馬程序被嵌入到英特爾的芯片驅動中。

SCADEF

攻擊者利用變種的后門程序Moudoor捆綁了英特爾驅動程序,使用的捆綁工具是在中國非常流行的壓縮軟件Haozip。攻擊者使受害者以合法途徑下載此驅動程序,但是在本次調查中并沒有發現這個驅動程序的真正來源。

該技術是進入安全防護很好的網絡的另外一種途徑。隱秘山貓不僅攻擊硬件供應商,政府承包商也是他們的攻擊目標。隱秘山貓小組成員旨在找出鏈中最薄弱的環節,然后等待目標上線。在這次的特定攻擊中,他們只是等待受害計算機被安裝使用在目標網絡上。

在供應鏈攻擊中檢測出的受害計算機數量

VOHO運動,FINSHO運動和SCADEF運動都表明了隱秘山貓在攻擊目標時,是如何的高效和快速適應變化。他們具有高超的攻擊技術和先進的攻擊方法,可以快速的適應變化以實現每一個目的。這三大運動是隱秘山貓在過去的時間里的一部分活動,他們的這些行動對一些行業構成了很大的威脅。#p#

總結

網絡間諜活動正在變得越來越普遍,有數不清的黑客組織或威脅人員試圖攻擊一些安全防護措施做得好的組織以獲得立足之地。這些攻擊也變得越來越復雜。這些威脅人員的機動能力和戰術也有很大的不同。隱秘山貓組織有能力對目標進行重點攻擊,可以進行大型攻擊活動,可以在全球范圍內同時發起針對多個組織的攻擊活動。我們已經看到了他們的行動,自2009年以來,他們在多次運動中利用尖端的技術反復滲透、攻擊目標網絡。他們可以迅速的適應安全應對措施,并且行動活躍占據主動。在有針對性的威脅中,隱秘山貓是最具有豐富資源和能力的攻擊組織之一。

根據以上證據可以看出,隱秘山貓顯然是一個專業的組織。他們使用最新的技術,可以利用多組不同的漏洞,使用專業定制的工具來攻擊目標網絡。他們的攻擊可以維持很長一段時間,并且具有豐富的設備資源和龐大的組織。他們團隊的成員技能嫻熟,可以快速適應不斷變化的情況。他們的團隊大概有50-100人,這些人員的工作是制造木馬程序,維持訪問被攻陷的電腦及服務器資源以及在眾多資源中檢索出有利用價值的信息。

具有針對性的網絡攻擊正在不斷變化,并且日趨成熟,同時企業組織實施安全應對措施,供攻擊者也正以極快的速度適應這種變化。隨著越來越多的威脅人員參與其中,企業組織必須明白,老練的攻擊者正在試圖努力繞過每一層的安全防護。保護公司資產安全的任何解決方案都將不安全。因此,各項解決方案需要相互結合,做到更好的了解攻擊者,以充分保護攻擊者最感興趣的敏感信息。

隱秘山貓的使命很大,從他們的攻擊頻率和多樣性可以看出,他們的目的是從企業組織中獲取有利用價值的信息。他們的攻擊范圍在全球各地,攻擊目標通常是一些經濟發達、技術先進的國家。他們一般不會利用這些信息直接獲取經濟利益,他們可以利用的信息量巨大,而且具有多樣性,他們一般會將這些信息簽約給他們的多個客戶。這樣就使我們相信,這個一個專業的黑客組織,并且提供“黑客雇傭”服務。

最讓我們擔憂的是隱秘山貓所帶來的連鎖效應,因為其他的一些攻擊者可能會模仿隱秘山貓的攻擊行為,并學習、采用他們的攻擊技術。隱秘山貓也沒有沉迷于他們過去的輝煌之中,而是在繼續改進并精簡其業務,繼續保持在這一領域的領先地位。我們預計,在未來的幾年內,會有更多的威脅人員參與到更多的攻擊活動中。像隱秘山貓類似的團體組織肯定會贏得一些戰斗,但是企業組織如果更好的了解了這些黑客組織是如何運作的,可以幫助我們采取相應的對策并防止企業機密信息落入攻擊者手中。