信息安全新領域——可信網絡連接(TNC)架構的研究

隨著互聯網應用的迅速普及,人們與網絡的關系變得越來越緊密。然而,由于互聯網具有開放性、互聯性等特征,致使網絡存在很多不安全因素,惡意軟件的肆意攻擊,黑客不軌的破壞行為都嚴重地威脅了人們的利益安全。因此,現在非常需要一套既能夠保護計算機不受惡意攻擊,又能夠為訪問網絡提供安全保障的解決方案。

由可信計算組織(TCG)提出的可信網絡連接(TNC)架構就是在這樣的背景下產生的。TNC能夠解決在網絡環境下的終端安全問題,并且通過對終端進行完整性度量,來評估終端對于要訪問網絡的適用性,以便確保只有合法并且自身安全的終端才能夠接入到網絡。TNC利用結合終端完整性檢驗的訪問控制技術,來實現終端主機的安全連接。本文首先對TNC架構進行深入研究,分析其中的各種原理與設計思想,然后對TNC架構進行實現。

TNC架構研究

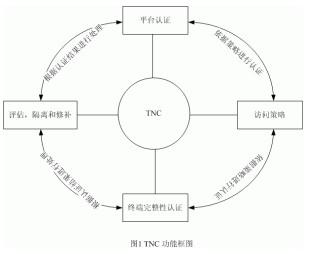

TNC是TCG提出的一種新概念的模型,同時它也是一個開放的通用架構,TNC不依賴于具體的技術或者模型,但又能和各種技術進行良好的互操作。TNC架構將利用并且結合現存的網絡訪問控制技術,例如802.1x來提供下面的功能。

a、平臺認證:驗證一個網絡訪問請求者的平臺身份和平臺完整性驗證。

b、終端完整性認證(授權):建立一個終端的可信等級,例如確保指令應用程序的表現,狀態和軟件版本,病毒簽名數據庫的完整性,入侵檢測和防御系統程序,以及終端操作系統和程序的補丁等級。注意策略遵從性也可以被看作是授權,這種意義上終端完整性檢驗被當作授權決策的輸入來獲得對網絡的訪問。

c、訪問策略:確保終端機器和/或它的用戶授權并且公開了他們的安全狀況在連接網絡之前,利用一些現存的和出現的標準,產品或者技術。

d、評估,隔離和修補:確保那些要求訪問網絡的系統,但是不滿足終端安全策略需求,能夠被隔離或者檢查從網絡的其他部分,并且如果可能進行適當的修補,例如更新軟件或者病毒簽名數據庫來加強對安全策略的適應并且使與網絡其他部分的連接變得合格。

通過上述方法,TNC允許檢驗合格的終端能夠接入網絡,并且對檢驗不合格的終端,能夠進行隔離修補。另外,通過對用戶以及平臺的認證,來確保用戶及使用平臺的合法性。

TNC架構

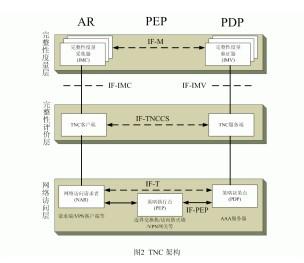

TNC架構采用服務器/客戶端模式,從縱向考慮,TNC包含三個邏輯實體:訪問請求者AR(Access Requestor),策略執行點PEP(Policy Enforcement Point)和策略決策點PDP(Policy Decision Point)。訪問請求者是請求訪問受保護網絡的邏輯實體。策略執行點是執行PDP的訪問授權決策的網絡實體。策略決策點是根據特定的網絡訪問策略檢查訪問請求者的訪問認證,決定是否授權訪問的網絡實體。

從橫向考慮,TNC又分為完整性度量層、完整性評價層和網絡訪問層。

在TNC架構的設計中,重點強調了接入終端的完整性和安全性,充分體現的一個理念就是只有一臺自身完整,并且具有很高安全度的終端主機才能接入到危險的網絡環境中。所以,TNC在原有AAA架構的基礎上,力圖添加度量與報告終端完整性安全狀態的內容,把它作為進行認證和授權的一部分。這樣,在成熟的認證架構的基礎上,TNC添加了平臺證書認證,完整性檢驗握手等內容在很大程度上提高了訪問網絡的安全性。正是基于上述目的,TNC架構中的完整性度量層用來收集、度量、分析設備完整性信息,并把分析結果提供給完整性評價層使用,作為評價終端安全狀態的依據。

TNC訪問控制過程

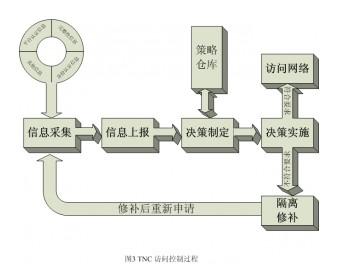

如圖3所示,TNC的訪問控制過程包括信息采集、信息上報、決策制定、決策實施、隔離修補等幾個步驟。首先,在信息采集階段AR實體要收集一些關于終端的信息,包括是否安裝反病毒軟件,是否安裝防火墻,是否給系統打補丁等一些設備完整性的信息,在圖2中完整性采集器IMC(Integrity Measurement Collectors)主要負責收集信息的工作。然后,在信息上報階段AR把這些信息通過策略實施點PEP發送給策略決策點PDP。在決策制定階段,PDP根據先前制定好的策略,根據上報的各種信息來做出決策,其中圖2中完整性分析器IMV(Integrity Measurement Verifiers)主要負責這項工作。在策略實施階段,PDP把決策結果傳達給PEP,如果檢測合格,就允許終端訪問網絡,如果檢測失敗,就讓PEP把終端進行隔離,并進行相應的修補工作,例如給終端安裝最新的補丁,或安裝防護軟件等。在修補工作完成后,終端又可以重新申請訪問網絡資源,繼續重復上面的過程。