APT攻擊的防范難度和全球四大防范策略

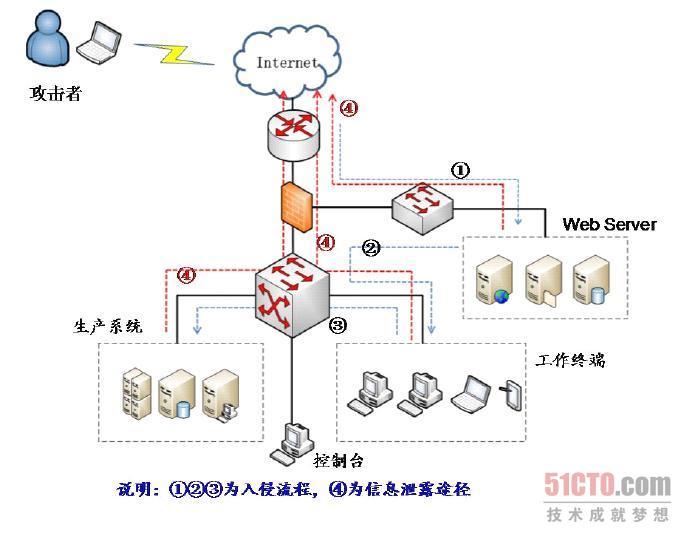

原創(chuàng)APT(AdvancedPersistentThreat),高級持續(xù)威脅,它是組織(特別是政府)或者小團體利用先進的計算機網(wǎng)絡(luò)攻擊手段對特定高價值數(shù)據(jù)目標進行長期持續(xù)性網(wǎng)絡(luò)侵害的攻擊形式。APT攻擊的原理相對于其他常見的網(wǎng)絡(luò)攻擊形式更為高級和先進,其高級性主要體現(xiàn)在APT在發(fā)動攻擊之前,需要對攻擊對象的業(yè)務(wù)流程和目標系統(tǒng)進行精確的情報收集,在收集過程中,攻擊者會主動挖掘被攻擊對象受信系統(tǒng)和應(yīng)用程序的漏洞,在這些漏洞的基礎(chǔ)上形成攻擊者所需的C&C網(wǎng)絡(luò),此種行為沒有采取任何可能觸發(fā)警報或者引起懷疑的行動,因此更接近于融入被攻擊者的系統(tǒng)或程序。有人甚至認為;APT攻擊是各種社會工程學攻擊與各類0day利用的綜合體。下圖說明了一次常見的APT攻擊的過程:

防范APT攻擊難在哪兒

APT攻擊的操縱者經(jīng)常會針對性的進行為期幾個月甚至更長時間的潛心準備,熟悉用戶網(wǎng)絡(luò)壞境,搜集應(yīng)用程序與業(yè)務(wù)流程中的安全隱患,定位關(guān)鍵信息的存儲位置與通信方式。當一切的準備就緒,攻擊者所鎖定的重要信息便會從這條秘密通道悄無聲息的轉(zhuǎn)移。

最新一次的APT攻擊效果技術(shù)試驗中,一組研究人員收集并分析了82種新電腦病毒,并在40種殺毒軟件產(chǎn)品中進行了測試。盡管這些產(chǎn)品多數(shù)都來自業(yè)內(nèi)知名廠商,但這些傳統(tǒng)模式的殺毒引擎,對于收集到的82種電腦病毒初始探測率卻不足5%,問題的產(chǎn)生源于兩方面:一方面是以代碼特征為基礎(chǔ)的,傳統(tǒng)惡意軟件探測方式已經(jīng)無法順應(yīng)時代的發(fā)展,而另一方面則是以蠕蟲、木馬、0Day漏洞為手段的攻擊形式正在向復雜性更高的APT形式過渡。

而另據(jù)某網(wǎng)絡(luò)安全技術(shù)廠商的“最新網(wǎng)絡(luò)攻擊現(xiàn)狀”報告顯示,在發(fā)生APT攻擊活動的亞洲和東歐,有184個國家都擁有內(nèi)部通信樞紐或數(shù)控服務(wù)器。攻擊期間,數(shù)控服務(wù)器以回調(diào)的方式與被感染的服務(wù)器保持聯(lián)通并被大量運行,使得攻擊者的惡意軟件下載和修改能夠躲過安全監(jiān)測,從而竊取更多的數(shù)據(jù),擴大目標組織攻擊面。

APT攻擊防范四大策略

在2013年的全球RSA大會上,APT防范再次成為熱點議題。在APT防范領(lǐng)域,國內(nèi)外廠商也展出了最優(yōu)秀的APT解決方案,他們的防范策略和解決方案可以概括為四類:

1、主機文件保護類:不管攻擊者通過何種渠道執(zhí)行攻擊文件,必須在員工的個人電腦上執(zhí)行。因此,能夠確保終端電腦的安全則可以有效防止APT攻擊。主要思路是采用白名單方法來控制個人主機上應(yīng)用程序的加載和執(zhí)行情況,從而防止惡意代碼在員工電腦上執(zhí)行。很多做終端安全的廠商就是從這個角度入手來制定APT攻擊防御方案,典型代表廠商包括國內(nèi)的金山網(wǎng)絡(luò)和國外的Bit9。

2、大數(shù)據(jù)分析檢測APT類:該類APT攻擊檢測方案并不重點檢測APT攻擊中的某個步驟,而是通過搭建企業(yè)內(nèi)部的可信文件知識庫,全面收集重要終端和服務(wù)器上的文件信息,在發(fā)現(xiàn)APT攻擊的蛛絲馬跡后,通過全面分析海量數(shù)據(jù),杜絕APT攻擊的發(fā)生,采用這類技術(shù)的典型廠商是RSA。

3、惡意代碼檢測類:該類APT解決方案其實就是檢測APT攻擊過程中的惡意代碼傳播步驟,因為大多數(shù)APT攻擊都是采用惡意代碼來攻擊員工個人電腦以進入目標網(wǎng)絡(luò),因此,惡意代碼的檢測至關(guān)重要。很多做惡意代碼檢測的安全廠商就是從惡意代碼檢測入手來制定APT攻擊檢測和防御方案的,典型代表廠商包括FireEye。

4、網(wǎng)絡(luò)入侵檢測類:就是通過網(wǎng)絡(luò)邊界處的入侵檢測系統(tǒng)來檢測APT攻擊的命令和控制通道。雖然APT攻擊中的惡意代碼變種很多,但是,惡意代碼網(wǎng)絡(luò)通信的命令和控制通信模式并不經(jīng)常變化,因此,可以采用傳統(tǒng)入侵檢測方法來檢測APT通信通道。典型代表廠商有飛塔。