史上最大DDoS攻擊的本質與防范

原創DDos攻擊在今天看來并不新鮮,近兩年來發展態勢也漸趨平緩,直至一個月前,歐洲反垃圾郵件組織Spamhaus突然遭受到高達300Gbps的大流量DDos攻擊。這一輪被認為是史上最大的DDos攻擊,讓人們警醒,原來DDos攻擊手段從未被攻擊者忽略。

這次超大流量DDos攻擊的本質是什么?為什么會在今天出現?對此類攻擊又該如何防范? 在防DDos攻擊領域耕耘多年的安全公司Arbor近日對相關問題給出了答案。

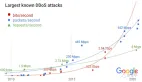

問:迄今為止,這是最大的DDoS攻擊嗎?

答:是的,而且規模比以前大得多。之前報告的(和驗證的)最大攻擊約為100Gb/秒。

問:這是一種新型的DDoS攻擊嗎?

答:不是的。此次攻擊屬于DNS反射/放大攻擊,而DNS反射/放大攻擊已存在多年了。這種類型的攻擊已被發現用來產生近年來互聯網上看到的多個最大攻擊。DNS 反射/放大攻擊利用互聯網上的DNS 基礎結構來放大攻擊能夠產生的通信量。DNS 是用于主機名到IP 地址解析的互聯網基礎設施的重要組成部分。DNS 反射/放大攻擊通過使用多個客戶端肉機(bots僵尸肉機) 將查詢發送到多個開放DNS 解析器中,從而使大量的攻擊流量從廣泛分布源中產生(在Spamhaus襲擊期間,使用了超過30K開放解析器)。

問:DNS反射/放大攻擊是如何產生的?

答:兩件事使這些類型的攻擊成為可能:服務提供商網絡缺乏入口過濾(允許流量從虛假源地址轉發);因特網上開放 DNS 解析器的數目(可從任何 IP 地址進行查詢響應)。

攻擊者必須能夠假冒目標受害人DNS 查詢的源地址。所有組織應在他們網絡的所有邊界實施 BCP38/84 反欺騙。不幸的是,在今年的Arbor全球網絡基礎設施安全報告(包含2012年) 中,僅 56.9%的調查對象表示他們目前正在他們的網絡邊緣執行 BGP 38/84。

這種攻擊的第二個關鍵組成部分是因特網上大量可用的開放DNS 解析器。目前在互聯網上預計約有 2700 萬開放DNS 解析器。

問:DNSSec(域名系統安全拓展)可幫助處理這些攻擊嗎?

答:不,DNSSec 旨在確保DNS 查詢答復的真實并且不被篡改。完全無助于DNS反射/放大攻擊,相比沒有DNSSec的情況,具有DNSSec的任何類型查詢都會生成更顯著的大量回復數據包,實施DNSSec 實際上意味著更易將攻擊放大。

問:互聯網基礎設施幾乎已經到了最大的100Gbps。如果是這樣的話,Spamhaus是如何看到300 Gbps的流量的?

答:雖然 100Gb/秒是部署在生產網絡中的最大單個物理鏈路速度,但是多個100Gb/秒物理鏈路結合在一起,就可以形成大容量邏輯鏈路。

問:如何緩解這類攻擊?

答:如果大部分服務提供商在網絡邊界執行了BCP 38/84,同時還大幅減少互聯網上開放的DNS 解析器的數目,那么就可以減小攻擊者的能力,從而降低此類較大攻擊的風險。

我們需要通過各種機制來緩解這些攻擊。我們可通過IP 篩選器列表,黑/白名單,靈活僵尸去除,和/或攻擊中合適的負載正則表達式對策來保護通過DNS 反射/放大攻擊的最終目標服務器。S/RTBH(基于源的遠程觸發黑洞)和FlowSpec(特定流過濾)也可用于緩和攻擊流量;然而,在應用這些機制時必須謹慎,因為這有可能阻止所有的流量通過利用反射攻擊的開放的DNS遞歸器。在某些情況下,這可能是最佳行動方法。選擇緩解機制和策略需依賴客觀事實。

問:其他公司可從此次攻擊得到哪些教訓?

答:目前的DDoS 威脅很復雜,由大容量攻擊和復雜應用層威脅構成。為了有效地解決我們目前看到的攻擊,保護服務可用性,企業組織需要分層的 DDoS 防御。企業組織必須具有網絡邊界解決方案,以積極地處理隱秘、復雜的應用層威脅,還必須利用基于云的服務提供商提供DDoS 保護服務,以減輕大的攻擊。理想的情況是這兩個組件一起工作并提供完整、集成、自動化的保護系統,從而使其免受DDoS 威脅的影響。

企業組織還應知道,巨大的攻擊可能超過服務提供商預設的智能緩解能力或導致服務提供商內部的通信流量堵塞 (或在其互連點),而導致重大的附加損害(影響攻擊者的非針對性服務)。在這些情況下,服務提供商可通過ACLs,S-RTBH,FlowSpec等來保護自己及客戶。

對終端客戶而言,應詢問服務提供商具備多大的智能DDoS 緩解能力;服務提供商是否已在他們的網絡上部署了BCP38/84 反欺騙系統;服務提供商是否部署了其它網絡基礎設施的當前最好實踐,如Acl (iACLs) 基礎設施和一般 TTL 安全機制 (GSTM) ;服務提供商是否已經在他們的網絡上部署了 S/RTBH 或FlowSpec。