再談內網滲透

前言:

看了@g.r0b1n文章《淺談內網滲透》抑制不住自己沖動的心情,寫一篇《再談內網滲透》,希望以后有朋友能更新《詳談內網滲透》。在我的腦子里面我始終認為,一次滲透至少要控制被滲透對象80%以上服務器才能算得上一次成功的滲透。希望朋友們能夠多提寶貴意見。正文:

我沒有內網域里面某個機器的權限,我只有一個存在漏洞的web頁面,而我的目的就利用這個存在漏洞的web入侵線上服務器,然后從IDC網絡入侵到辦公網,到了辦公網絡再入侵域控服務器,很多較大的互聯網公司IDC內網與運維網相通的,然而運維內網一般包含在辦公網絡中。

通過存在漏洞的web我成功有了一個linux服務器的shell,有了shell之后先別忙著搞,看看機器有沒有什么監控及有無收集日志(如果有監控的話,廢了半天勁找web漏洞拿到的shell被發現了。)

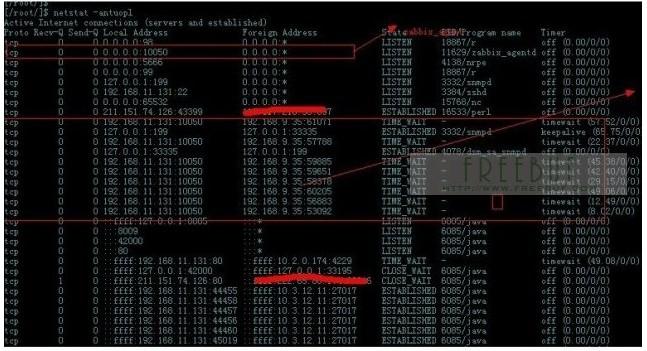

Ls -al/etc/init.d 看看這里都有一些什么東西。ip信息以及連接信息很重要,這里返回的結果決定我下面該怎么走

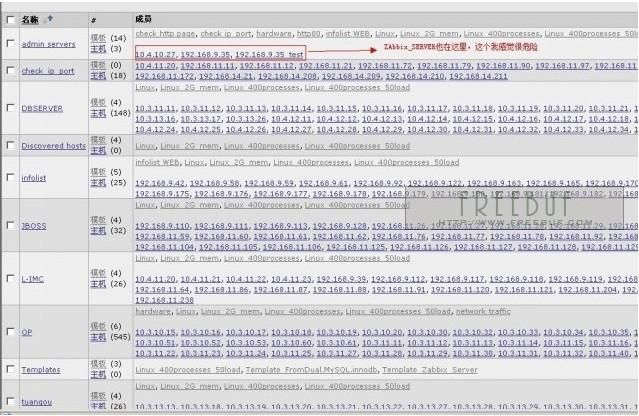

首先做一個簡單的分析,上面看來有內網和外網兩個IP,如果存在內網IP,我肯定首先去判斷一下,這個內網究竟有多大,也許你會問我怎么判斷?其實我也不知道怎么去判斷,nmap掃吧。再看看端口開放的情況,這里有10050端口,是zabbix_agent 開放端口(看到這個最捷徑的就是搞下zabbix_server)。如果沒有zabbix,可以試試找找是否有puppet ldap 之類的東西。

Zabbix 這個是個很強大的監控工具,其中system.run 模塊深受屌絲們的喜愛(反正我很喜歡),這個模塊可以執行任意命令。Puppet 話說這個是一個管理配置文件的工具,但是其也可以執行任意命令(很多人喜歡用它來同步root密碼)。Ldap 這玩意相當于windows的AD,當然還有其他的,我就不一一舉例了。

我的列子里面既然出現了zabbix,那么我就順著搞zabbix_server的路子走下去。首先看看zabbix的配置文件,zabbix_server的ip就在配置文件里面(當然出來的IP也有可能是zabbix_proxy)確定zabbix web頁面IP,運氣好的話zabbix默認密碼沒有改,你就不用費那么大的勁了,直接登錄添加一個監控項來執行我們的任意命令或者你也可以想辦法獲取zabbix_server的權限,如何獲得權限,這是一個很復雜的過程,還得看具體情況;你可以解密你已有權限的這個服務器的shadow文件,你也可以裝鍵盤記錄。

這里提醒一句:

這里收集的任何密碼保存起來,后面會很有用。

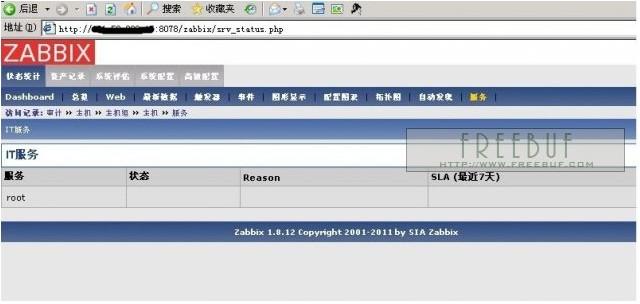

屌絲運氣比較好,zabbix默認密碼沒有改,我可以直接登錄:

下面是一個比較驚喜的畫面:

至此線上的服務器我也算基本上控制了。下面是應該向辦公網出發。到這里看last記錄比較重要,連接服務器的IP不會是別人,肯定是來自公司,當然也有可能是外網,如果last記錄顯示的全部都是外網IP,你可以去找一個只有內網IP的服務器看last記錄。確定辦公網的IP段之后,接下來做的一件事情,我認為比較有意義,找一個與辦公網相通的服務器做一個代理,具體可參照這里。辦公網顯然windows居多,沒有這個代理干起活來還真不方便。

接下來掃描辦公網IP段的端口,我首先會掃描1433端口,因為IT網絡很多東西需要用到 sql server 數據庫(當然還有很多其他端口都可以嘗試),在掃描弱口令的時候就不要使用常規字典,常規字典成功率不會很高,可以用之前提到的收集來的密碼做字典,也可以自己再加點字典。其實wooyun有一個非常完整的例子。

拿到第一臺內網的windows服務器權限之后,還是提醒眾屌絲們,別著急連上去,看看上面的服務,進程,計劃任務 有沒有什么登錄監控,連接監控之類的東西,到這里被對方發現,前功盡棄,你會更蛋疼。得到一臺內網windows服務器之后,首先要確定域的位置,及一些加域服務器的ip。我的思路是,域控服務器可能沒有我們想象中的那么薄弱,我們可以找一個加了域的服務器下手(注意這里是服務器不是個人PC哦)要是域管理員也在線,那不是很方便就能得到域控服務器了嘛。確定完這些信息,任何一個密碼收集起來保存好,包括登陸密碼,怎么獲得可以參照淺談內網滲透一文。

接下來向目標出發,你可以嘗試各種辦法,可根據自己收集的相關密碼去嘗試各種登陸,這里要提的是處于內網的web一般比較薄弱,可以從web入手。

很不幸,我掃到了一個加域服務器sql server 弱口令,這個弱口令正是在我收集的密碼當中,而且我進到服務器之后域管理員也在線處于斷開狀態,不用想太多,開個shift后門直接切過去,然后你想要的域控服務器就是你的了。

除此之外,有一個東西我覺得是非常好用的,無論是在辦公網絡還是IDC網絡,遠程管理默認密碼,這樣的東西因為完全處于內網再加上比較懶的緣故,很少有人記得去改默認密碼(不管你信不信,反正我是信了,但是這里有一個弊端就是要重啟服務器才能獲得權限,如果是windows的話,還得要一個PE),*重啟有風險,操作需謹慎*

后記:

拿到郁控服務器之后,不妨dump所有域成員的hash出來,可參照這里。有了這些,可以登錄郵箱,很多信息都在郵箱里面的。