桌面文件:通過企業(yè)權(quán)限管理防止數(shù)據(jù)丟失

我白天的任務是在一家生產(chǎn)白名單應用程序的公司上班,這種應用程序會完全顛倒保護您計算機的常規(guī)安全性方法。本月我希望介紹保護安全的另一種方法(或許也是非常規(guī)的方法)— 企業(yè)權(quán)限管理,以及它為什么會成為真正保護機密信息的唯一途徑。

在本年度的舊金山 RSA 會議中,我走在展覽會場四處比較各家供應商提供的軟件,我不禁感到相當困惑。幾乎所有會場上的供應商都在銷售被動型(而非主動型)安全性解決方案。讓我來解釋一下,當您建造建筑物時,會在門窗上加上鎖來保護它。如果您希望更安全一點,會安裝報警系統(tǒng)。如果需要更安全呢?修建圍墻。保障建筑物的安全,不是舍棄鎖、報警系統(tǒng)和圍墻,而只雇用一兩名警衛(wèi)四處巡察。這本身并不會提供任何保障。

其他資源

2007 Microsoft Office System 中的信息權(quán)限管理

office.microsoft.com/en-us/help/HA101029181033.aspx

Windows SharePoint Services 中的信息權(quán)限管理

msdn.microsoft.com/library/ms458245

Windows 權(quán)限管理服務

microsoft.com/windowsserver2003/technologies/rightsmgmt

Windows Server 2003 權(quán)限管理服務

technet2.microsoft.com/windowsserver/en/technologies/featured/rms/default.mspx

RMS:保護您的資產(chǎn)

blogs.technet.com/rmssupp/default.aspx

Windows Rights Management Services 合作伙伴

microsoft.com/windowsserver2003/partners/rmspartners.mspx

考慮數(shù)據(jù)丟失防御措施

下面是一個更真實的例子。我有很多客戶問到如何封閉 USB 端口來防止信息從公司泄漏(在我們消除了入站威脅的顧慮之后)。但事實是,嘗試阻止數(shù)據(jù)通過端口本身根本不會提供任何保護。事實上,這就像建筑物不采取任何保護措施,只雇用警衛(wèi)一樣。當然,他很盡職,但他不可能同時巡視每個出入口。因此,在這兩種情形中,都選擇錯了執(zhí)行任務的工具。

封閉訪問端口(還有嘗試幫助您掃描或保護 UNC 共享安全、進行狀態(tài)數(shù)據(jù)包檢查,或進行任何其他類型的檢查的所有其他解決方案)的問題在于它們都是被動的做法。它們?nèi)际窃跀?shù)據(jù)從公司泄露時嘗試攔截數(shù)據(jù),但那時,為時已晚。

這讓我想到以前曾在 Microsoft 發(fā)生的情形(而且我肯定您一定也有所耳聞)。在 Microsoft Office 推出信息權(quán)限管理 (IRM) 以及 Windows 推出權(quán)限管理服務 (RMS) 之前的時代,任何有趣的電子郵件(即便是清楚地標記為機密)都會在每天工作結(jié)束時轉(zhuǎn)發(fā)給媒體。遺憾的是,策略、嚴厲的命令、數(shù)據(jù)包檢查、共享安全性,甚至是威脅終止,起的作用都很有限。有時候需要采取更多行動 — 而這可能正是 Microsoft 所推出的權(quán)限管理技術派上用場的地方,它可以幫您保護 Office 內(nèi)容。我現(xiàn)在是 IRM 和 RMS 的忠實用戶,我開始將它們尊為安全性解決方案,而不只是審核、監(jiān)視或符合性技術。

在保護 Office 內(nèi)容方面,IRM/RMS 與使用常規(guī)密碼保護相比,有什么優(yōu)點?

有些暴力機制可入侵 Office 文檔所使用的密碼保護。

進行常規(guī)密碼保護的內(nèi)容與采用 IRM/RMS 保護的文檔加密的方式不同。

IRM 和 RMS 會在 Windows 內(nèi)結(jié)合起來以最低的級別保護內(nèi)容。

通過使用 IRM/RMS,您可以通過非常精確的訪問控制來保護內(nèi)容,這些訪問控制會分配給 Active Directory 帳戶。

但 IRM 和 RMS 到底是什么?這些技術最先隨 Microsoft Office 2003 發(fā)布,它們會加密文檔并控制對內(nèi)容本身的訪問,從而保護存儲在 Office 文檔中的知識資產(chǎn),包括通過 Microsoft Outlook、Outlook Mobile Access,以及通過 Internet Explorer 的 Outlook Web Access 閱讀的電子郵件。

大多數(shù) Office 文檔類型(包括新的基于 XML 的文檔)以及電子郵件都可以加密,除 .msg 文件(常常附加到其他電子郵件中的電子郵件)之外。(請訪問 office.microsoft.com/en-us/help/HA101029181033.aspx 以查看可通過 IRM 管理的文件類型的完整列表。)文檔在由該文檔的創(chuàng)建者授權(quán)用戶打開之前不會解密。

IRM 基本上是權(quán)限管理前端,通過啟用 RMS 的應用程序公開,而 RMS 是后端。RMS 服務器控制用來標識已授予用戶的權(quán)限的信息,并會驗證這些用戶的憑據(jù)。啟用 RMS 應用程序中的 IRM 組件可允許您設置和管理這些權(quán)限。IRM 和 RMS 一起使用,允許授權(quán)用戶閱讀、更改文檔,或執(zhí)行完整的編輯控制權(quán)(具體取決于分配的權(quán)限)。

當授權(quán)用戶通過 Office 應用程序打開受 IRM 保護的內(nèi)容時,該內(nèi)容會被解密,并且可在該應用程序中閱讀或編輯。請記住,雖然 IRM 和 RMS 的目的是保護信息的安全,但總可能會有一心想要搞破壞的用戶。如果用戶選擇使用“模擬漏洞”(一種數(shù)碼相機或其他屏幕捕獲軟件,甚至可以是手動重新鍵入重要信息),則 IRM 對保護信息的作用不大。不過,對于大多數(shù)情形,它可以算是相當強大的安全性措施。#p#

權(quán)限管理的構(gòu)建塊

Microsoft 權(quán)限管理解決方案包含四個組件,我會詳細介紹全部內(nèi)容。我還會簡要介紹 RMS SDK 和有用的 RMS Toolkit。第一個是內(nèi)置組件,而其他組件則可從 microsoft.com/windowsserver2003/technologies/rightsmgmt 下載獲得。

信息權(quán)限管理內(nèi)置到 Microsoft Office 2003 和 2007 Office System(以及通過 Windows Mobile 6x 提供的 Outlook、Excel、Word 和 PowerPoint 的移動版本)的組件,允許用戶將權(quán)限分配給 Word 文檔、Excel 工作簿、PowerPoint 演示文稿、InfoPath 表單、Outlook 電子郵件,以及 XML 文件規(guī)范 (.xps) 文件,從而允許或阻止這些文件的收件人轉(zhuǎn)發(fā)、復制、修改、打印、傳真、剪貼和使用 Print Screen 鍵。您可以按用戶或按文檔來設置這些權(quán)限。

在 Active Directory 環(huán)境中,您還可以為組設置權(quán)限,如果您的組織使用 Microsoft Office SharePoint Server 2007,還可以設置庫上的權(quán)限(請注意,從技術上講,內(nèi)容存儲到 SharePoint 中時會被解密,然后在提供給用戶時重新加密)。除非設置為過期,否則無論何時何地發(fā)送該文檔,它都會一直保留 IRM 權(quán)限。

Apple Macintosh 的 Office 版本并不提供 IRM,但有幾種方法可使 Mac 用戶利用受 RMS 保護的內(nèi)容。有關詳細信息,請參閱下個月的專欄。

權(quán)限管理服務(服務器)在 Windows Server 2003 中提供,而在 Windows Server 2008 中作為角色提供。RMS 服務器是 Microsoft 企業(yè)權(quán)限管理的核心。它負責對受信任實體(用戶、客戶端計算機和服務器)進行認證、定義和發(fā)布使用權(quán)限和條件,注冊服務器和用戶,授權(quán)對受保護信息的訪問,以及提供必要的管理功能以允許授權(quán)用戶訪問權(quán)限受保護的信息。

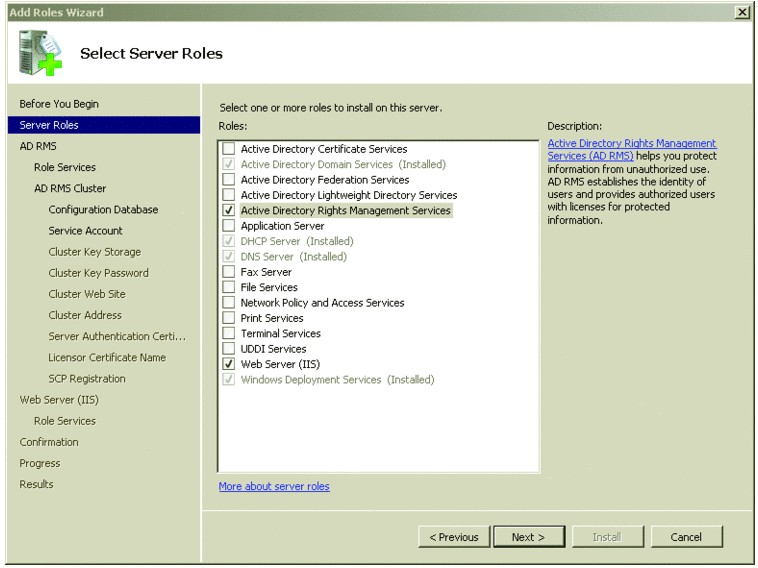

圖 1 顯示了允許您在 Windows Server 2008 系統(tǒng)上安裝 RMS 角色的服務器管理器屏幕。雖然 RMS 需要很多依賴項,但向?qū)笇鸩酵瓿烧麄€過程,安裝所有依賴項。

圖 1 選擇權(quán)限管理服務服務器角色(單擊可獲得大圖)

RMS 服務器角色(在 Windows Server 2003 或 Windows Server 2008 上)所需的服務器系統(tǒng)需要:

Microsoft Message Queue Server (MSMQ)

啟用 ASP.NET 的 IIS

Active Directory

SQL Server Enterprise Edition(適用于生產(chǎn)環(huán)境)、Microsoft SQL 桌面引擎 (MSDE) 或 SQL Server Express(很適用于測試環(huán)境)

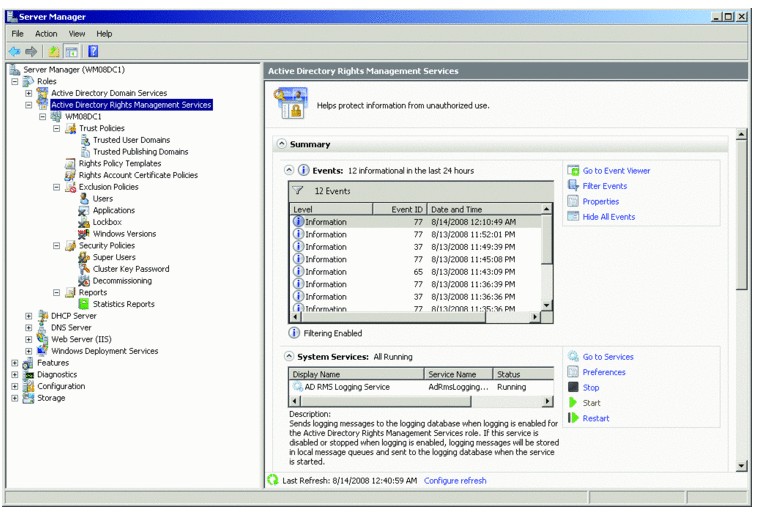

如前所述,即使您沒有安裝這些組件,系統(tǒng)還是會在 Windows Server 2008 上的安裝過程中為您進行配置。對于生產(chǎn)實施,您的服務器需要具有有效的 SSL 數(shù)字證書,以便 RMS 能夠適當維護客戶端與服務器之間的安全性。然而,若是用于測試,RMS 可在安裝角色時提供測試證書。圖 2 顯示了 RMS 控制臺在 Windows Server 2008 下運行的情形。

圖 2 RMS 控制臺(單擊可獲得大圖)

權(quán)限管理服務(客戶端)它允許啟用 RMS 的應用程序與 RMS 服務器一起使用,以便發(fā)布和使用受到權(quán)限保護的內(nèi)容。此客戶端內(nèi)置到 Windows Vista 和 Windows Server 2008 中,而對于舊版的 Windows,可下載和安裝此客戶端,進而為這些操作系統(tǒng)提供 RMS 的功能。

如果您正在構(gòu)建自己的企業(yè)部署,可能會想要通過新的系統(tǒng)、組策略或 System Center Configuration Manager (SCCM) 來部署 RMS 客戶端,而不是讓用戶手動進行部署。

適用于 Internet Explorer 的權(quán)限管理加載項對于 Internet Explorer 6.0 及之后的版本,它允許您從 Internet Explorer 中查看受權(quán)限保護的內(nèi)容。

RMS SDK 允許開發(fā)人員使用基于 SOAP 的權(quán)限管理服務 API 構(gòu)建他們自己的應用程序,以保護自定義的內(nèi)容。

RMS Toolkit 您可能會像我一樣發(fā)現(xiàn),RMS Toolkit 在部署您自己的 RMS 基礎結(jié)構(gòu)及對其進行故障排除方面極為有用。此工具包中包含許多便捷的程序,可幫助您確保 RMS 系統(tǒng)正常工作。請注意,RMS Toolkit 事實上并不屬于 RMS 的一部分,也因此 Microsoft 沒有正式支持它。#p#

它如何工作?

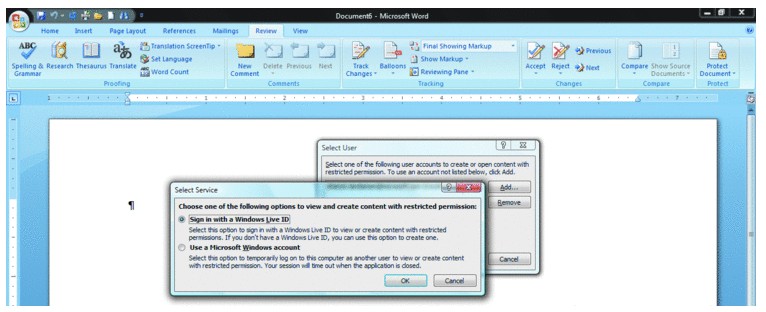

當您在 Word 2007 中的“審閱”選項卡下單擊“保護文檔”,或在 Excel 2007 中單擊“保護工作簿”,使用 RMS 保護文檔時,您必須指定要用作為該文檔作者的帳戶 — 具備文檔擁有權(quán)特權(quán)的帳戶。此帳戶理論上應該是 Active Directory 帳戶,不過 RMS 允許您使用試用版的 Windows Live 帳戶(您不應該將此帳戶用于實際的生產(chǎn)系統(tǒng))。

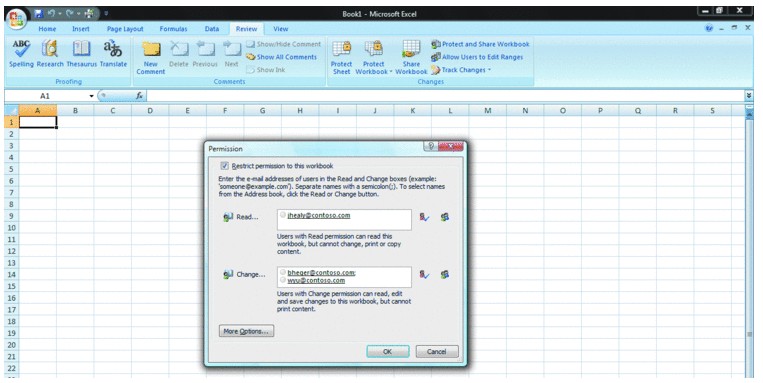

當您通過帳戶驗證之后(請參見圖 3),便可指定該帳戶或?qū)⒃搸籼砑訛樗姓摺H缓螅梢匝杆贋槟M鋼碛袡?quán)限讀取或更改您保護的文檔的用戶指定高級權(quán)限或更具體的權(quán)限(請參見圖 4)。

圖 3 指定要使用的帳戶(單擊可獲得大圖)

圖 4 設置權(quán)限(單擊可獲得大圖)

您現(xiàn)在已經(jīng)將文檔保護起來了,因此,任何嘗試打開此文檔的用戶都必須提供憑據(jù)才能打開。此外,也會強制該用戶享有文檔所有者所定義的權(quán)限。

RMS 使用 IIS 和 ASP.NET 來對打開文檔的任一用戶進行身份驗證,以驗證他的標識和訪問權(quán)限,并同時將此信息返回 RMS 客戶端和 Office 中的 IRM 基礎結(jié)構(gòu)。根據(jù) Active Directory 和 RMS 服務器所定義的權(quán)利,最終用戶會獲得文檔的完整或有限訪問權(quán)限,或者不會獲得任何訪問權(quán)限。

RMS 使用一個依賴 XrML(可擴展權(quán)限管理語言)的基礎結(jié)構(gòu)來描述受 IRM 保護的內(nèi)容的最終用戶所擁有的權(quán)限。事實上,這些權(quán)限包含在 XrML 許可證中,該許可證可附加到數(shù)字內(nèi)容中,因而可持續(xù)存在。因為 XrML 是一種標準,所以其他希望以類似方式保護內(nèi)容的應用程序也可以使用這種語言。您可以在 xrml.org 中查看更多詳細信息。

在哪些地方存在漏洞?

如上所述,RMS 和 IRM 并不是百毒不侵,如果惡意的“授權(quán)”用戶一心想要入侵受 IRM 保護的內(nèi)容,只要花些功夫就能辦到。

并且,內(nèi)容可能也很容易受到惡意代碼和以非標準方式運行的屏幕捕獲軟件中途攔截。雖然 RMS 努力嘗試預防屏幕捕獲及未授權(quán)的剪貼行為,但它的功能仍很有限。我看過一些嘗試超越 IRM 和 RMS,保護更多內(nèi)容類型的解決方案。若要了解其他 ISV 構(gòu)建 RMS 的解決方案,請參閱 microsoft.com/windowsserver2003/partners/rmspartners.mspx。

我認為企業(yè)權(quán)限管理是真正保護如今系統(tǒng)上“非靜止”內(nèi)容唯一合理的方法。如果您看一下如今受到入侵的內(nèi)容類型(電子郵件、Office 文檔等),可以看出其中大多數(shù)都可以輕易通過 IRM 和 RMS 加以保護,但情況并非如此。雖然 Windows Vista 中的完整卷加密技術(如 BitLocker)使您可以保護靜止數(shù)據(jù)的安全,并且在系統(tǒng)遭到入侵的情況下一般都能持續(xù)保護它的安全,但它們并不能保護共享上、電子郵件服務器上,或是 SharePoint 服務器上的內(nèi)容。

由于內(nèi)容一般“在外”不能受到保護,因此解決方案也演變成嘗試跟蹤內(nèi)容,并將它消除。IRM 與 RMS 是專門為了插入到 Active Directory、Exchange、Office 和 Windows 中而設計 — 因此,不需要多少培訓,特別是對實際使用內(nèi)容的最終用戶 — 而它們所能提供的保護是無限的。有關詳細信息,請參閱“其他資源”邊欄。

是否希望保護您的資產(chǎn)?

您的組織是否已采用 RMS 和 IRM?請您將對 RMS 和 IRM 的想法與我分享 — 我希望了解一些讀者部署(或尚未部署)RMS 和 IRM 的方法和理由,或是您是否確信該組織已通過其他機制的保護來防止數(shù)據(jù)丟失。