探秘遠程管理Windows2008服務器新功能

基于安全和新的應用需求,Server 2008已然成為炙手可熱的企業服務器平臺。平臺的遷移帶來了服務器遠程管理方式的變化,Server 2008讓我們有了更多的選擇。在Server 2008中新增的一項功能Terminal Services Gateway(TS Gateway,遠程服務網關),利用它遠程客戶端可通過HTTPS安全地建立與服務器的遠程會話。

1、為什么選擇TS Gateway通道?

不管在遠程服務器上進行遠程管理,還是要遠程運行程序,在把這些資源暴露到Internet時,都會有潛在的安全風險。

(1).遠程桌面不夠安全靈活

管理員比較熟悉的“遠程桌面”方式是在防火墻上打開TCP端口3389,將從Internet客戶端上發來的請求轉發給本地網絡中TS服務器的IP地址。不過,直接向Internet開啟TCP 3389端口可能會導致安全風險。而且如果你要將多于一臺服務器發布到Internet,我們還需要多個公網IP地址。

(2).VPN方式不夠方便

VPN也是遠程管理的一種方式,它要求遠程用戶在使用RDP訪問服務器之前先建立一個VPN連接。盡管這種方案更安全,同時也更靈活,但有時候也可能并不太方便。因為許多公共Internet AP(Access Point)并沒有開啟PPTP或L2TP通信端口。出差的用戶一般是通過酒店的網絡來訪問Internet的,而這種網絡有一些也無法初始化VPN連接。

(3).TS Gateway安全而且通用

Windows Server 2008中的TS Gateway解決了這個問題。它把RDP封裝在HTTPS中(也稱為RDP over HTTPS),用戶可以通過HTTPS的端口TCP 443連接到TS Gateway服務器。TS Gateway對客戶端進行身份驗證,從HTTPS中解壓RDP,然后在端口3389上把連接轉發到目標

資源。通過TS Gateway,客戶端只需要訪問端口443即可建立一個安全的RDP會話。除了只需要使用一個端口,RDP over HTTPS還支持只允許HTTP和HTTPS出站通信的代理服務器。我們只需要一個外網公共IP地址,通過這個IP地址即可發布TS Gateway服務器。而且,我們可以在TS Gateway上對用戶先進行身份驗證,然后根據驗證的結果允許或阻止用戶訪問本地網絡中的某臺(或所有)計算機。

2、遠程管理Windows2008服務器,配置TS Gateway

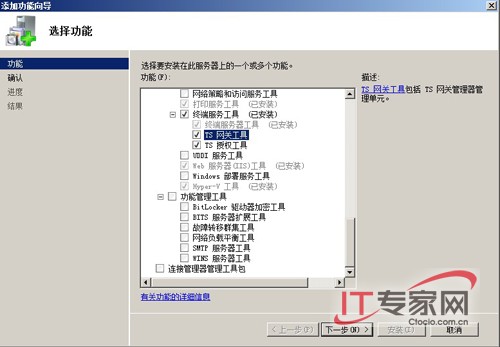

(1).安裝TS Gateway

在把服務器配置為一臺TS Gateway之前,我們必須把TS Gateway服務添加到操作系統上。在Windows Server 2008服務器上,依次打開“管理工具”→“服務器管理”,啟動“添加角色”向導。在“遠程服務”角色下找到“TS Gateway服務”,選中它。添加TS Gateway服務的同時,會自動添加一些其它必需的服務和功能,例如網絡策略服務器、

Microsoft IIS以及RPC-over-—HTTP代理服務器。向導會問你是否要配置一個SSL(Secu re Socket Layer,安全套接字層)證書,遠程服務策略以及網絡策略服務器,不過筆者建議可以稍后再做這些配置(本文稍后會介紹這些配置)。完成向導之后,管理工具的遠程服務下面會多出一個TS Gateway管理器。

(圖1)

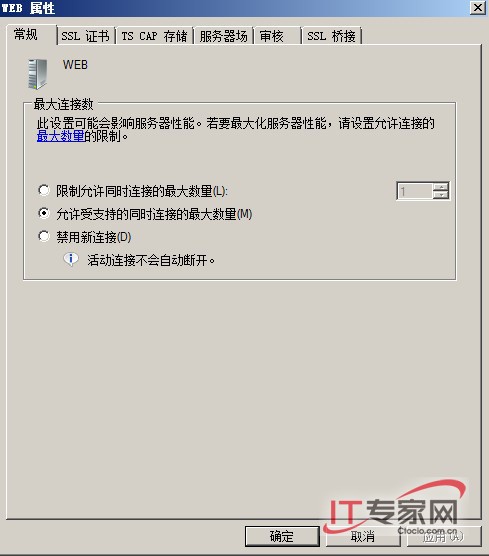

(2).配置連接數

打開TS Gateway管理器,找到我們要配置為TS Gateway的服務器,打開它的屬性對話框。在“常規”選項卡上,可以限制TS Gateway的同時連接數,或完全禁用新的連接。默認是允許支持的最大連接數,如果沒有特殊原因, 保留默認值即可。

(圖2)

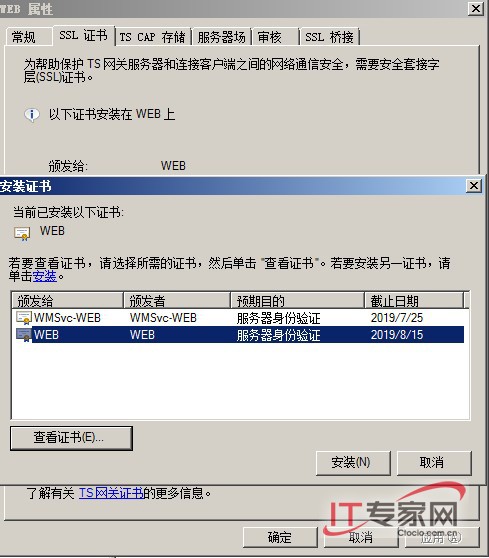

(3).配置SSL證書

“SSL證書”選項卡上有一個必須要配置的選項。默認設置下,TS客戶端和TS Gateway服務器之間在lnternet上通信時會使用TLS 1.0(Transport Layer Security,傳輸層安全)來加密通信。要使用加密,必須在TS Gateway服務器上選擇恰當的計算機證書。證書的目的是進行服務器身份驗證,可以由本地證書管理中心(CA)發布。證書必須要有一個與TS

Gatewayf服務器DNS名稱一致的主題名稱值—— DNS名稱即用戶連接到服務器時使用的名稱(例如,tsg.domain.com),否則就會無法連接。

需要注意的是:不能用MMC證書管理單元中的標準證書請求向導來請求證書。這個向導只能發布那些本機名稱的證書,而這里我們要的是公共名稱,公共名稱通常和本機名稱是不一樣的。如果你有一個在線的CA,你可以用certreq.exe工具來準備證書請求。或者,如果你不喜歡基于命令行的工具,也可以用IIS管理器中的一個向導來請求證書。按照以下步驟操作:打開IIS管理器,點擊服務器名稱,在右方的面板中點擊“服務器證書”。選擇“創建域證書” 選項,在“常規名稱”一欄輸入TS Gateway的DNS名稱。然后就可以自動發布和安裝這個證書。

如果可能的話,最好的方案是使用一個商業證書,因為大多數客戶端默認都可能會信任它。從商業CA獲取了證書之后,你可以使用MMC的證書管理單元將它導入。證書安裝在TS Gateway計算機的個人目錄下之后,就可以使用TS Gateway計算機屬性對話框的“SSL證書” 選項卡進行配置以啟用證書。點擊“為SSL加密選擇現有證書(建議)”,然后點擊“瀏覽證書”選擇該證書即可。

(圖3)

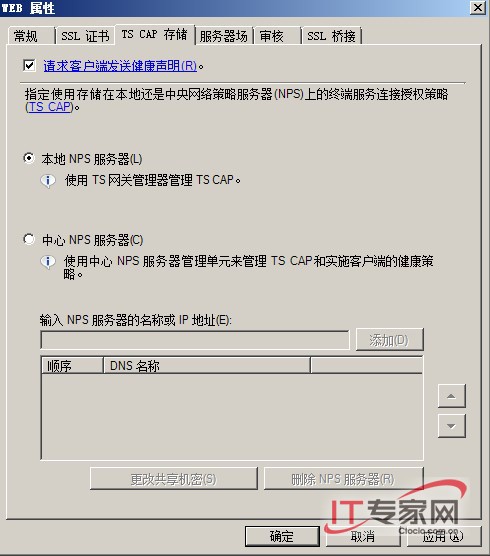

(4).配置連接身份驗證策略

使用“TS CAP 存儲”選項卡配置連接身份驗證策略。由于TS Gateway使用了網絡策略服務器來控制客戶端的訪問,通過TS Gateway管理器創建的所有策略實際上都會在網

絡策略服務器上創建。在這個選項卡上,你還可以啟用一個選項:如果配置了網絡訪問保護(Network Access Protection,NAP),就要求客戶端在進行連接之前必須聲明自己處于健康狀態。就本文來說,選擇本地的網絡策略服務器就可以了,不要選中要求客戶端聲明自己處于健康狀態的這個選項。

(圖4)

(5).其他配置項

“服務器場”選項卡可以將多臺TS Gateway分組,創建一個服務器場,提高TS Gateway服務的可用性。不能在這里配置網絡負載均衡(Network Load Balance,NLB),而必須在Windows中配置它。不過配置好NLB之后,你可以使用“服務器場”選項卡向服務器場添加NLB成員。

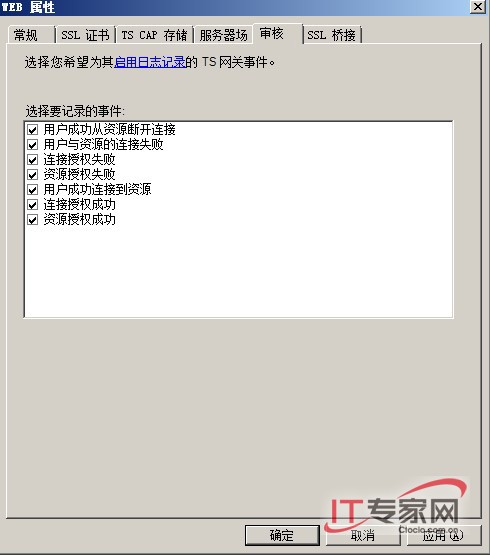

“審核”選項卡可以配置TS Gateway的日志選項。只需要點擊你想記錄日志的事件即可。TS Gateway服務器事件在MMC事件查看器管理單元中顯示在“應用程序和服務日志\Microsoft\Windows\TerminalServices-Gateway”下。筆者建議大家選定所有可用的選項。

(圖5)

“SSL橋接”選項卡,我們可以在這配置Microsoft ISA Server或其它SSL橋接兼容設備連接到TS Gateway的方式。“SSL橋接”選項卡上唯一的一個選項就是:使用HTTP5-HTTP橋接,默認并未被選中,意即使用HTTPS-HTTPS(或SSL)橋接,在客戶端通過lSA Server連接到TS Gateway時維持加密狀態。使用這種配置時,ISA Server會終止從客戶端發起的SSL會話,對用戶進行預認證(如果偵聽器已經配置為如此),監控包,與TS Gateway服務器建立一個新的SSL會話,并使用最高安全性。要使客戶端能通過TS Gateway的公共名稱建立SSL會話,ISA Server上的證書必須和TS Gateway服務器的一樣。

#p#

3、遠程管理Windows2008服務器,配置TS Gateway策略

配置好服務器屬性之后,必須創建“連接身份驗證策略” 和“資源身份驗證策略”。默認情況下,TS Gateway沒有策略,在沒有定義至少一種策略之前,TS Gateway無法正常工作。在連接身份驗證策略中,可以設置允許通過TS Gateway訪問的用戶或組、身份驗證方法(智能卡或密碼),以及RDP設備重定向選項。資源身份驗證策略則可以指定那些可以通過TS Gateway訪問的主機。

(1).連接身份驗證策略

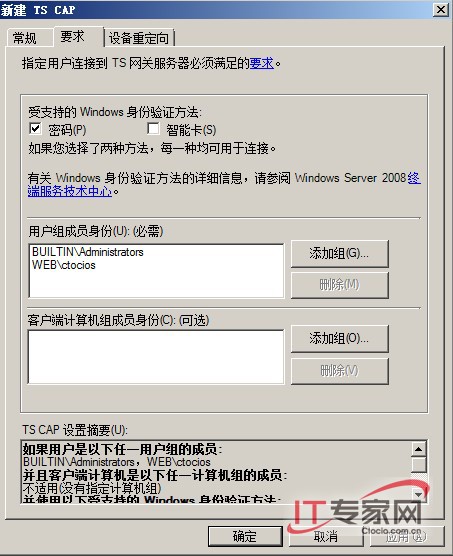

在TS Gateway管理器的左面板上,找到“策略”下的“連接身份驗證策略”節點,點擊右鍵,選擇“以自定義方式創建新策略(不使用向導)”選項。在彈出對話框的“常規”選項卡中,輸入策略的名稱。切換到“需求”選項卡,選擇允許連接到TS Gateway的用戶和計算機組。必須添加至少一個用戶組(本地組或AD組)。注意,添加組后,這個組只能連接到TS Gateway;而并沒有把該組授權為可以通過TS Gateway連接到其它主機。如果你想限制用戶只能從指定的計算機上進行連接,你也可以添加一個或多個計算機組。在“需求”選項卡上,還可以選擇一個或多個身份驗證模式(密碼和/或智能卡)。

(圖6)

無論從安全還是功能方面來說,“設備重定向” 選項卡上的選項都很有用。在遠程計算機上可以啟用所有設備的重定向,也可以全部禁用, 或者有選擇性地禁用某幾種設備。由于RDP設備重定向可能會導致一些潛在的安全風險,因此限制重定向是比較明智的。可以根據不同的用戶組和身份驗證方法,為它們配置多個不同設備重定向權限的連接身份驗證策略。例如,對于管理員組的策略,可以強制要求他們使用智能卡進行身份驗證,允許所有設備重定向;而對于普通用戶,則允許他們使用密碼進行身份驗證,但限制設備重定向。記住一點,TS Gateway應用連接身份驗證策略的順序和RRAS應用策略的順序是一致的。

(2).資源身份驗證策略

在TS Gateway管理器的左方面板上,找到“策略”下的“資源身份驗證策略”節點,點擊右鍵,選擇“創建新策略(自定義 在彈出對話框的“常規”選項卡中,輸入策略名稱和說明。切換到“用戶組”選項卡,選擇一個或多個用戶組(本地組或AD組)注意你在這里指定的用戶組和之前在連接身份驗證策略中指定的并不一定要一樣,因為這里的組是用于控制資源訪問權限的,而不僅僅是針對TS Gateway的。

切換到“計算機組”選項卡,這是配置資源身份驗證策略時最重要的選項。在這里指定計算機組,注意你在“用戶組”選項卡指定的用戶組必須有權限訪問這里的計算機組。你有三個選擇。首先可以從AD選擇一個現有的計算機組。你也可以選擇一個TS Gateway的計算機組。(選擇它,然后點擊“瀏覽”,你可以輸入計算機的Domain Name或IP地址來創建這個組)或者,還可以選擇允許訪問所有內部計算機,如果你只有一個資源身份驗證策略時,使用這種方式是很有用的。和連接身份驗證策略類似,為不同的資源創建不同的資源身份驗證策略也是一種好方法。

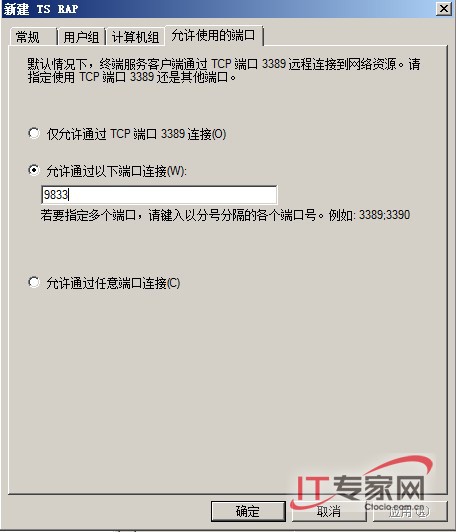

在“允許的端口”選項卡上,可以配置RDP會話使用的端口。默認是TCP端口3389,你可以配置為其它任何可用的端口,不過我并不建議這樣做。端口3389是公認的RDP端口。如果你想通過隱藏端口的方法來提高安全性,你可以把默認值修改為其它端口。

(圖7)

4、遠程管理Windows2008服務器,部署TS Gateway

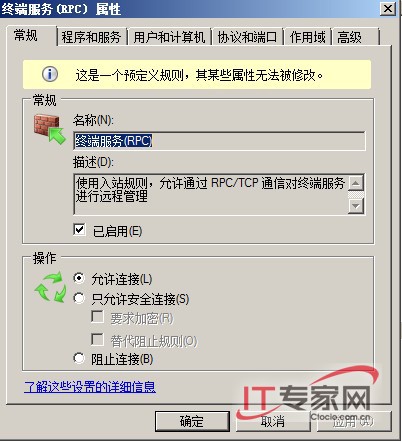

配置好TS Gateway和策略之后,必須正確地部署服務器。如果你使用的是普通的防火墻,你應該把TS Gateway服務器放在DMZ區,在面向Internet的防火墻和TS Gateway服務器之間開啟TCP端口443,在TS Gateway和面向內部網絡的防火墻問開啟TCP端口3389。注意TS Gateway服務器必須是一個域成員,因此在面向內部網絡的防火墻上可能還需要一些其它的端口。

(圖8)

如果你使用的是ISA Server 2006或ISA Server 2004,可以把TS Gateway服務器放在本地網絡,然后再通過ISA Server把它發布出去,這樣做已經比較安全了。這種情況下,你必須把證書從TS Gateway復制到ISA Server上,你還可以配置HTTPS橋接。除了配置防火墻以外,還要在公共DNS上創建一個主機記錄,主機名要用TS Gateway服務器的名稱(這個名稱還要和證書的主題名一致),IP地址則是TS Gateway的IP。

5、配置TS客戶端

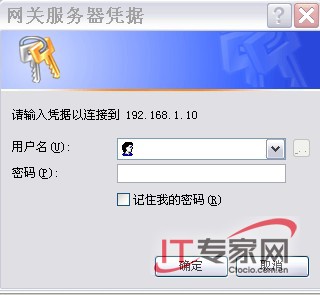

要使用TS Gateway,客戶端上必須安裝遠程桌面連接6.O,大家可從如下地址下載并安裝(http://support.microsoft.com/kb/925876)。安裝完成后打開RDP客戶端軟件,輸入要連接計算機的本地DNS名稱,點擊“高級”→“設置”,對TS Gateway相關的選項進行配置。默認值是自動檢測TS Gateway設置,如果這些設置是由組策略強制分發的,這樣設置就夠了。或者,你也可以手工輸入TS Gateway服務器的公共名稱。你還可以選擇在連接本地IP地址時繞開TS Gateway,這樣當用戶不管在LAN還是Internet,都會使用同一種方式進行RDP連接。你也可以選擇不使用TS Gateway。配置好這些選項,點擊“連接”, 首先會看到一個TS Gateway的驗證對話框,然后還要進行遠程主機的身份驗證。如果兩個驗證都通過了,就可以開始RDP會話了。

(圖9)

【編輯推薦】