冠群金辰一周病毒報告2月21日:病毒趁IE漏洞大肆傳播

本周病毒情況如下:總體上未發現嚴重危害的新型病毒,病毒數量相比前一周基本持平。 最常見病毒仍然以游戲盜號類木馬為主,但需要注意的是:

在18日左右,公網已經出現針對微軟剛剛發布的IE7安全漏洞MS09-002的病毒,它們主要以掛馬方式出現。目前捕獲的主要是JS/CVE-2009-0075!exploit 和 Win32/Shudor.A,前者主要是掛馬的腳本代碼,后者是夾帶的木馬程序(也可更換為其他任意病毒程序)。

在此提醒廣大IE7的用戶及時安裝此系統補丁(MS09-002)。

實際上,此補丁包含在12日左右微軟發布的2009年2月安全公告中。本次安全公告包含四個更新,分別影響Windows,IE,Exchange,SQL和Office。 安全公告的四個更新中有兩個為嚴重級別,兩個為重要級別。

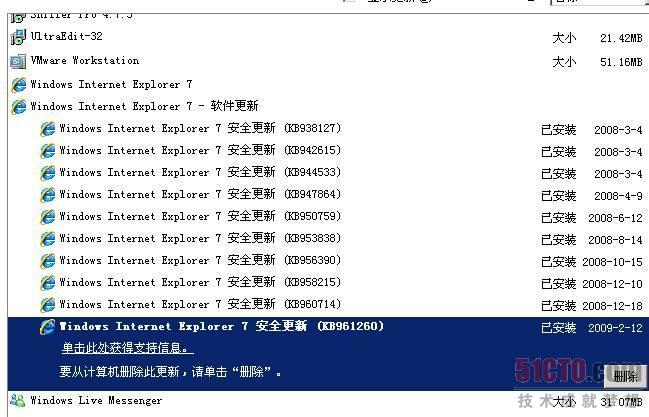

對于普通IE7(IE6的系統不受此漏洞影響)用戶,可自己檢查是否已經安裝了補丁,方法如下:

進入 控制面板-〉添加刪除程序-〉選擇“顯示更新”,如果查到(KB961260)則您已經安裝了此補丁。

|

| 圖1 |

如果未安裝,建議您立即到微軟網站下載安裝:

http://support.microsoft.com/kb/961260

本周的一些常見病毒:

JS/CVE-2009-0075!exploit

利用ms09-002漏洞的腳本掛馬程序;

特洛伊病毒Win32.Wowpa.Fj|FR

本周出現變體較多的一個家族;這是一種記錄按鍵的木馬程序,它一般是被其它惡意軟件安裝。它嘗試盜竊與Massively Multiplayer Online Role Playing Game (MMORPG) "World of Warcraft"游戲相關的用戶名和密碼。

JS/RealExpolit.C

針對realplay漏洞的腳本病毒。

特洛伊病毒Win32.SillyDl 家族

一種木馬下載器,通過Internet Explorer瀏覽器或者其它的特洛伊下載器安裝到用戶系統。此家族近期變體較多,很多變體即國內的“犇牛”。

Win32/Dogbab!generic

新出現的盜號類木馬程序;暫無詳細資料;

Win32/Frethog.CIG|CIL

網游盜號類木馬,傳播途徑主要是網站掛馬或其他安裝包攜帶。

Win32/Gamepass.VE|VF|WD|ZT等

網游盜號類木馬家族,是去年以來一直較為活躍的木馬,且一直在出現新的變體。

Win32/conficker.A|B

這是一類通過MS08-067漏洞并在局域網探測若口令共享目錄進行傳播的蠕蟲,一般通過發送RPC請求到存在漏洞的系統。

其他近期新病毒的資料可參考:

http://www.kill.com.cn/product/bingdujieshao/index.asp

安全防范建議:

1、對于個人PC,重要的系統補丁應及時安裝;對于企業用戶,應加強補丁管理意識,尤其對服務器等重要系統應盡早安裝;

2、不訪問有害信息網站,不隨意下載/安裝可疑插件,并檢查IE的安全級別是否被修改;

3、使用KILL時注意及時升級到最新的病毒庫版本,并保持時時監視程序處于開啟狀態;

4、不要隨意執行未知的程序文件;

5、合理的配置系統的資源管理器(比如顯示隱含文件、顯示文件擴展名),以便能夠更快地發現異常現象,防止被病毒程序利用;